境外黑客利用深信服SSL VPN进行攻击,绿盟威胁情报中心已支持相关检测

4月6日,深信服官方发表《关于境外非法组织利用深信服SSL VPN设备下发恶意文件并发起APT攻击活动的说明》(详见参考文献),称境外黑客组织利用其SSL VPN设备发起恶意攻击,绿盟科技威胁情报中心对该事件密切关注,对该事件做了整体的梳理和分析,提请广大用户关注自己的SSL VPN设备,注意自查(受该事件影响的深信服SSL VPN设备版本号为M6.3R1、M6.1版本),并及时更新相关补丁。

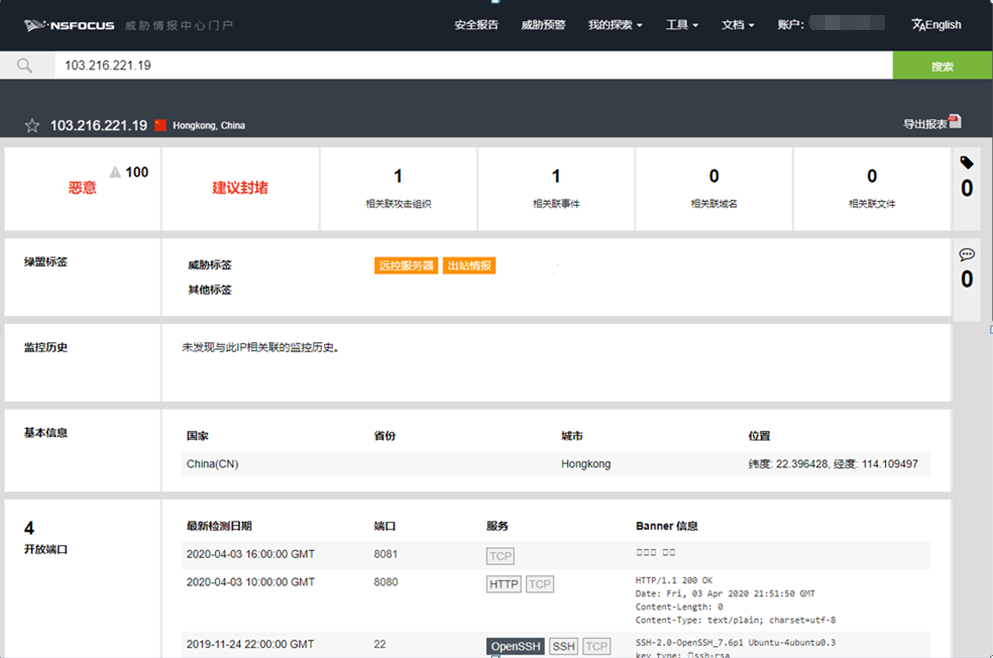

绿盟科技威胁情报中心已支持对该事件的检测(网址:https://nti.nsfocus.com)。

01

事件概况

境外黑客组织通过非法手段控制部分深信服SSL VPN设备,并利用客户端升级漏洞(本次漏洞为SSL VPN设备Windows客户端升级模块签名验证机制的缺陷)下发恶意文件到客户端,从而进行APT攻击活动,绿盟威胁情报中心已支持对该事件的IOC检测,详情如下:

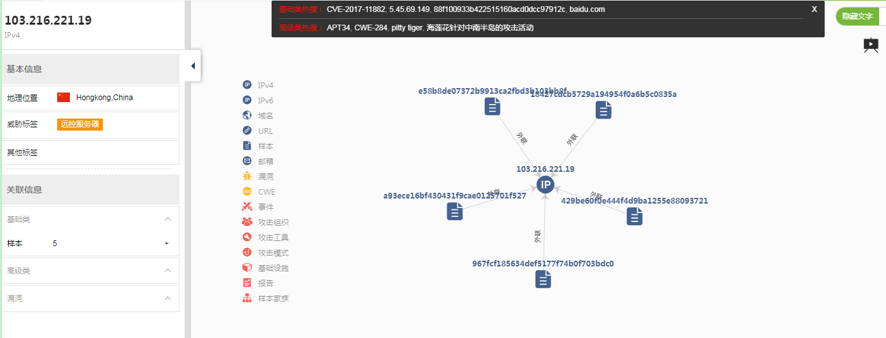

涉及到该事件的C&C服务器的威胁知识图谱如下:

涉及到该事件的几个典型恶意文件详情如下:

02

处置建议

1、依照深信服官方给出的处置建议(详见参考文献),建议用户限制外网或非信任IP访问VPN服务器的4430控制台管理端口,阻断黑客针对VPN服务器管理后台进行的攻击;并尽快从官方渠道安装相关补丁。

2、使用绿盟威胁情报中心发布的IOC进行检测,采用专杀工具对木马文件彻底查杀。

03

相关威胁情报

完整IOC(持续更新中):

1、C&C:103.216.221.19

2、文件名:SangforUD.EXE,MD5:a32e1202257a2945bf0f878c58490af8,

3、文件名:SangforUD.EXE,MD5:967fcf185634def5177f74b0f703bdc0

4、文件名:SangforUD.EXE,MD5:c5d5cb99291fa4b2a68b5ea3ff9d9f9a

5、文件名:e58b8de07372b9913ca2fbd3b103bb8f.virus,

MD5:e58b8de07372b9913ca2fbd3b103bb8f

6、文件名:m.exe,MD5:429be60f0e444f4d9ba1255e88093721

7、文件名:93e9383ae8ad2371d457fc4c1035157d887a84bbfe66fbbb3769c5637de59c75,

MD5:18427cdcb5729a194954f0a6b5c0835a

8、文件名:SANARISOR.EXE,MD5:a93ece16bf430431f9cae0125701f527

· 参考文献 ·

https://mp.weixin.qq.com/s/lKp_3kPNEycXqfCnVPxoDw

| 请点击屏幕右上方“…” NSFOCUS-weixin |

↑↑↑长按二维码,下载绿盟云APP

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 逐梦苍穹 习近平引领航天强国建设 4901926

- 2 夫妻养2.8万只鸡 为省人工自己捡蛋 4940468

- 3 职高女孩逆袭成双一流大学研究生 4864200

- 4 解码首季经济成绩单 4724111

- 5 女子火车上如厕时130g黄金掉落铁轨 4608497

- 6 华人夫妇日本遇害细节曝光 4514676

- 7 神十八点火瞬间航天员齐刷刷敬礼 4430301

- 8 余承东把问界M9送到360楼下 4372032

- 9 深圳部分区域将取消限购不实 4220781

- 10 男子腰缠4斤珍珠入境被拦 4134046

绿盟科技

绿盟科技