「公益译文」NIST隐私框架:通过企业风险管理促进隐私保护1.0版(二)

《隐私框架》基本要素

《隐私框架》提供通用语言,方便内外部利益相关者理解、管理、沟通隐私风险,可根据组织在数据处理生态系统中的角色进行修改。它用以确定哪些活动可降低隐私风险并为这些活动定义优先级,还可调整风险管理的政策、业务和技术方法。

隐私框架概述

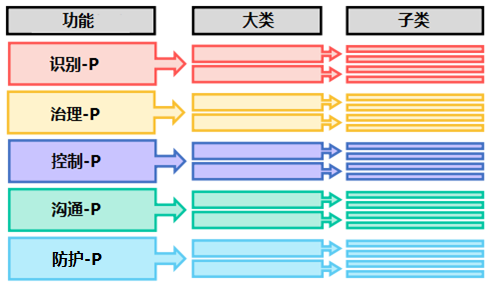

如附录A所述,核心组件将各种活动和结果细化,为沟通隐私风险管理提供了通用语言。如图4所示,该组件由功能、大类和子类组成。

隐私框架核心结构

核心组件各元素协同工作:

功能是对基本隐私活动的最粗略分类,有助于组织了解并管理数据处理,描述隐私风险管理,进而推动风险管理决策,确定如何与个人互动,并且吸取过去的经验教训,吃一堑,长一智。这些功能并不需要一步步顺序执行,也不是为了实现最终的静态目标。实际上,这些功能应同时进行且长期持续,形成有效机制以应对动态的隐私风险。

大类是对功能的细分,一个功能会被分为多个隐私结果组(即大类),与计划需求和特定活动密切相关,

大类进一步细分为子类,描述具体的技术及/或管理活动结果。这些结果虽然并非巨细无遗,却可支撑各大类结果的实现。

这五大核心功能(定义如下),即识别-P、治理-P、控制-P、沟通-P、防护-P,可用于管理数据处理过程中的隐私风险。防护-P针对的是网络安全类隐私事件(如隐私泄露)的风险管理。《网络安全框架》覆盖了各种类型的网络安全事件,其中的检测、响应、恢复功能可用于进一步支持网络安全类隐私事件的风险管理。或者,组织可将《网络安全框架》的全部五个功能与识别-P、治理-P、控制-P、沟通-P结合使用,共同解决隐私和网络安全风险。图5使用了1.2.1节中的文氏图来演示如何将这两个框架中的功能组合使用,管理隐私和网络安全风险的各个方面。《隐私框架》的五大功能定义如下:

识别-P – 在全组织范围内达成共识,管理数据处理中的个人隐私风险。

识别-P功能下的活动为有效利用隐私框架奠定了基础。通过记录数据处理环境、了解直接或间接接受组织服务或受其影响的个人的隐私利益、进行风险评估,组织能够认清其所处的业务环境,识别隐私风险并确定优先级。

治理-P – 构造并实施组织治理架构,把握组织基于隐私风险确定的风险管理重点事项。

治理-P类似于基础功能,但更侧重于组织级别的活动,例如建立组织范围内的隐私价值和政策、确定法律/法规要求以及了解组织的风险承受能力,使组织能够集中精力,根据风险管理战略和业务需求确定工作重点。

控制-P – 合理规划并展开活动,帮助组织或个人以足够细的粒度来管理数据,进而管理隐私风险。

控制-P功能从组织和个人的角度考虑数据处理管理。

沟通-P – 合理规划并展开相应活动,促进组织和个人对数据处理方式和相关隐私风险的理解和沟通。

沟通-P功能强调了这一事实:要有效管理隐私风险,组织和个人均须了解数据的处理方式。

防护-P – 制定并实施合理的数据处理防护措施。

防护-P功能涉及数据保护,目的是防止网络安全类隐私事件,这是隐私风险和网络安全风险管理的重叠之处。

利用功能管理网络安全风险和隐私风险

Profile

Profile提供了从核心组件中提取的、组织认为在管理隐私风险时须重点考虑的特定功能、大类和子类,用于描述特定隐私活动的当前状态或期望状态。当前Profile表示组织当前要实现的隐私结果,而目标Profile表示期望实现的隐私风险管理目标结果。通过两者之间的差异,组织能够识别差距,制定改进行动方案并评估实现隐私目标所需的资源(例如人员配置、资金等)。组织基于此制定计划,经济有效地降低隐私风险,并为这些风险确定优先级。Profile还可以让组织了解、比较隐私结果的当前和期望状态,在组织内部和组织之间进行风险交流。

考虑到实现上的灵活性,《隐私框架》没有提供Profile模板。根据《隐私框架》所提出的基于风险的方法,组织并不一定需要实现核心组件所囊括的所有结果或活动。

在开发Profile时,组织可根据其特定需求选择或定制功能、大类和子类,也可以根据组织所面临的独特风险,开发其他功能、大类和子类。组织要基于如下因素确定自己的需求:任务/业务目标、隐私价值和风险承受能力;在数据处理生态系统或行业部门中的角色;法律/法规要求和行业最佳实践;风险管理优先事项和资源;直接或间接使用组织的系统/产品/服务或受该系统/产品/服务影响的个人的隐私需求。

核心与Profile之间的关系

如图6所示,开发Profile时不用遵循特定的顺序。组织可以首先编写目标Profile,阐述其对隐私的期望结果,然后编写当前Profile,确定现状与目标之间的差距。组织也可以先确定当前活动,然后再考虑如何根据目标Profile调整这些活动。组织可以为不同的角色、系统/产品/服务或个人类别(例如员工、客户等)开发不同的Profile,以便根据具体的隐私风险情况为活动和结果确定更合理的优先级。特定行业部门的组织或在数据处理生态系统中具有类似角色的组织可以协调开发通用Profile。

实现层级

根据组织的系统/产品/服务引起的隐私风险的性质以及组织为管理此类风险而使用的流程和资源的充足性,决定实现层级,为组织的隐私风险管理提供决策支撑。在选择层级时,组织应考虑目标Profile,还要考虑当前风险管理实践、隐私风险融入企业风险管理的程度、数据处理生态系统关系、人力组成以及培训项目是否支持或妨碍实现目标结果。

有四个不同的层级:局部(1级)、有风险意识(2级)、可复用(3级)和自适应(4级),具体定义见附录E。这些层级逐级递进,但并不强制要求全部实现。从1级发展到2级对组织来说是件好事,但并非所有组织都需要达到3级或4级,有时可能只需要关注这些层级中的某些方面。

当组织在其当前层级上的流程或资源不足以管理隐私风险时,应向更高层级发展。

在向更高层级发展时,组织可以在内部沟通中使用这些层级概念说明所需的资源。组织也可以用层级作为衡量其隐私风险管理能力发展的总体基准。此外,组织还可以使用层级来揭示数据处理生态系统中其他组织的资源规模和流程。同时,组织所在层级也能反映组织的隐私风险管理优先事项。当然,《隐私框架》是否成功实现取决于目标Profile中描述的结果是否达成,而非所定的级别。

下期预告:后续将介绍《NIST隐私框架:通过企业风险管理促进隐私保护1.0版》第三讲,敬请期待。

· 文章信息 ·

该文件由美国国家标准与技术研究院(NIST)和美国商务部共同发布,发布时间为2020年1月16日。原文名称:NIST PRIVACY FRAMEWORK: A TOOL FOR IMPROVING PRIVACY THROUGH ENTERPRISE RISK MANAGEMENT(V1.0)。

· 译者声明 ·

由绿盟科技博客与“安全加”社区小蜜蜂公益翻译组合作完成,免责声明及相关责任由“安全加”社区承担。

小蜜蜂翻译组公益译文项目,旨在分享国外先进网络安全理念、规划、框架、技术标准与实践,将网络安全战略性文档翻译为中文,为网络安全从业人员提供参考,促进国内安全组织在相关方面的思考和交流。

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 不断谱写中国式现代化重庆篇章 4935134

- 2 杀妻案凶手问法官:死刑立即执行吗 4969012

- 3 “最美公务员”疑打残疾人 警方介入 4870788

- 4 跨越山海展新途 4751082

- 5 妻子和异性朋友登山时失联 已找到 4692744

- 6 奶凶奶凶的交警姐姐找到了 4509687

- 7 贾跃亭:我是中国汽车进美国桥梁 4466511

- 8 毛不易曾想过要整容 4302221

- 9 赵雅芝工作室辟谣去世传闻 4298339

- 10 香港一银行人民币存款利率18.1% 4196944

![晨妍 想换个头像 几年没换过了[允悲]要不要换啊[允悲] ](https://imgs.knowsafe.com:8087/img/aideep/2022/6/16/7fab165eccf51a7fdefa6cfa3dd29e90.jpg?w=250)

![猫一杯thurman嘿嘿嘿嘿嘿嘿饰品嘿嘿嘿嘿嘿嘿嘿 [doge][doge][doge][doge]](https://imgs.knowsafe.com:8087/img/aideep/2022/9/22/23af2dc0b01d6fa3684b8edd9d7980b3.jpg?w=250)

绿盟科技

绿盟科技