围观第十期金融科技大讲堂,绿盟科技带你“玩转”云原生安全

近日,由北京金融科技产业联盟、移动支付网联合举办的《金融科技大讲堂》第十期开播。绿盟科技星云实验室江国龙作为本期大讲堂的演讲嘉宾,从云原生技术简介、云原生安全威胁、云原生安全防护以及云原生安全实践等方面,与大家分享了云原生安全相关的问题及应对思路。

No.1

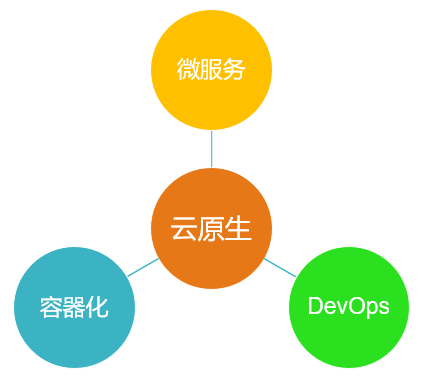

云原生的“三驾马车”

过去数十年,企业IT架构经历了多个阶段的技术演进,云计算成为了现在IT架构的主流。云原生则是一套全新的理念,背后涵盖了一系列全新的技术。

云原生技术的“三驾马车”分别是:微服务、容器化和DevOps。

容器化是指基础设施容器化,容器和主机共享硬件资源及操作系统,通过对CPU、内存等资源的隔离、划分和控制,实现进程之间透明的资源使用。

微服务架构是随着云计算的发展而产生的一种软件架构风格,采用多个松耦合的服务(微服务)构建一个应用系统,每个微服务可采用任何语言实现,可独立存在,不同微服务之间通过轻量级的交互机制实现通信。

编排平台提供了应用编排管理功能,与DevOps工具链联动,实现持续集成持续部署的快速迭代。通过编排平台,容器被有机的组合成微服务应用,实现应用系统的业务需求。

云原生技术带来应用快速迭代和高效运维能力,成为金融行业向“互联网+”转型的利器。目前超过三成已使用云计算技术的金融机构,已将容器技术用于生产环境或测试环境。

Docker是金融机构主要选择的容器运行技术,Kubernetes和Mesos/DCOS是目前金融机构首选的容器编排技术。

No.2

云原生安全威胁与挑战

江国龙认为,容器化基础设施的风险和威胁不会更少,局域网攻击、拒绝服务攻击、漏洞利用、服务暴露等安全威胁依旧存在。

他表示,逃逸问题依然是重要的安全威胁。可能造成逃逸的原因有很多,有可能是危险配置导致的容器逃逸、危险挂载导致的容器逃逸,也有可能是漏洞导致的容器逃逸或者内核漏洞导致的容器逃逸。容器逃逸后可以获取更大的权限,威胁其他容器,甚至是宿主机。

镜像安全是云原生应用安全的源头,在生产环境中,40%的镜像来源于公开仓库,连续5天对应用到生产环境中的镜像进行漏洞扫描,通过率仅为48%。Docker Hub中超过30%的官方镜像包含高危漏洞,接近70%的镜像有着高危或中危漏洞,漏洞镜像主要集中在应用程序的镜像中。

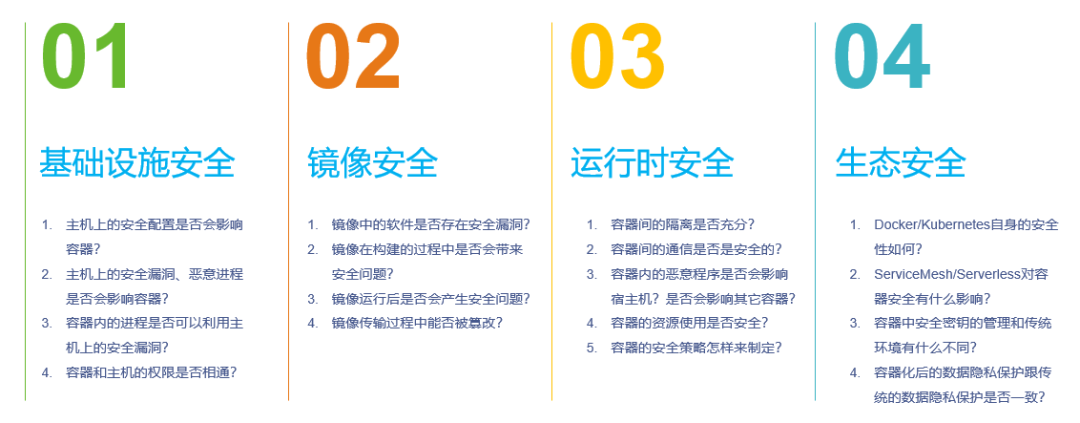

云原生安全的核心问题有四个:基础设施安全、镜像安全、运行时安全和生态安全。

No.3

云原生安全防护

面对种种安全威胁与挑战有什么防护机制呢?江国龙进行了一一介绍。他介绍说,很多平台都会提供安全防护机制,比如Kubernetes就提供了包括TLS、Secrets Management、Admission Control在内的多个安全机制。

想要保护安全,首先要进行安全的配置。Docker公司与美国互联网安全中心(CIS)合作,制定了docker的最佳安全实践,包括主机安全配置、docker守护进程配置、docker守护程序配置文件、容器镜像和构建、容器运行安全、docker安全操作六大项,99个控制点。

其次,云原生系统的行为可视化也非常重要,知道系统里现在都在做什么,包括监控进程行为、监控网络行为等等。只有知道了在发生什么,才可以判断哪些行为是安全,哪些是不安全的。

云原生系统的异常行为检测则可以知道发现系统里现在有什么异常的行为,根据容器环境的攻击模型,确定异常检测规则,基于内核行为数据确定异常。

云原生网络安全则要实现微服务间的网络隔离与网络入侵检测。他强调,API安全在微服务架构中尤为重要,包括身份管理、访问控制、通信安全、消息限制等等。

最后江国龙介绍了容器安全方案。他认为,容器安全需要做全生命周期安全防护,要进行安全建设规划,包括基础设施安全、软件供应链安全、运行时安全等等。

首先保证整个容器运行环境,以及Software Chain的安全,实现总体的脆弱性检测、修复和管理;然后实现运行时的安全监控、检测、防护;最后实现“云-地-人-机”一体化安全运营。

在演讲的最后,嘉宾与观众对云原生技术相关问题进行了深入的交流,比如目前云原生技术的发展情况、以及采用云原生对等保合规的影响等。

目前云原生技术正处于蓬勃发展当中,在互联网、金融领域已经开始逐渐推广。而等保合规等问题需要具体情况具体分析,目前在该领域没有相应规范。

其他精彩内容欢迎关注直播回看:

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 总书记的8次座谈和8次调研 4984246

- 2 王毅开场白提醒布林肯别踩红线 4951087

- 3 下一个被淘汰的电子产品是什么 4890592

- 4 让古建老宅活起来 4705388

- 5 丫丫回家一年从yy胖成YY 4680073

- 6 男子帮女子报警被砍断手筋 4584199

- 7 河南县城钻石卖得像白菜 4413041

- 8 韩企开始清退35岁以上员工 4352476

- 9 女生被造黄谣跳楼身亡?不实 4216003

- 10 一名中国公民在菲律宾潜水时溺亡 4176791

![浦樱“你在我的脚下,自尊被我践踏而你不用回答,永远都要乖乖听话”[兔子] ](https://imgs.knowsafe.com:8087/img/aideep/2022/1/21/38083fc4806f9dd5be62cd757a78fa86.jpg?w=250)

绿盟科技

绿盟科技