英特尔20GB数据被黑客泄漏!包含未发芯片文件,内部密码多为intel123

大数据文摘出品

来源:Arstechnica

近日,英特尔发生了一起重大的数据泄漏事故,超过20GB的专有数据和源代码被放在了网上。

这20GB的泄漏数据不仅量大,而且包含的内容非常重要,文摘菌稍微细数几件:

被泄漏内容包含英特尔未发布芯片示意图;英特尔一直被怀疑的“后门”情况也在被泄漏代码中出现;此外,英特尔为重要客户SpaceX设计的相机驱动程序的文件也赫然其中。

目前英特尔正在调查这一事件,据安全研究人员称,该泄漏来自今年早些时候的一次数据泄露。

该公司的一位女发言人说,英特尔官员不相信这些数据来自网络入侵,公司仍在努力确定这些材料的最新情况,到目前为止,没有迹象表明这些数据包括任何客户或个人信息。

英特尔的一位高管表示:“我们正在调查这次的泄漏事件。”“该信息似乎来自英特尔资源与设计中心,该中心托管着供我们的客户、合作伙伴和其他已注册访问权限的外部方使用的信息,我们认为,具有访问权限的个人可以下载并共享这些数据。”

泄露的20G包含了哪些内容?

这些泄露数据由瑞士软件工程师Tillie Kottmann发布,他在推特上补充了更多的细节。

Kottmann将这次的数据泄漏称为Exconfidential Lake,Lake是英特尔10纳米芯片平台的内部名称。他们表示,他们从今年早些时候黑入英特尔系统的黑客手中获得了这些数据,这次的黑客攻击在未来会被其他机构模仿。

Kottmann写道:“根据NDA或Intel Restricted Secret,大多数数据内容在以前从来没有发布过,并且被归类为机密。”

包括以下数据内容:

英特尔ME Bringup指南+(闪存)工具+各种平台的示例

Kabylake(Purley平台)BIOS参考代码和示例代码+初始化代码(其中一些作为具有完整历史记录的导出git存储库)

英特尔CEDFK(消费电子固件开发套件)SOURCES

适用于各种平台的芯片/ FSP源代码包

各种英特尔开发和调试工具

针对Rocket Lake S和其他潜在平台的Simics Simulation

各种路线图和其他文件

英特尔为SpaceX制造的相机驱动程序的二进制文件

未发布的Tiger Lake平台的原理图、文档、工具+固件

Kabylake FDK培训视频

适用于各种Intel ME版本的Intel Trace Hub +解码器文件

Elkhart Lake Silicon参考和平台示例代码

适用于各Xeon平台的Verilog内容,不确定到底是什么

用于各种平台的调试BIOS / TXE构建

Bootguard SDK(加密的zip)

英特尔Snowridge / Snowfish过程模拟器ADK

各种原理图

英特尔营销材料模板(InDesign格式)

其他

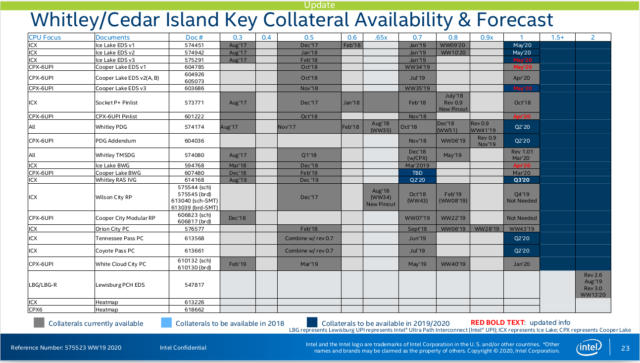

被泄露内容可更新到五月,包括未发布芯片

黑客是怎么做到的?

https://arstechnica.com/information-technology/2020/08/intel-is-investigating-the-leak-of-20gb-of-its-source-code-and-private-data/

实习/全职编辑记者招聘ing

加入我们,亲身体验一家专业科技媒体采写的每个细节,在最有前景的行业,和一群遍布全球最优秀的人一起成长。坐标北京·清华东门,在大数据文摘主页对话页回复“招聘”了解详情。简历请直接发送至zz@bigdatadigest.cn

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 总书记要求用好这把“戒尺” 4956562

- 2 以色列对伊朗发动导弹袭击 4929012

- 3 广州天河驾车撞人案罪犯被执行死刑 4823265

- 4 从消博会看消费新趋势 4739793

- 5 抗战烈士墓发现年轻女子照片 4679041

- 6 学生偷外卖被毒死?学校回应 4523557

- 7 北京一皇家级四合院4.5亿元起拍 4480728

- 8 亚洲货币“保卫战”开启 4312974

- 9 养老保险断缴即清零?不实 4239853

- 10 以色列称提前通知美国将实施报复 4198174

大数据文摘

大数据文摘