让密钥消失不见——AES密钥白盒及其攻防

本文整理自2020年11月29日在成都举行的OPPO技术开放日第六期——《应用与数据安全防护》活动,分享嘉宾为徐志东。

本文主要内容如下:

密钥安全需求

AES加密算法原理

AES密钥白盒技术原理

AES密钥白盒攻击手段

AES密钥白盒防护策略

总结

01

—

密钥安全需求

随着端到云业务的普及,数据的传输和存储变得更为频繁,而数据的安全因此更加重要,云安全已经成为数据上云业务中不可或缺的部分,没有安全可言的数据早已成为了恶意攻击者的美餐。为了保护用户和企业的数据安全,存储和传输必须进行加密,安全的重点从数据本身的安全转为了密钥的安全。白盒是保证密钥安全的一种有效方式,可以在不暴露密钥的场景下,完成数据的加解密,就像密钥消失了一样。

无论是个人开发者还是企业,对与密钥安全的需求都是迫切的,下面就业内及公司内的具体需求进行阐述,首先了解一下安全密钥业务的基本场景。

1.1 安全密钥业务场景

在云端还是终端的业务场景中,各种数据及通信的安全离不开密钥的保护,同时密钥的安全也更为重要。其中,较为基本的有数据的传输和存储,以及基于数据传输和存储衍生出的其他业务场景,主要包括证书的生成与下发、固件的下发和接收、关键密钥的保护等,如下图所示。

1.2 业内密钥安全需求

业内对与没要安全的需求主要包含四个方面,分别是核心技术防护、终端数据安全、密钥安全、数据传输安全。

1.2.1 核心技术防护

•固件离线保护——固件中包含了核心技术和业务逻辑,需要重点保护;

•核心算法保护——对于核心算法库或者核心算法资源表等关键信息进行重点保护。

1.2.2 终端数据安全

•文件加密——以文件形式或者数据形式对目标进行保护;

•字符串加密——对字符串类型数据进行保护,避免恶意攻击者通过字符串轻易分析出业务逻辑;

•鉴权证书加密——对用于身份验证和通信鉴权的证书进行加密保护。

1.2.3 密钥安全

•密钥加密保护——避免密钥硬编码,对密钥进行最基本的安全保护;

•密钥白盒化保护——将密钥进行白盒化处理,融入到整个加密过程中,使密钥无法还原,保障密钥安全。

1.2.4 数据传输安全

•通信数据加密——对需要上传或者下发的数据进行保护,避免攻击者抓包恶意分析;

•通信证书安全——对通信过程中使用或者传输的证书进行保护,保证通信安全。

由此可见,密钥安全已经是云服务以及日常开发中不可或缺的一部分。在密钥安全防护极为有效的白盒产品中,AES白盒尤为典型。本文就AES白盒进行技术上的讲解,首先需要了解AES加密的算法原理。

02

—

AES加密算法原理

2.1 AES简介

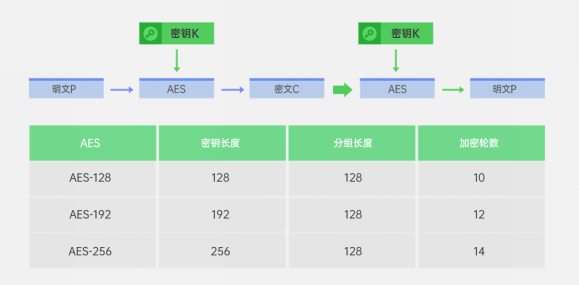

高级加密标准(AES,Advanced Encryption Standard)是较为常见的对称加密算法,加密和解密用相同的密钥,加密流程如下图所示:

下面简单介绍下各个部分的作用与意义:

•明文P

没有经过加密的数据。

•密钥K

用来加密明文的密码,在对称加密算法中,加密与解密的密钥是相同的。

•AES

设AES加密函数为E,则 C = E(K, P),其中P为明文,K为密钥,C为密文。也就是说,把明文P和密钥K作为加密函数的参数输入,则加密函数E会输出密文C。

•密文C

明文P经加密函数处理后得到的数据为密文C。

2.2 AES的基本结构

AES为分组密码,每组长度相等,每次加密一组数据,直到加密完整个明文。在AES标准规范中,分组长度只能是128位,也就是说,每个分组为16个字节(每个字节8位)。密钥的长度可以使用128位、192位或256位甚至更多,密钥的长度不同,加密轮数也不同,如下表所示:

以下以AES-128为例进行阐述,AES的加密公式为C = E(K,P),在加密函数E中,会执行一个轮函数,并且执行10次这个轮函数,这个轮函数的前9次执行的操作是完全一样的,只有第10次略有不同,即每个明文分组会进行10轮加密。

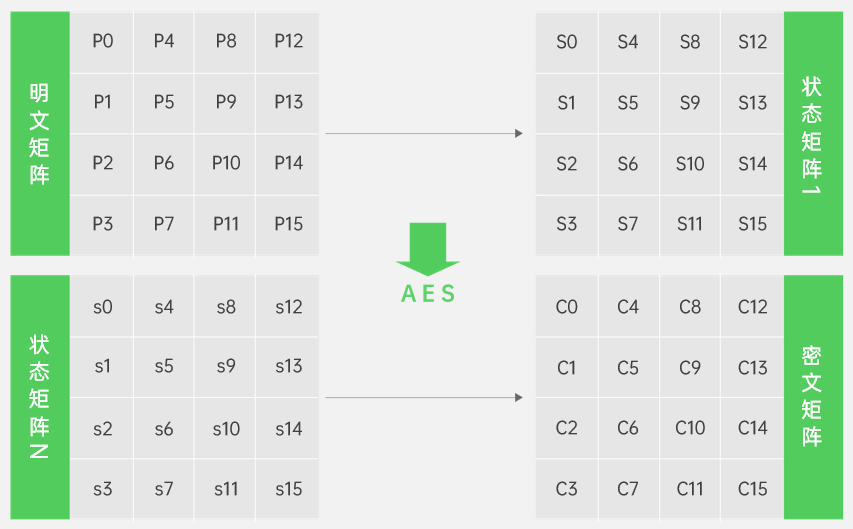

AES的处理单位是字节,128位的输入明文分组P和输入密钥K都被分成16个字节,分别记为P = P0 P1 … P15 和 K = K0 K1 … K15。明文分组用字节为单位的正方形矩阵描述,称为状态矩阵。在算法的每一轮中,状态矩阵的内容不断发生变化,最后的结果作为密文输出。

该矩阵中字节的排列顺序为从上到下、从左至右依次排列,如下图所示:

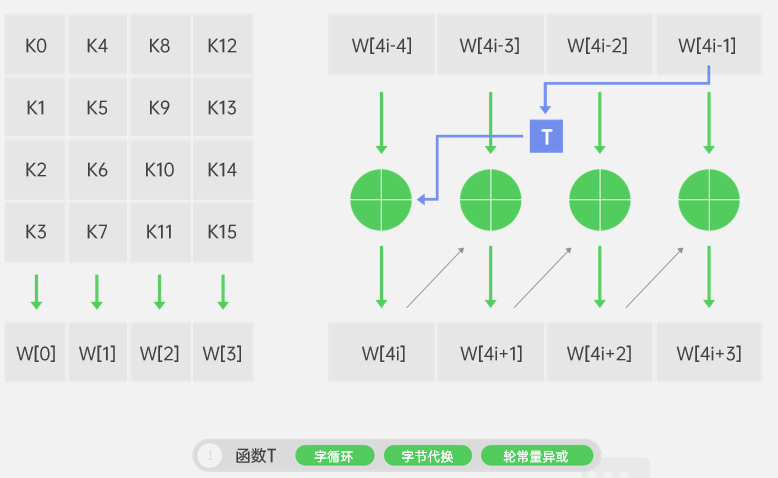

同样,128位密钥也是用字节为单位的矩阵表示,矩阵的每一列被称为1个32位比特字。通过密钥编排函数该密钥矩阵被扩展成一个44个字组成的序列W[0],W[1], … ,W[43],该序列的前4个元素W[0],W[1],W[2],W[3]是原始密钥,用于加密运算中的初始轮密钥加(下面介绍);后面40个字分为10组,每组4个字(128比特)分别用于10轮加密运算中的轮密钥加,如下图所示:

上图中,W[0] = K0 K1 K2 K3 。

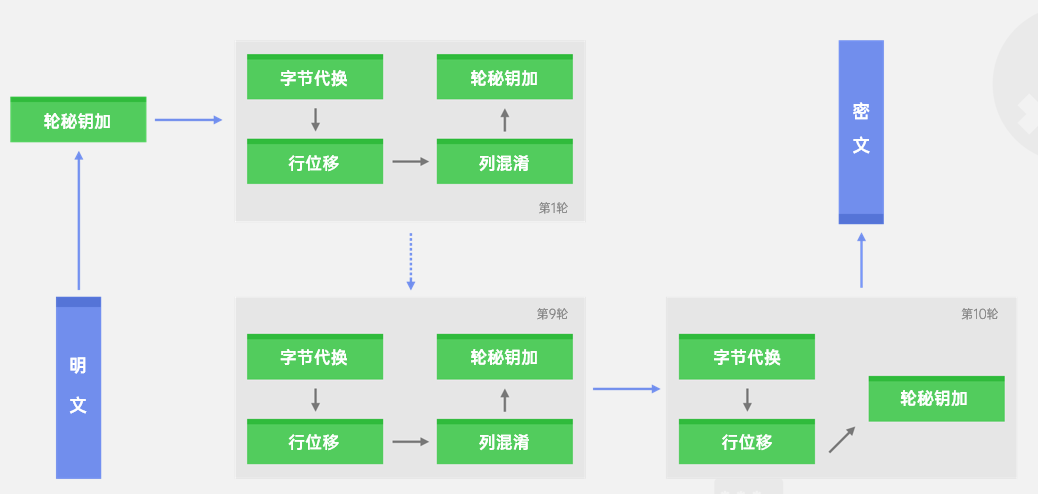

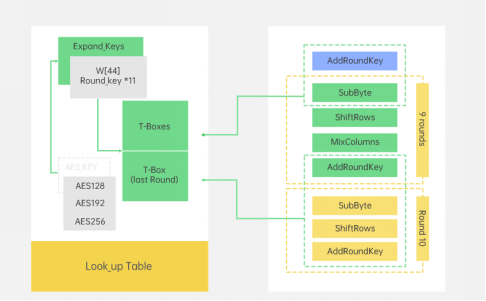

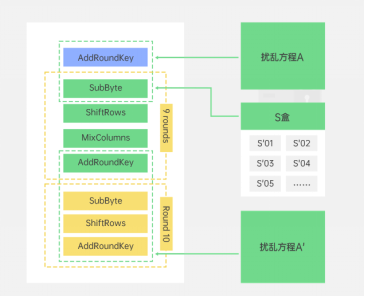

AES的整体结构如下图所示,其中的W[0,3]是指W[0]、W[1]、W[2]和W[3]串联组成的128位密钥。加密的第1轮到第9轮的轮函数一样,包括4个操作:字节代换、行位移、列混合和轮密钥加。最后一轮迭代不执行列混合。另外,在第一轮迭代之前,先将明文和原始密钥进行一次异或加密操作。

下面分别介绍AES中一轮的操作阶段,这些操作阶段使输入位得到充分的混淆。

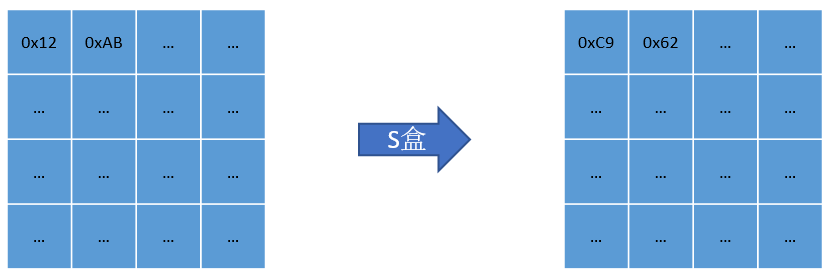

2.2.1、字节代换

AES的字节代换其实就是一个简单的查表操作。AES定义了一个S盒和一个逆S盒。

AES的S盒如下表所示:

状态矩阵中的元素按照下面的方式映射为一个新的字节:把该字节的高4位作为行值,低4位作为列值,取出S盒或者逆S盒中对应的行的元素作为输出。

例如,加密时,输出的字节S1为0x12,则查S盒的第0x01行和0x02列,得到值0xc9,然后替换S1原有的0x12为0xc9。状态矩阵经字节代换后的图如下:

2.2.2、行移位

行移位是一个简单的左循环移位操作。当密钥长度为128比特时,状态矩阵的第0行左移0字节,第1行左移1字节,第2行左移2字节,第3行左移3字节,如下图所示:

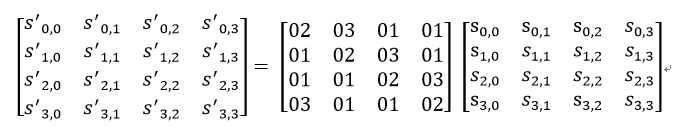

2.2.3、列混淆

列混淆变换是通过矩阵相乘来实现的,经行移位后的状态矩阵与固定的矩阵相乘,得到混淆后的状态矩阵,如下图的公式所示:

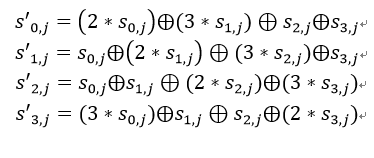

状态矩阵中的第j列(0 ≤j≤3)的列混淆可以表示为下图所示:

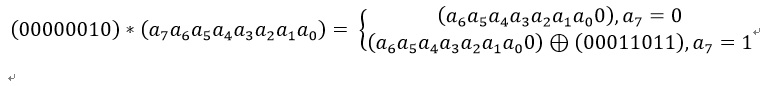

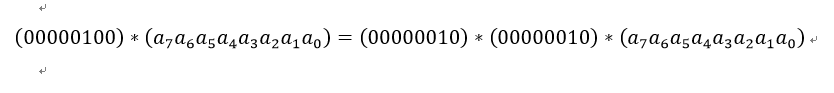

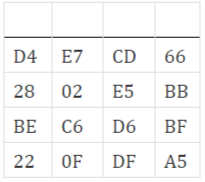

其中,矩阵元素的乘法和加法都是定义在基于GF(2^8)上的二元运算,并不是通常意义上的乘法和加法。对于一个8位的二进制数来说,使用域上的乘法乘以(00000010)等价于左移1位(低位补0)后,再根据情况同(00011011)进行异或运算,设S1 = (a7 a6 a5 a4 a3 a2 a1 a0),则0x02 * S1如下图所示:

也就是说,如果a7为1,则进行异或运算,否则不进行。

类似地,乘以(00000100)可以拆分成两次乘以(00000010)的运算:

乘以(0000 0011)可以拆分成先分别乘以(0000 0001)和(0000 0010),再将两个乘积异或:

因此,我们只需要实现乘以2的函数,其他数值的乘法都可以通过组合来实现。

下面举个具体的例子,输入的状态矩阵如下:

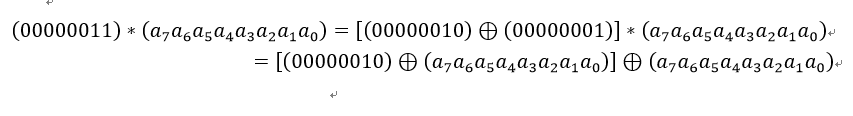

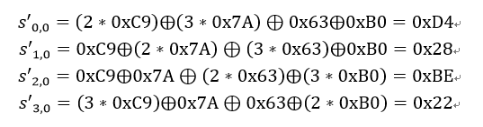

下面,进行列混合运算:

以第一列的运算为例:

列混合后生成的新状态矩阵如下:

2.2.4、轮密钥加

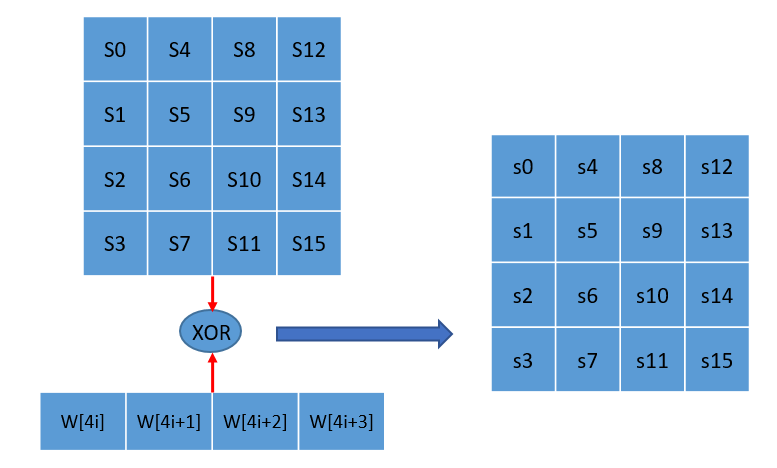

轮密钥加是将128位轮密钥Ki同状态矩阵中的数据进行逐位异或操作,如下图所示。其中,密钥Ki中每个字W[4i],W[4i+1],W[4i+2],W[4i+3]为32位比特字,包含4个字节,他们的生成算法下面在下面介绍。轮密钥加过程可以看成是字逐位异或的结果,也可以看成字节级别或者位级别的操作。也就是说,可以看成S0 S1 S2 S3 组成的32位字与W[4i]的异或运算。

轮密钥加的逆运算同正向的轮密钥加运算完全一致。

2.2.5、密钥扩展

AES首先将初始密钥输入到一个4x4的状态矩阵中,如下图所示。

这个4*4矩阵的每一列的4个字节组成一个字,矩阵4列的4个字依次命名为W[0]、W[1]、W[2]和W[3],它们构成一个以字为单位的数组W。例如,设密钥K为"abcdefghijklmnop",则K0 = ‘a’,K1 = ‘b’, K2 = ‘c’,K3 = ‘d’,W[0] = “abcd”。然后,对W数组扩充40个新列,构成总共44列的扩展密钥数组。

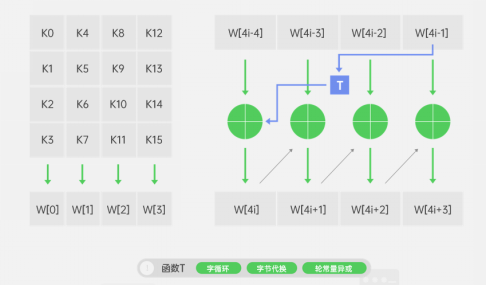

新列以如下的递归方式产生:1.如果i不是4的倍数,那么第i列由如下等式确定:W[i]=W[i-4]⨁W[i-1]2.如果i是4的倍数,那么第i列由如下等式确定:W[i]=W[i-4]⨁T(W[i-1])其中,T是一个有点复杂的函数。函数T由3部分组成:字循环、字节代换和轮常量异或,这3部分的作用分别如下。a.字循环:将1个字中的4个字节循环左移1个字节。即将输入字[b0, b1, b2, b3]变换成[b1,b2,b3,b0]。b.字节代换:对字循环的结果使用S盒进行字节代换。c.轮常量异或:将前两步的结果同轮常量Rcon[j]进行异或,其中j表示轮数。轮常量Rcon[j]是一个字,其值见下表。

03

—

AES密钥白盒技术原理

目前常见的密码算法的白盒实现包括三种方式: Chow 等人的查找表方式、Bringer 等人的插入扰乱项的方式、Biryukov 等人的多变量密码的方式. 以下我们将逐一对三种方式以及其对应的实例进行归纳和总结.

3.1 查找表技术

白盒实现:

Chow 等设计的 AES 白盒实现的主要方法是给定一个密钥, 把 AES 的每一轮拆分成一个个小模块, 然后对每个小模块进行置乱编码, 并将每个模块所有可能的输入输出做成一个查找表, 用查找表来表示这些模块. 白盒 AES 的执行过程就转换成对一个个查找表进行查找的过程.

效率评价:

如上所述, 整个 AES 的执行过程都可以用查找表来实现, 每一次执行需要 3008 次查表. 总的查找表大小为 770048 B(752 KB).

安全评价:

在 2004 年, Billet 等人提出了一个非常有效的 BGE 攻击方法, 他们选择某些特定的查找表, 合并成一个可以用输入输出表示的函数, 使用代数的方法去掉其中的非线性部分, 提取出隐藏在T-Box 中的密钥。这个攻击在 2008 年由 Michiels 等人改进为一种通用攻击方法, 可以对类似算法的白盒实现进行攻击。2013 年, Lepoint 等人提出了一种更加有效的攻击方法, 能够以 2的22次方 复杂度恢复 AES 的 私钥。

3.2 插入扰乱项

白盒实现:

与前面所使用的方法全然不同, 2006 年 Bringer 等人中提出一个新 AES 白盒实现方法, 该方法使用同构多项式问题(Isomorphism of Polynomials, IP problem), 其主要思想是增加额外的扰乱方程到原始的方程中去, 以此来扰乱原本方程中的代数结构, 从而使得针对代数结构进行的攻击变得困难。

效率评价:

Bringer 白盒 AES 实现一个实例需要占用 142 MB 空间, 因为其方案中采用的 0 多项式由 4个多项式来构造, 需要 4 个运行实例, 所以该白盒实现方法最后需要占用 568 MB 空间, 其总共占用空间比Chow 的白盒实现提高了近 900 倍。

安全评价:

Bringer 等人在文中从三个方面对其方案的安全性进行了分析, 说明该方案有足够的能力抵抗其描述的攻击. 但是, 2010 年 Mulder 等人提出对该白盒 AES 实现的攻击方法, 能够以较低的复杂度恢复出等价密钥。

3.3 多变量密码

白盒实现:

在各种白盒实现方案被相继攻破之后, 2014 年, Alex Biryukov 等人提出了一种新的白盒密码设计方式。这种设计方式并不是已有的密码算法的白盒实现, 而是基于 ASASA(Affine-Sbox)结构的通用白盒密码设计。

Alex 等人的设计分为两类: 强白盒密码设计和弱白盒密码设计。在强白盒密码中, 作者使用有限域上的多变量多项式的方法, 分别以 χ-scheme 和扩展 S 盒(expanding S-box)来实现 ASASA 中的 S 盒, 得出两种不同的 ASASA 白盒方案, 这两种方案都需要插入扰乱项来抵抗攻击。

在弱白盒密码中, 使用查找表的方式来实现。第一种方案是单一 ASASA 结构的对称加密方案;第二种方案是一个 SPN 结构的对称加密方案, 该方案 S(代换)层由多个第一种方案中构造的 ASASA 或单一的 S 盒构成, 每一个 ASASA 模块或 S 盒由一个查找表实现。

效率评价:

以 128 bit 输入为例, 在强白盒密码的两个方案中, 以 χ-scheme 构造非线性层的方案需要300 MB 存储空间, 以扩展 S 盒来构造非线性层的方案需要 24 MB. 弱白盒密码的两个方案中, 单一ASASA 结构的对称加密方案需要 196 KB, SPN 结构的对称加密方案按照不同层数最低需要 8 MB 的存储空间, 最高需要 20 GB 的存储空间。

安全评价:

目前, 除了文中作者的安全性分析以外, 还未有针对这四种方案的已知攻击。

04

—

AES密钥白盒攻击手段

4.1 BGE攻击

Billet、Gilbert和Ech-Chatbi针对Chow等设计的白盒AES提出一种攻击方法,将其简称为BGE攻击方法。

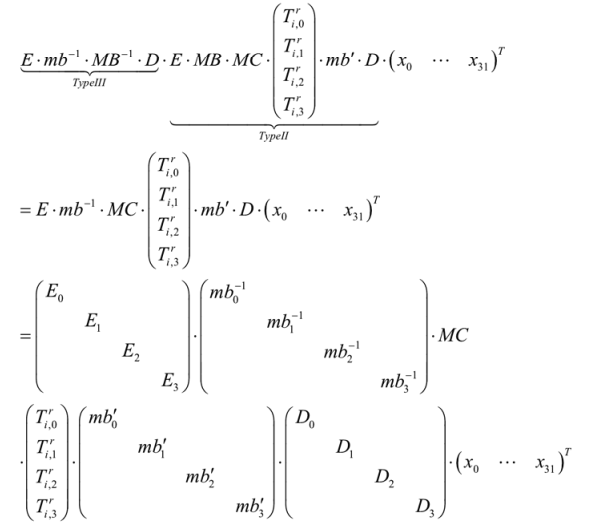

Chow等的白盒AES每一轮包含Type II,Type III查找表以及一些用来辅助计算的Type IV查找表。每一轮可以看作4个4比特的映射组成。每一个映射可以表述如下:

选择某些特定的查找表, 合并成一个可以用输入输出表示的函数, 使用代数的方法去掉其中的非线性部分, 提取出隐藏在T-Box 中的密钥。

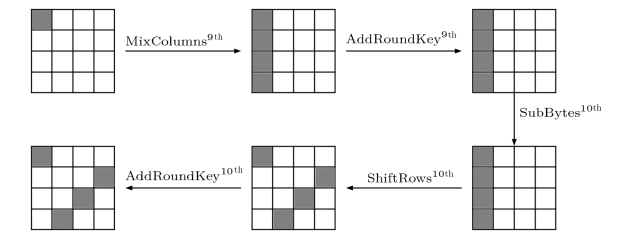

4.2 DFA攻击

在 1997 年 Crypto 会议上, Biham 和 Shamir 提出了差分故障分析 (differential fault analysis, DFA)这一概念, 并将其用于攻击 DES 算法。DFA 攻击的核心思想是通过对分组密码算法运行过程的中间值注入错误, 从而诱导出错误密文并加以收集, 将错误密文与正确的密文进行分析, 最终恢复出相应的轮密钥。由于分组密码算法的密钥扩展函数大多具有可逆性, 因此在通过 DFA 攻击方式获取分组密码算法的轮密钥后, 可以根据对应算法的密钥扩展函数逆推出相应的主密钥。例如在 AES-128 中, 攻击者获取最后一轮的轮密钥即可恢复主密钥, AES-192 和 AES-256 则需要最后两轮的轮密钥才能恢复主密钥。

05

—

AES密钥白盒防护策略

5.1 扩展T-Box方案

白盒实现:

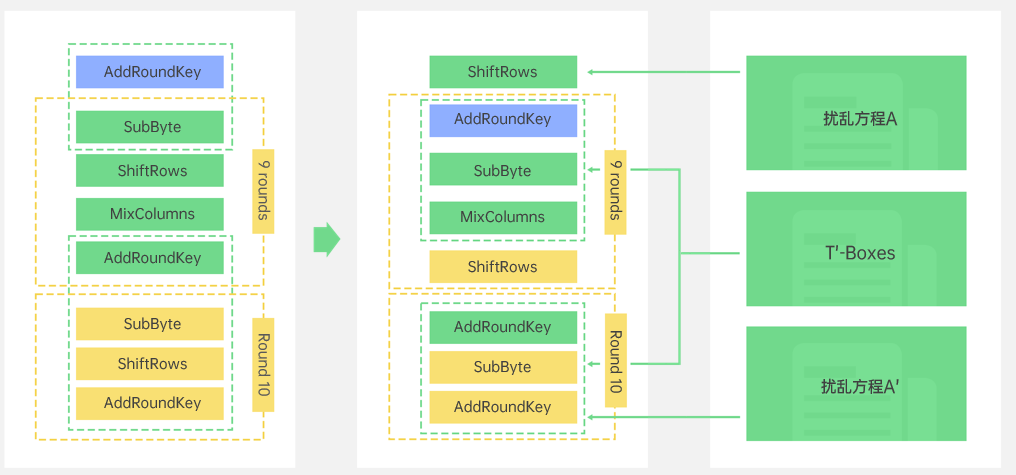

Xiao-Lai[37]的白盒 AES 实现是对 Chow 的白盒 AES 方案的一个改进, 其主要思想是: 改变 AES 原本一轮的边界, 把 AddRoundKey 和 SubBytes 组合在一起用 T-Box 表示, 对于固定的一个密钥计算出所有的T-Box, 将 MixColumns 操作和 T-Box 合并到一个查找表中, 并将 ShiftRows 结合到输入输出置乱编码中. 此方案对Chow白盒的改进在于在每一轮中将两个并行的查找表合成为一个查找表, 从而增加了 BGE 攻击的难度。

效率评价:

Xiao-Lai 的 AES 白盒实现一共用到 80 个查找表, 40 次异或操作以及 11 个 128×128 的矩阵。

实现总共需要占用11×(128 ×128) + 80 × (2^16 × 32) + 120 = 20502KB .

安全评价:

Xiao 等人从查找表的白盒多样性以及白盒含混度的角度进行分析, 说明了此方案足以抵抗暴力攻击. 此外, 由于此方案正是在 BGE 攻击的基础上对 Chow 的白盒 AES 的改进, 因此它能够抵抗类似BGE 的攻击。但是 2012 年, Mulder 等人使用 Biryukov 等人提出的线性/仿射等价算法(Linear and Affine Equivalence Algorithms)成功地提取密钥。

5.2 随机置换防护方案

白盒实现:

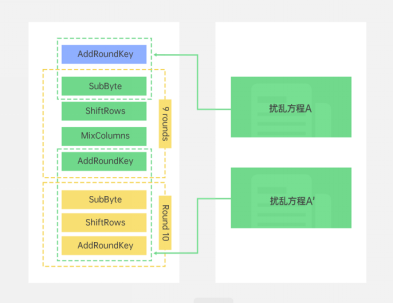

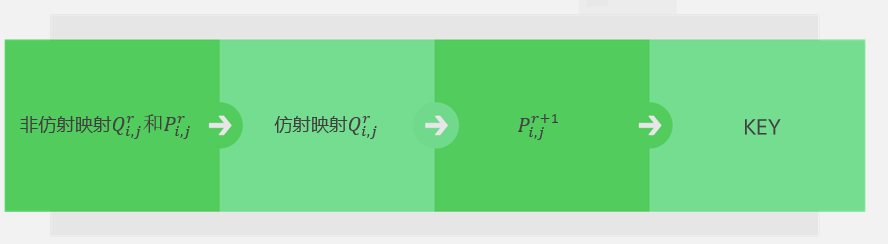

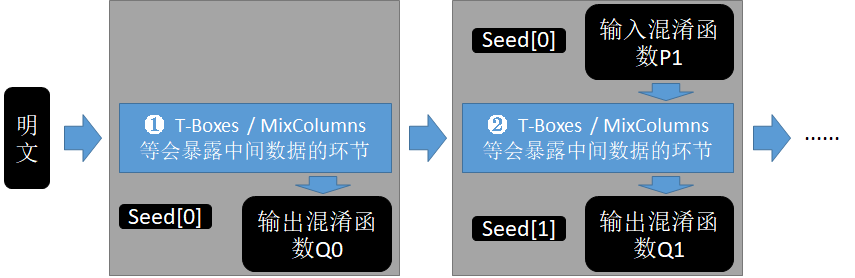

迭代混淆的AES白盒加密方法,包括对T-Boxes的保护,以及对T-Boxes以外其他执行流程的保护。这种加密保护方法包括随机种子Seed[0]生成、基于随机种子Seed[0]构建输入混淆函数P0、根据随机种子Seed[0]及随机种子Seed[1]构建输出混淆函数Q1、根据Seed[0]及Seed[1]构建下一次使用的输入混淆小函数P1,以此类推直到加解密过程结束前一步骤。

整体流程框架如图所示:

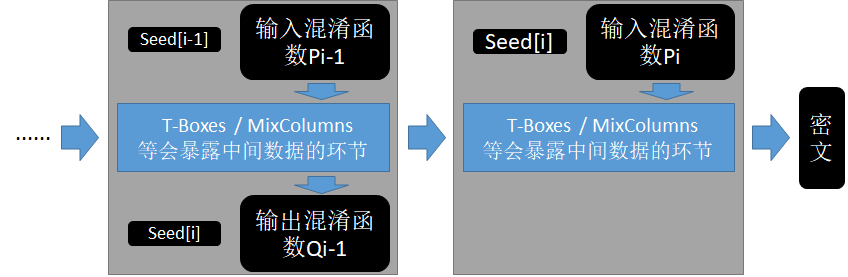

在到达最后一次输出混淆函数时,需要输出加密完成的密文(或解密完成的明文),如下图所示:

经过以上流程,实现中间状态数据的保护,避免数据泄露造成的原始密钥还原.

效率&安全评价:

有效降低了查找表的大小, 并实现了中间状态矩阵的保护,是一种简单高效同时兼顾安全的保护方式。

06

—

总结

白盒密码是一种高强度的密码算法,因为它所面对的攻击者与传统密码学模型中的攻击者有很大的不同,他们具有目前所知道的最强的攻击方式,近年来,白盒密码的研究已经成为了密码学最前沿的研究课题之一。

总得来说,在白盒密码的方案设计方面,虽然目前已经有一些白盒密码设计的突破进展,但其分析技术也出现了很多。在业务场景的应用中,在保障安全的同时,效率同样重要,两者兼顾的密钥保护技术才是业务需要的。白盒将在云安全中持续承担非常重要的环节,是云安全不可或缺的一部分。

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 一图读懂新成立的信息支援部队 4914642

- 2 中央财经大学多名学生吐槽800米体测 4954677

- 3 多名中国移动用户未欠费被迫停机 4815471

- 4 乡村产业发展态势良好 4726690

- 5 伊朗外长:“袭击”伊朗武器像玩具 4635712

- 6 女孩桥边哭泣 留下手机后跳桥 4578250

- 7 加沙妇女抱侄女尸体照片获摄影大奖 4491448

- 8 美企投资中国遭指责 4357630

- 9 网民造谣家家有猎枪 被处罚 4285941

- 10 哈尔滨啤酒检出毒素 多家平台已下架 4181952

OPPO安全应急响应中心

OPPO安全应急响应中心