知道创宇云监测—ScanV MAX更新:中远麒麟、Apache Nifi、Apache Ambari等6个漏洞可监测

本次更新ScanV MAX漏洞检测插件特征库至版本:20211111

新增漏洞检测插件6个,优化历史插件3个。

一、新增漏洞检测插件

1.中远麒麟 iAudit 运维审计系统未授权远程命令执行漏洞(CNVD-2021-46851),插件更新时间:2021年11月8日

2.Apache Nifi 未授权访问漏洞,插件更新时间:2021年11月11日

3.Django 调试模式敏感信息泄漏,插件更新时间:2021年11月10日

4.Grafana 跨站脚本攻击漏洞(CVE-2021-41174),插件更新时间:2021年11月9日

5.Apache Ambari 默认口令漏洞(CNVD-2021-32790),插件更新时间:2021年11月8日

6.GoCD 路径遍历漏洞(CVE-2021-43287),插件更新时间:2021年11月8日

漏洞相关信息:

1.中远麒麟 iAudit 运维审计系统未授权远程命令执行漏洞(CNVD-2021-46851)

漏洞插件更新时间:

2021年11月8日

漏洞来源:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-46851

漏洞等级:

高危

漏洞影响:

未授权的攻击者可利用该漏洞获取服务器控制权。

影响范围:

根据ZoomEye网络空间搜索引擎关键字 ssl:"Baolei" +"Set-Cookie: PHPSESSID" 对潜在可能目标进行搜索,共得到 511 条IP历史记录。主要分布在中国、美国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=ssl%3A%22Baolei%22%20%2B%22Set-Cookie%3A%20PHPSESSID%22)

全球分布:

建议解决方案:

官方未发布更新补丁,请受影响的客户将get_luser_by_sshport.php页面加入访问控制,参考链接:https://www.tosec.com.cn/

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-46851

2.Apache Nifi 未授权访问漏洞

漏洞插件更新时间:

2021年11月11日

漏洞来源:

https://www.seebug.org/vuldb/ssvid-99385

漏洞等级:

中危

漏洞影响:

未授权的攻击者可直接访问Rest API接口获取敏感信息。

影响范围:

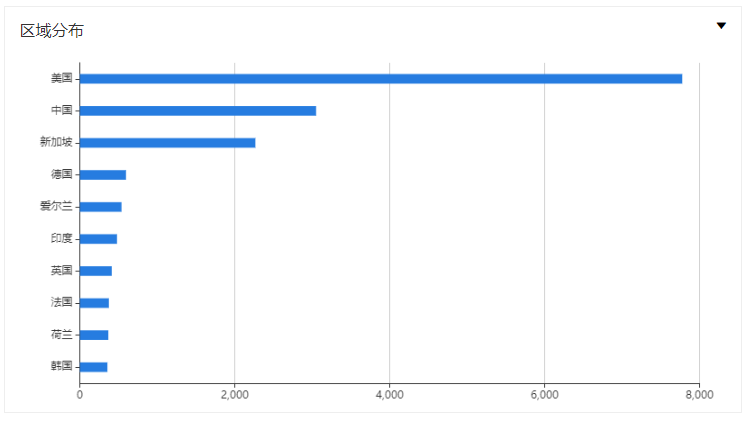

根据ZoomEye网络空间搜索引擎关键字 title:"Nifi" 对潜在可能目标进行搜索,共得到 7668 条IP历史记录。主要分布在美国、中国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22Nifi%22)

全球分布:

建议解决方案:

官方未发布更新补丁,请受影响的客户为Rest API设置访问权限,参考链接:https://nifi.apache.org/security。

参考链接:

https://www.seebug.org/vuldb/ssvid-99385

3.Django 调试模式敏感信息泄漏

漏洞插件更新时间:

2021年11月10日

漏洞来源:

https://www.seebug.org/vuldb/ssvid-99371

漏洞等级:

中危

漏洞影响:

配置错误的Django应用程序会暴露诸如API密钥、数据库密码或AWS访问密钥之类的敏感信息。

影响范围:

根据ZoomEye网络空间搜索引擎关键字" You're seeing this error because you have" 对潜在可能目标进行搜索,共得到 143054 条IP历史记录。主要分布在美国、中国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=%22You%27re%20seeing%20this%20error%20because%20you%20have%22)

全球分布:

建议解决方案:

将应用程序部署到生产环境时对调试模式进行禁用。

参考链接:

https://www.seebug.org/vuldb/ssvid-99371

4.Grafana 跨站脚本攻击漏洞(CVE-2021-41174)

漏洞插件更新时间:

2021年11月9日

漏洞来源:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-41174

漏洞等级:

中危

漏洞影响:

攻击者可利用该漏洞执行客户端代码。

影响范围:

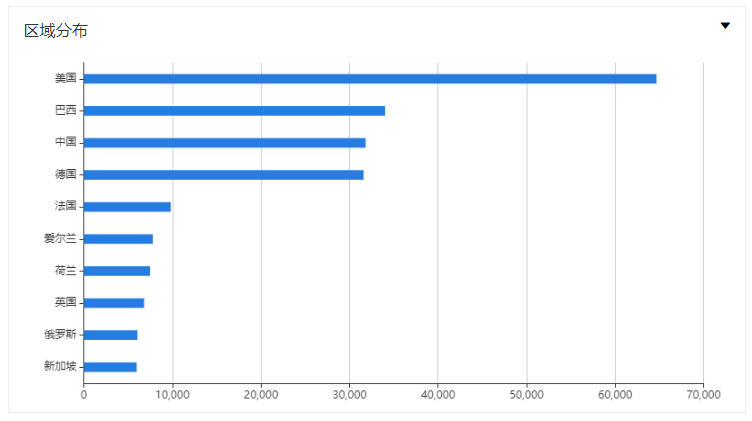

根据ZoomEye网络空间搜索引擎关键字title:"Grafana" 对潜在可能目标进行搜索,共得到 262709条IP历史记录。主要分布在美国、巴西等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22Grafana%22)

全球分布:

建议解决方案:

官方已发布安全版本,请受影响的客户及时下载更新,参考链接:https://grafana.com/grafana/download/8.2.3。

参考链接:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-41174

5.Apache Ambari 默认口令漏洞(CNVD-2021-32790)

漏洞插件更新时间:

2021年11月8日

漏洞来源:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-32790

漏洞等级:

中危

漏洞影响:

攻击者可利用默认账号密码登录管理控制台获取敏感信息。

影响范围:

根据ZoomEye网络空间搜索引擎关键字 title:"Ambari" 对潜在可能目标进行搜索,共得到 17816 条IP历史记录。主要分布在美国、中国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult?q=title%3A%22Ambari%22)

全球分布:

建议解决方案:

官方未发布漏洞修复方案,请受影响的客户及时完善密码策略,信息安全最佳实践的密码策略为8位(包括)以上字符,包含数字、大小写字母、特殊字符中的至少3种。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2021-32790

6.GoCD 路径遍历漏洞(CVE-2021-43287)

漏洞插件更新时间:

2021年11月8日

漏洞来源:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-43287

漏洞等级:

高危

漏洞影响:

GoCDv20.6.0-v21.2.0版本存在未授权路径穿越漏洞,可造成任意文件读取,获取敏感API密钥等信息。

影响范围:

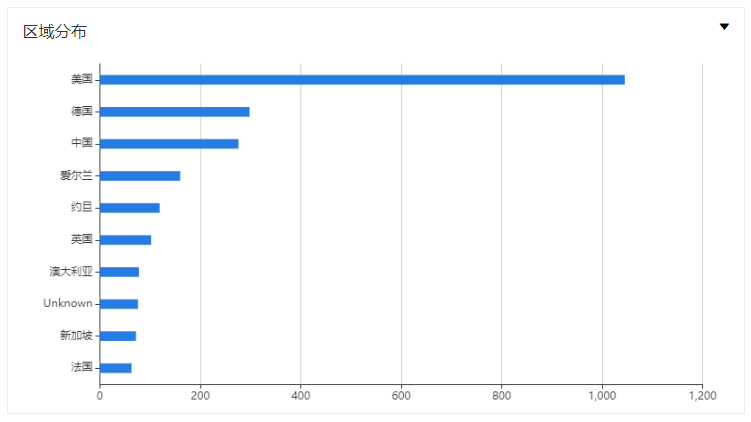

根据ZoomEye网络空间搜索引擎关键字 "GoCD" 对潜在可能目标进行搜索,共得到 2722 条IP历史记录。主要分布在美国、德国等国家。

(ZoomEye搜索链接:https://www.zoomeye.org/searchResult/report?q=%22GoCD%22)

全球分布:

建议解决方案:

官方已修复该漏洞,请及时升级到最新版本,补丁获取链接:https://www.gocd.org/download/

参考链接:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-43287

二、插件优化3个

1.优化服务器版本号泄露漏洞检测方式

2.优化输入框泄露认证信息检测方式

3.优化跨域策略文件泄漏漏洞检测方式

以上插件更新、优化来源于创宇安全智脑大数据分析平台,对近期漏洞利用情况及利用方式分析后做出的优化更新,同时支持WebSOC系列。

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 这所学校师生和习主席结下深厚友谊 4917467

- 2 网友为胖猫点奶茶变白水 茶百道回应 4904352

- 3 人人人人人你人人人人人 4894051

- 4 景区人挤人 安全旅行攻略请收好 4700568

- 5 高速塌方 老人下跪“逼停”后方车辆 4634111

- 6 厦门一女杂技演员表演时坠落身亡 4550736

- 7 活鸭要40多为何烤鸭才18元一只 4476996

- 8 美国网红连吃6个月火鸡面后尿血 4330606

- 9 大理客房五一预定量下降系谣言 4269066

- 10 直击嫦娥六号发射现场 4190825

知道创宇

知道创宇