NSA是如何对委内瑞拉石油公司PDVSA发动攻击的

美国国家安全局(NSA) 最近发布了一份文件,展示了他们将如何对委内瑞拉石油公司 (PdVSA)的通讯实施拦截。

这个消息不算十分惊人,但给了我们一个很好的洞悉美国国家安全局分析师实际工作的机会。这个故事于11月18日被发布在The Intercept网站以及拉丁美洲的广播teleSUR上。

在这里,我们将对这份公开的文档进行讨论,并基于先前的一些信息进行细节说明。

这份文档摘录自NSA信号情报部门内部时事通讯SIDtoday。其中的故事由美国国家安全局的跨国战略伙伴SIGDEV的分析师讲述。

SIGDEV分析师的工作是寻找访问现有目标的通信的新手段。他所在的S2C13单元是国际安全问题(ISI)的一部分,主要负责分析来自欧洲国家,南美洲和其他地方的情报。

情报需求

这份文档摘录自NSA信号情报部门内部时事通讯SIDtoday。其中的故事由美国国家安全局的跨国战略伙伴SIGDEV的分析师讲述。

SIGDEV分析师的工作是寻找访问现有目标的通信的新手段。他所在的S2C13单元是国际安全问题(ISI)的一部分,主要负责分析来自欧洲国家,南美洲和其他地方的情报。

情报需求

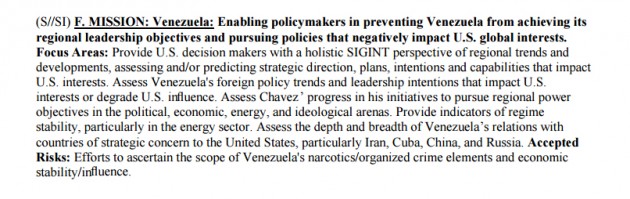

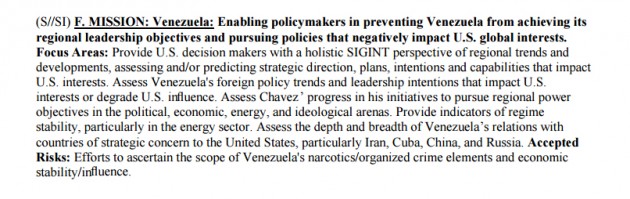

分析师回忆说,年终评估表明,在大多数报道来自于授权采集的情况下,“委内瑞拉能源目标集”毫无进展,于是分析师决定进行“目标重启”,他将其形容为“用全新的眼光审视采集的机会”。首先,他使用美国国家安全局的需求数据库SURREY观察了INs。 战略任务列表

全国信号情报委员会(SIGCOM)负责采集各种情报信息“消费者”的信息请求,检查是否符合NIPF的要求,并对其分配优先级。 在这个文档中, 委内瑞拉被列为需要视为“持久的目标”的六个国家之一。 协作

协作

分析师随后会见了负责委内瑞拉目标的TOPI。TOPI内的分析师负责分析通信作为采集过程的结果,并准备情报报告。 这些步骤表明,美国国家安全局分析师在官僚主义框架内工作,他们需要与同事和上级进行协作,以确保他们的活动是依照政府目标进行的。 开始

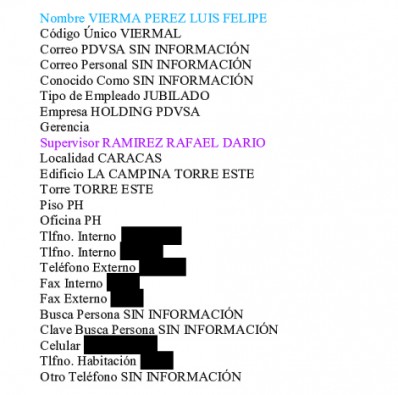

TOPI分析师希望得到来自于PdVSA的最高级别的信息,即从主席和董事会的成员处得来,多数以互联网通信的形式进行传递。 然后SIGDEV分析师开始进行工作。首先他在互联网上浏览了PdVSA的网站,找到董事会的名字,然后把它们放在Analyst笔记本的一个新文档中,这是一个被世界各地情报和执法机构广泛使用的分析工具。 采集到信号情报

下一步是查看已经收集到的有关目标的信息。他首先访问了PINWALE数据库,这是美国国家安全局的主要存储库, 存储使用特定选择器收集的各种互联网内容。 他使用在网站上找到的名字进行一些查询,反馈的信息没有多少用处:只有一些分析师已经知道的电子邮件地址。 他将邮件地址输入CADENCE,这是美国国家安全局进行互联网通信的任务工具,同时进入统一目标工具(UTT)。这将显示这些电子邮件地址是否已经在任务中,以及实际收集设施是否被要求收集相关的通信。 寻找新的选择器

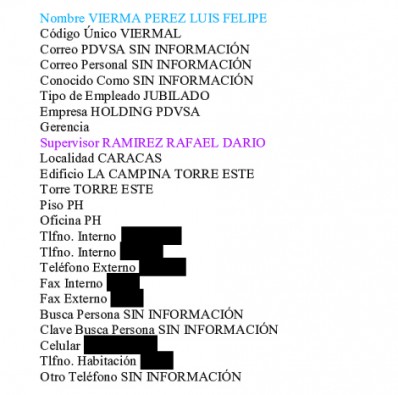

显然,与PdVSA有关的收集在过去曾经发生过, PINWALE将会提供包含目标名字的文件。这些不是通信,而是PdVSA雇员的一些信息,包括联系方式和组织形式。 分析师表示,这些形式类似于美国国家安全局的SEARCHLIGHT数据库内的信息形式。这些信息将展现PdVSA内部的人员结构,生成一个树状条目和名称. 新的选择器中包括商业和私人电子邮件地址,工作和手机号码。新发现的电子邮件地址可以再次被键入CADENCE和UTT,电话号码可以输入窃听电话的工具OCTAVE。

The Intercept写道,美国国家安全局显然“收集来自世界各地的通讯数据”。然而现在大多数情报和执法机构进行的是自动窃听:经常有太多的电话需要监听,更不用说对数字通信进行翻译,读取和分析。

内部网络

新的选择器中包括商业和私人电子邮件地址,工作和手机号码。新发现的电子邮件地址可以再次被键入CADENCE和UTT,电话号码可以输入窃听电话的工具OCTAVE。

The Intercept写道,美国国家安全局显然“收集来自世界各地的通讯数据”。然而现在大多数情报和执法机构进行的是自动窃听:经常有太多的电话需要监听,更不用说对数字通信进行翻译,读取和分析。

内部网络

当SIGDEV分析师对PdVSA进行分析时,他发现他们的IP地址都是以10. x.x.x和172.18.x.x开头。分析师当即意识到这些条目来自PdVSA的内部网络,而不是公共互联网通信。 特殊收集服务

特殊收集服务

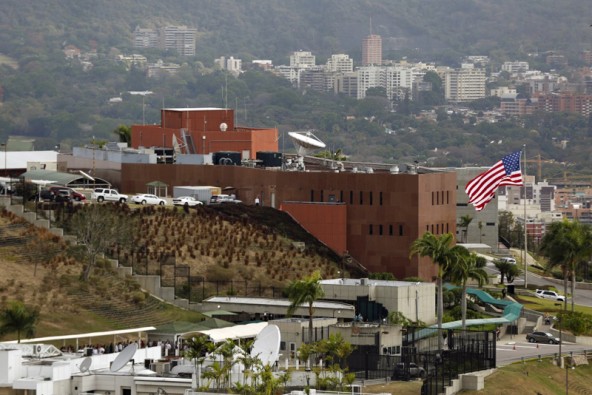

当分析员发现这些信息可能来自PdVSA的内部网络后,他“发送了几封电子邮件到F6和加拉加斯,随后得到了证实” 。 F6是国安局的内部选择器,负责特别收集服务(SCS)单元. 这意味着位于加拉加斯的美国大使馆的SCS单位能够进入PdVSA的内部网络。这个故事没有告诉我们是他们如何做到这些的,但他们可能发现了一种秘密挖掘网络电缆或切换石油公司计算机网络的运行的方式。 SCS操作

从早期的揭露中,我们知道美国驻柏林大使馆的SCS单位负责偷听德国总理默克尔的手机。也许这也是通过利用当地的电话网络完成的,或者只是拦截手机的电波信号。 为了进行这些无线拦截操作,许多美国大使馆的屋顶隐藏着复杂的天线和其他窃听设备。这种结构在美国驻委内瑞拉大使馆的屋顶上也清晰可见. XKEYSCORE

XKEYSCORE

在发现PdVSA的消息来源后,SIGDEV分析师开始配合位于加拉加斯的F6单元进行工作。使用这些数据进入XKEYSCORE,这是美国国家安全局用于缓冲,索引和搜索互联网通信的系统。 结果他们找到了一些有用的pdf文档,其中一个最终被用来准备一个序列化的报告(编号3 / OO / 505480 - 11),日期为2011年1月,题为“委内瑞拉国有石油公司信息显示了整体石油盗窃和损失的减少”,虽然这听起来不像是个有利于美国石油公司的商业秘密。 攻击的机会

通过XKEYSCORE,分析师还发现超过900个PdVSA员工的用户名和密码,他将其移交给美国国家安全局的黑客部门(TAO)。拥有用户名和密码之后,就没有“闯入”一个网络的必要了,这使得这种访问几乎无法检测。 分析师还提供了其他的一些数据和一个目标要求,那就是进入委内瑞拉国家石油公司董事会成员的电子邮箱。 尚不清楚这是否已经成功,但 The Intercept和teleSUR提到,2011年5月,也就是这个故事发生两个月后,美国国务院宣布对委内瑞拉国家石油公司进行制裁,因为它在2010年12月至2011年3月间至少两次递送重整油(用于生产汽油)到伊朗,价值大约5000万美元。 文章来源360安全播报

这份文档摘录自NSA信号情报部门内部时事通讯SIDtoday。其中的故事由美国国家安全局的跨国战略伙伴SIGDEV的分析师讲述。

SIGDEV分析师的工作是寻找访问现有目标的通信的新手段。他所在的S2C13单元是国际安全问题(ISI)的一部分,主要负责分析来自欧洲国家,南美洲和其他地方的情报。

情报需求

这份文档摘录自NSA信号情报部门内部时事通讯SIDtoday。其中的故事由美国国家安全局的跨国战略伙伴SIGDEV的分析师讲述。

SIGDEV分析师的工作是寻找访问现有目标的通信的新手段。他所在的S2C13单元是国际安全问题(ISI)的一部分,主要负责分析来自欧洲国家,南美洲和其他地方的情报。

情报需求

分析师回忆说,年终评估表明,在大多数报道来自于授权采集的情况下,“委内瑞拉能源目标集”毫无进展,于是分析师决定进行“目标重启”,他将其形容为“用全新的眼光审视采集的机会”。首先,他使用美国国家安全局的需求数据库SURREY观察了INs。 战略任务列表

全国信号情报委员会(SIGCOM)负责采集各种情报信息“消费者”的信息请求,检查是否符合NIPF的要求,并对其分配优先级。 在这个文档中, 委内瑞拉被列为需要视为“持久的目标”的六个国家之一。

协作

协作

分析师随后会见了负责委内瑞拉目标的TOPI。TOPI内的分析师负责分析通信作为采集过程的结果,并准备情报报告。 这些步骤表明,美国国家安全局分析师在官僚主义框架内工作,他们需要与同事和上级进行协作,以确保他们的活动是依照政府目标进行的。 开始

TOPI分析师希望得到来自于PdVSA的最高级别的信息,即从主席和董事会的成员处得来,多数以互联网通信的形式进行传递。 然后SIGDEV分析师开始进行工作。首先他在互联网上浏览了PdVSA的网站,找到董事会的名字,然后把它们放在Analyst笔记本的一个新文档中,这是一个被世界各地情报和执法机构广泛使用的分析工具。 采集到信号情报

下一步是查看已经收集到的有关目标的信息。他首先访问了PINWALE数据库,这是美国国家安全局的主要存储库, 存储使用特定选择器收集的各种互联网内容。 他使用在网站上找到的名字进行一些查询,反馈的信息没有多少用处:只有一些分析师已经知道的电子邮件地址。 他将邮件地址输入CADENCE,这是美国国家安全局进行互联网通信的任务工具,同时进入统一目标工具(UTT)。这将显示这些电子邮件地址是否已经在任务中,以及实际收集设施是否被要求收集相关的通信。 寻找新的选择器

显然,与PdVSA有关的收集在过去曾经发生过, PINWALE将会提供包含目标名字的文件。这些不是通信,而是PdVSA雇员的一些信息,包括联系方式和组织形式。 分析师表示,这些形式类似于美国国家安全局的SEARCHLIGHT数据库内的信息形式。这些信息将展现PdVSA内部的人员结构,生成一个树状条目和名称.

新的选择器中包括商业和私人电子邮件地址,工作和手机号码。新发现的电子邮件地址可以再次被键入CADENCE和UTT,电话号码可以输入窃听电话的工具OCTAVE。

The Intercept写道,美国国家安全局显然“收集来自世界各地的通讯数据”。然而现在大多数情报和执法机构进行的是自动窃听:经常有太多的电话需要监听,更不用说对数字通信进行翻译,读取和分析。

内部网络

新的选择器中包括商业和私人电子邮件地址,工作和手机号码。新发现的电子邮件地址可以再次被键入CADENCE和UTT,电话号码可以输入窃听电话的工具OCTAVE。

The Intercept写道,美国国家安全局显然“收集来自世界各地的通讯数据”。然而现在大多数情报和执法机构进行的是自动窃听:经常有太多的电话需要监听,更不用说对数字通信进行翻译,读取和分析。

内部网络

当SIGDEV分析师对PdVSA进行分析时,他发现他们的IP地址都是以10. x.x.x和172.18.x.x开头。分析师当即意识到这些条目来自PdVSA的内部网络,而不是公共互联网通信。

特殊收集服务

特殊收集服务

当分析员发现这些信息可能来自PdVSA的内部网络后,他“发送了几封电子邮件到F6和加拉加斯,随后得到了证实” 。 F6是国安局的内部选择器,负责特别收集服务(SCS)单元. 这意味着位于加拉加斯的美国大使馆的SCS单位能够进入PdVSA的内部网络。这个故事没有告诉我们是他们如何做到这些的,但他们可能发现了一种秘密挖掘网络电缆或切换石油公司计算机网络的运行的方式。 SCS操作

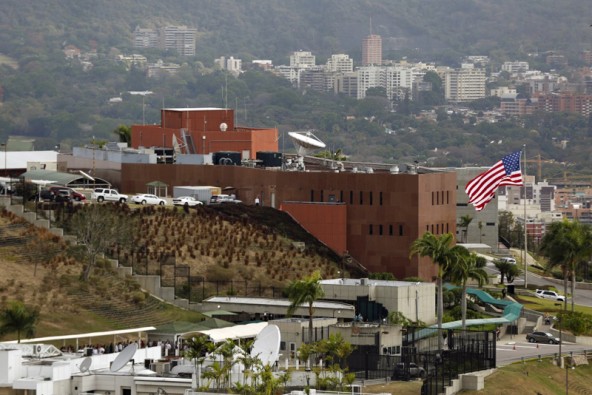

从早期的揭露中,我们知道美国驻柏林大使馆的SCS单位负责偷听德国总理默克尔的手机。也许这也是通过利用当地的电话网络完成的,或者只是拦截手机的电波信号。 为了进行这些无线拦截操作,许多美国大使馆的屋顶隐藏着复杂的天线和其他窃听设备。这种结构在美国驻委内瑞拉大使馆的屋顶上也清晰可见.

XKEYSCORE

XKEYSCORE

在发现PdVSA的消息来源后,SIGDEV分析师开始配合位于加拉加斯的F6单元进行工作。使用这些数据进入XKEYSCORE,这是美国国家安全局用于缓冲,索引和搜索互联网通信的系统。 结果他们找到了一些有用的pdf文档,其中一个最终被用来准备一个序列化的报告(编号3 / OO / 505480 - 11),日期为2011年1月,题为“委内瑞拉国有石油公司信息显示了整体石油盗窃和损失的减少”,虽然这听起来不像是个有利于美国石油公司的商业秘密。 攻击的机会

通过XKEYSCORE,分析师还发现超过900个PdVSA员工的用户名和密码,他将其移交给美国国家安全局的黑客部门(TAO)。拥有用户名和密码之后,就没有“闯入”一个网络的必要了,这使得这种访问几乎无法检测。 分析师还提供了其他的一些数据和一个目标要求,那就是进入委内瑞拉国家石油公司董事会成员的电子邮箱。 尚不清楚这是否已经成功,但 The Intercept和teleSUR提到,2011年5月,也就是这个故事发生两个月后,美国国务院宣布对委内瑞拉国家石油公司进行制裁,因为它在2010年12月至2011年3月间至少两次递送重整油(用于生产汽油)到伊朗,价值大约5000万美元。 文章来源360安全播报

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

![滕文竹 收到了一只大娃娃,成成子让它来陪我[可爱]还别说笑起来真有点像 ](https://imgs.knowsafe.com:8087/img/aideep/2021/11/22/343dce99c79320cadd5e79e232bf7120.jpg?w=250)

站内编辑

站内编辑

关注网络尖刀微信公众号

关注网络尖刀微信公众号