针对网络时间协议(NTP)的攻击将会引起巨大的麻烦

本周三,计算机安全专家提醒称,网络时间协议中存在有严重的安全漏洞,攻击者可以利用这个漏洞引起严重的服务中断,窃听加密的通讯信息,以及绕过身份认证机制等等,甚至还可以篡改比特币的交易信息。

这对于网络管理员而言,绝对是一个坏消息。针对网络时间协议的网络攻击能够使HTTPS协议失效,并且还会引起一系列更加严重的安全问题。

网络时间协议守护进程(ntpd)是操作系统自带的一个程序,它可以利用网络时间协议(NTP)来帮助操作系统的系统时间与网络服务器进行同步。这个漏洞存在于网络时间协议之中,标准计算机都会使用这一协议来保证系统内部时钟的准确性。令人惊讶的是,计算机与NTP服务器之间的链接基本上都没有经过加密处理,这也就使得攻击者有可能进行中间人攻击,甚至还可以重置目标计算机的系统时钟。本周三,安全研究人员发表了一篇名为“攻击网络时间协议”的研究报告,研究人员在报告中描述了几种绕过方法,并且还介绍了如何防止计算机成功与同步服务器进行连接的方法。

恶意攻击者能够通过这种攻击方式对网络设备造成严重的影响。这种攻击能够防止计算机和服务器进行定时的时间同步更新,而这将会导致大范围的设备出现故障。在很多情况下,这也就意味着攻击者并不需要去监听计算机与NTP服务器之间的通信数据,他们可以进行拒绝服务攻击。

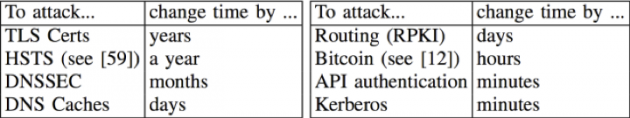

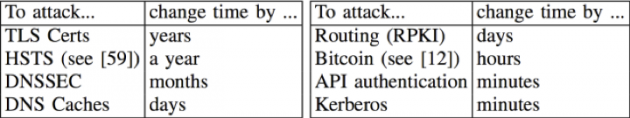

更加可怕的是,攻击者还可以窃听加密的通信数据,或者绕过重要的安全机制,例如DNSSEC规范(用于防止篡改域名系统记录的安全规范)。最麻烦的事情在于,攻击者可以迫使计算机接受一个已经过期了的传输安全层证书,并以此来绕过HTTPS加密。

未经过身份验证的攻击者能够迫使网络时间协议守护进程(ntpd)与恶意的时间服务器源进行同步,这样一来,攻击者就可以随意修改目标系统的系统时间了。网络时间协议守护进程(ntpd)在处理某些经过加密的、没有得到应答的网络数据包时,会发生错误。总的来说,恶意攻击者能够迫使目标主机的网络时间协议守护进程(ntpd)与恶意的时间同步源进行同步,并且干扰目标系统的系统时钟。

安全专家在报告中写到:NTP攻击者可以将目标客户端的时间回退,而这将会使得目标主机接受已经过期了的证书(攻击者也就能够对通信链接进行解密了)。比如说,客户端的时间可以被设置回退至2014年中期。也就是说,攻击者可以根据证书加密密钥的有效性,来设置客户端的系统时钟。除此之外,今天大多数的浏览器所接受的证书都使用的是1024位的RSA加密密钥,然而根据可靠消息,资金雄厚的攻击者同样能够破解这类密钥。因此,即使是一个网域撤销了旧的1024位RSA证书(或者是使其过期),当客户端的系统时钟回退至这些证书仍然有效的时间时,也仍然无法抵御密码攻击。

除了HTTPS和DNSSEC之外,其他的一些安全措施也有可能受到影响,包括HTTP严格传输安全协议。研究人员表示,NTP攻击可以欺骗比特币用户,并篡改网站所使用的用户身份认证系统。

专家警告称:在某些操作系统中,恶意地更改系统时间将会带来非常严重的影响,攻击者可以利用这一漏洞来实现:

-利用过期的账号和密码进行身份验证;

-让TLS客户端接收已经过期作废的证书,并拒绝当前有效的证书;

-绕过现代Web安全防御机制,例如证书绑定以及HTTP安全传输机制;

-强制刷新缓存系统中的缓存数据,从而导致系统性能显著下降,例如DNS和CDN等;

-攻击基于物理的实时网络系统;

专家警告称:在某些操作系统中,恶意地更改系统时间将会带来非常严重的影响,攻击者可以利用这一漏洞来实现:

-利用过期的账号和密码进行身份验证;

-让TLS客户端接收已经过期作废的证书,并拒绝当前有效的证书;

-绕过现代Web安全防御机制,例如证书绑定以及HTTP安全传输机制;

-强制刷新缓存系统中的缓存数据,从而导致系统性能显著下降,例如DNS和CDN等;

-攻击基于物理的实时网络系统;

谁将受到这些问题的影响?

这一漏洞将会影响ntp 4.2.8p3,正如Talos团队的专家所述,这一漏洞早在2009年的ntp 4.2.5p186版本中就已经存在了。

因此,在所有ntp-4发行版的版本中,4.2.5p186至4.2.8p3版本的ntp都存在这一漏洞。在所有ntp-4开发版的版本中,4.3.0至4.3.76版本的ntp也存在这一漏洞。除此之外,所有整合了上述版本ntpd的产品也将会受到这一漏洞的影响。

进行加密?

确保计算机只与合法的NTP服务器进行通信是有一定难度的,而正是这一关键性的问题使得攻击者有了可乘之机。虽然我们能够使用对称加密来对NTP服务器进行加密认证,但关键在于我们如何获得加密密钥。比如说,国家标准与技术研究所只会将密钥分发给那些注册使用美国邮件或传真服务的用户,而且这些用户每年都需要重新申请密钥。美国海军部门也有类似的机制。当然了,也存在有一种成为自动密钥的安全措施,客户端在连接至一个有效的NTP服务器时,系统会进行加密认证,但许多的服务器尚不支持这一功能。

周三所发表的报告是由波士顿大学的研究人员撰写的,这一事件也让他们回想起了几年之前,由独立研究人员Jose Selvi所进行的一些攻击事件。他曾在八月份的Defcon黑客大会上,利用幻灯片给世人演示了如何进行NTP攻击,并且绕过HTTPS,HSTS,以及网站认证机制等等。当Selvi进行这项研究的时候,他那时还是NCC小组的高级渗透测试人员,他当时曾发布过一款名为DELOREAN的工具,这款工具能够简化很多网络攻击的攻击步骤。在本周三,他还发表了一篇带有更多详细信息的文章。

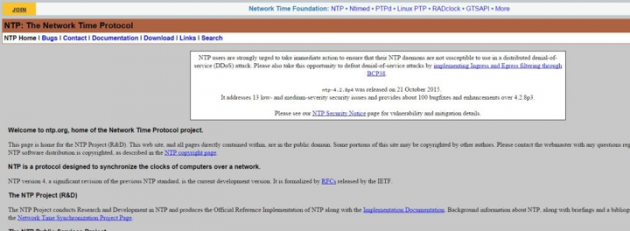

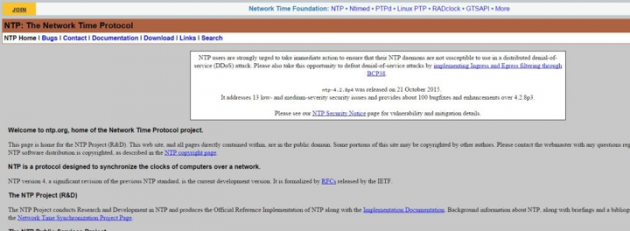

波士顿大学的研究人员已经发表了一份带有详细信息的公告,并帮助人们在提供时间同步服务的客户端计算机以及服务器上诊断和检测NTP漏洞。NTP项目小组建议广大用户应当尽快安装ntp-4.2.8p4来修复这一问题,并且采用BCP 38数据包输入输出过滤。至少,客户端和服务器都必须运行NTP 4.2.8p4版本(点击这里获取)。

文章来源【360安全播报】

谁将受到这些问题的影响?

这一漏洞将会影响ntp 4.2.8p3,正如Talos团队的专家所述,这一漏洞早在2009年的ntp 4.2.5p186版本中就已经存在了。

因此,在所有ntp-4发行版的版本中,4.2.5p186至4.2.8p3版本的ntp都存在这一漏洞。在所有ntp-4开发版的版本中,4.3.0至4.3.76版本的ntp也存在这一漏洞。除此之外,所有整合了上述版本ntpd的产品也将会受到这一漏洞的影响。

进行加密?

确保计算机只与合法的NTP服务器进行通信是有一定难度的,而正是这一关键性的问题使得攻击者有了可乘之机。虽然我们能够使用对称加密来对NTP服务器进行加密认证,但关键在于我们如何获得加密密钥。比如说,国家标准与技术研究所只会将密钥分发给那些注册使用美国邮件或传真服务的用户,而且这些用户每年都需要重新申请密钥。美国海军部门也有类似的机制。当然了,也存在有一种成为自动密钥的安全措施,客户端在连接至一个有效的NTP服务器时,系统会进行加密认证,但许多的服务器尚不支持这一功能。

周三所发表的报告是由波士顿大学的研究人员撰写的,这一事件也让他们回想起了几年之前,由独立研究人员Jose Selvi所进行的一些攻击事件。他曾在八月份的Defcon黑客大会上,利用幻灯片给世人演示了如何进行NTP攻击,并且绕过HTTPS,HSTS,以及网站认证机制等等。当Selvi进行这项研究的时候,他那时还是NCC小组的高级渗透测试人员,他当时曾发布过一款名为DELOREAN的工具,这款工具能够简化很多网络攻击的攻击步骤。在本周三,他还发表了一篇带有更多详细信息的文章。

波士顿大学的研究人员已经发表了一份带有详细信息的公告,并帮助人们在提供时间同步服务的客户端计算机以及服务器上诊断和检测NTP漏洞。NTP项目小组建议广大用户应当尽快安装ntp-4.2.8p4来修复这一问题,并且采用BCP 38数据包输入输出过滤。至少,客户端和服务器都必须运行NTP 4.2.8p4版本(点击这里获取)。

文章来源【360安全播报】

专家警告称:在某些操作系统中,恶意地更改系统时间将会带来非常严重的影响,攻击者可以利用这一漏洞来实现:

-利用过期的账号和密码进行身份验证;

-让TLS客户端接收已经过期作废的证书,并拒绝当前有效的证书;

-绕过现代Web安全防御机制,例如证书绑定以及HTTP安全传输机制;

-强制刷新缓存系统中的缓存数据,从而导致系统性能显著下降,例如DNS和CDN等;

-攻击基于物理的实时网络系统;

专家警告称:在某些操作系统中,恶意地更改系统时间将会带来非常严重的影响,攻击者可以利用这一漏洞来实现:

-利用过期的账号和密码进行身份验证;

-让TLS客户端接收已经过期作废的证书,并拒绝当前有效的证书;

-绕过现代Web安全防御机制,例如证书绑定以及HTTP安全传输机制;

-强制刷新缓存系统中的缓存数据,从而导致系统性能显著下降,例如DNS和CDN等;

-攻击基于物理的实时网络系统;

谁将受到这些问题的影响?

这一漏洞将会影响ntp 4.2.8p3,正如Talos团队的专家所述,这一漏洞早在2009年的ntp 4.2.5p186版本中就已经存在了。

因此,在所有ntp-4发行版的版本中,4.2.5p186至4.2.8p3版本的ntp都存在这一漏洞。在所有ntp-4开发版的版本中,4.3.0至4.3.76版本的ntp也存在这一漏洞。除此之外,所有整合了上述版本ntpd的产品也将会受到这一漏洞的影响。

进行加密?

确保计算机只与合法的NTP服务器进行通信是有一定难度的,而正是这一关键性的问题使得攻击者有了可乘之机。虽然我们能够使用对称加密来对NTP服务器进行加密认证,但关键在于我们如何获得加密密钥。比如说,国家标准与技术研究所只会将密钥分发给那些注册使用美国邮件或传真服务的用户,而且这些用户每年都需要重新申请密钥。美国海军部门也有类似的机制。当然了,也存在有一种成为自动密钥的安全措施,客户端在连接至一个有效的NTP服务器时,系统会进行加密认证,但许多的服务器尚不支持这一功能。

周三所发表的报告是由波士顿大学的研究人员撰写的,这一事件也让他们回想起了几年之前,由独立研究人员Jose Selvi所进行的一些攻击事件。他曾在八月份的Defcon黑客大会上,利用幻灯片给世人演示了如何进行NTP攻击,并且绕过HTTPS,HSTS,以及网站认证机制等等。当Selvi进行这项研究的时候,他那时还是NCC小组的高级渗透测试人员,他当时曾发布过一款名为DELOREAN的工具,这款工具能够简化很多网络攻击的攻击步骤。在本周三,他还发表了一篇带有更多详细信息的文章。

波士顿大学的研究人员已经发表了一份带有详细信息的公告,并帮助人们在提供时间同步服务的客户端计算机以及服务器上诊断和检测NTP漏洞。NTP项目小组建议广大用户应当尽快安装ntp-4.2.8p4来修复这一问题,并且采用BCP 38数据包输入输出过滤。至少,客户端和服务器都必须运行NTP 4.2.8p4版本(点击这里获取)。

文章来源【360安全播报】

谁将受到这些问题的影响?

这一漏洞将会影响ntp 4.2.8p3,正如Talos团队的专家所述,这一漏洞早在2009年的ntp 4.2.5p186版本中就已经存在了。

因此,在所有ntp-4发行版的版本中,4.2.5p186至4.2.8p3版本的ntp都存在这一漏洞。在所有ntp-4开发版的版本中,4.3.0至4.3.76版本的ntp也存在这一漏洞。除此之外,所有整合了上述版本ntpd的产品也将会受到这一漏洞的影响。

进行加密?

确保计算机只与合法的NTP服务器进行通信是有一定难度的,而正是这一关键性的问题使得攻击者有了可乘之机。虽然我们能够使用对称加密来对NTP服务器进行加密认证,但关键在于我们如何获得加密密钥。比如说,国家标准与技术研究所只会将密钥分发给那些注册使用美国邮件或传真服务的用户,而且这些用户每年都需要重新申请密钥。美国海军部门也有类似的机制。当然了,也存在有一种成为自动密钥的安全措施,客户端在连接至一个有效的NTP服务器时,系统会进行加密认证,但许多的服务器尚不支持这一功能。

周三所发表的报告是由波士顿大学的研究人员撰写的,这一事件也让他们回想起了几年之前,由独立研究人员Jose Selvi所进行的一些攻击事件。他曾在八月份的Defcon黑客大会上,利用幻灯片给世人演示了如何进行NTP攻击,并且绕过HTTPS,HSTS,以及网站认证机制等等。当Selvi进行这项研究的时候,他那时还是NCC小组的高级渗透测试人员,他当时曾发布过一款名为DELOREAN的工具,这款工具能够简化很多网络攻击的攻击步骤。在本周三,他还发表了一篇带有更多详细信息的文章。

波士顿大学的研究人员已经发表了一份带有详细信息的公告,并帮助人们在提供时间同步服务的客户端计算机以及服务器上诊断和检测NTP漏洞。NTP项目小组建议广大用户应当尽快安装ntp-4.2.8p4来修复这一问题,并且采用BCP 38数据包输入输出过滤。至少,客户端和服务器都必须运行NTP 4.2.8p4版本(点击这里获取)。

文章来源【360安全播报】关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 奋力谱写西部大开发新篇章 4953446

- 2 常州副市长越挖越宝藏 4922249

- 3 准“00后”女干部破格提拔任副镇长 4809024

- 4 星火成炬|宇宙级别的浪漫 4798966

- 5 刚开业价值300万黄金被洗劫一空 4629028

- 6 男孩骑车失误刹车把手插进大腿里 4515513

- 7 美国务卿访华 台湾问题摊牌 4401006

- 8 男子求助:26岁妻子与朋友爬山失联 4392517

- 9 港珠澳大桥变“鬼桥”系误导 4212368

- 10 校长涉嫌诈骗近5000万 其母被骗百万 4196694

站内编辑

站内编辑