Nemesis:一款持续性针对财务的恶意软件

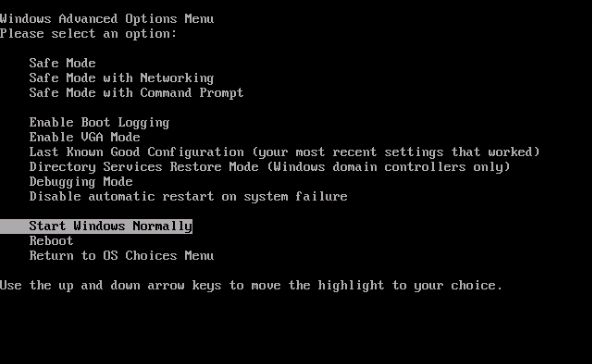

针对银行、付款卡处理器和其他金融服务的恶意软件已经找到了有效的办法最大程度上地躲避检测,那就是劫持计算机内存之外的敏感卡片信息。它先劫持计算机的启动程序,这样就可以允许高度侵入性的代码运行,甚至能够在微软操作系统载入之前就运行。

所谓的bootkit从今年年初开始投入操作,它是Nemesis的一部分,作为恶意软件的侵入过程,包括传输文件、捕获屏幕登入击键、感染进程以及方便其他恶意软件的进入。它能够修改合法卷引导记录,这种功能使得该软件能够在Windows启动前顺利进入。这样一来,传统的安全手段就很难检测并清除出这种恶意软件。由于这种感染存储在硬盘驱动器的低级部分,即使完全重装操作系统也无法清除。

来自安全公司FireEye's Mandiant咨询机构的研究人员在周一公布的博客中写道,“存在于操作系统之外的这种恶意软件需要一种不同的手段来检测和消除。具有bootkit功能的恶意软件可以完全独立于Windows操作系统进行安装和执行。由此看来,事件响应程序需要一种工具,可以访问并搜索原始磁盘来寻找bootkit的踪迹。”

劫持计算机的正常启动过程获得永久性和隐身功能,Nemesis绝不是第一个这样的恶意软件。TDL,一种微软的rootkit,在过去五年里一直在干同样的勾当。今年早些时候,一个安全研究员针对Macs创造了一种概念证明攻击,Macs暗中更换了固件,启动了最先进的OS X机器(苹果公司已经修复了这一弱点)。Nemesis对于这种技术的使用使得针对现实世界电脑的攻击变得更加可行,尤其对那些金融机构的电脑而言。

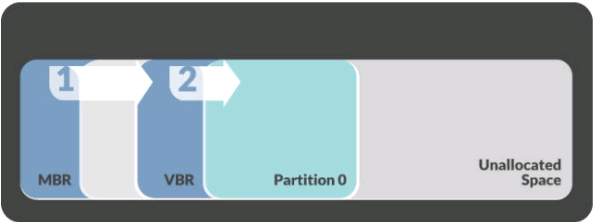

卷引导记录是操作系统中一小段特定代码,位于一个单独分区中的第一个扇区代码。其中包含了有关操作系统代码的启动过程说明。这个过程一般来说是这样的:

针对银行、付款卡处理器和其他金融服务的恶意软件已经找到了有效的办法最大程度上地躲避检测,那就是劫持计算机内存之外的敏感卡片信息。它先劫持计算机的启动程序,这样就可以允许高度侵入性的代码运行,甚至能够在微软操作系统载入之前就运行。

所谓的bootkit从今年年初开始投入操作,它是Nemesis的一部分,作为恶意软件的侵入过程,包括传输文件、捕获屏幕登入击键、感染进程以及方便其他恶意软件的进入。它能够修改合法卷引导记录,这种功能使得该软件能够在Windows启动前顺利进入。这样一来,传统的安全手段就很难检测并清除出这种恶意软件。由于这种感染存储在硬盘驱动器的低级部分,即使完全重装操作系统也无法清除。

来自安全公司FireEye's Mandiant咨询机构的研究人员在周一公布的博客中写道,“存在于操作系统之外的这种恶意软件需要一种不同的手段来检测和消除。具有bootkit功能的恶意软件可以完全独立于Windows操作系统进行安装和执行。由此看来,事件响应程序需要一种工具,可以访问并搜索原始磁盘来寻找bootkit的踪迹。”

劫持计算机的正常启动过程获得永久性和隐身功能,Nemesis绝不是第一个这样的恶意软件。TDL,一种微软的rootkit,在过去五年里一直在干同样的勾当。今年早些时候,一个安全研究员针对Macs创造了一种概念证明攻击,Macs暗中更换了固件,启动了最先进的OS X机器(苹果公司已经修复了这一弱点)。Nemesis对于这种技术的使用使得针对现实世界电脑的攻击变得更加可行,尤其对那些金融机构的电脑而言。

卷引导记录是操作系统中一小段特定代码,位于一个单独分区中的第一个扇区代码。其中包含了有关操作系统代码的启动过程说明。这个过程一般来说是这样的:

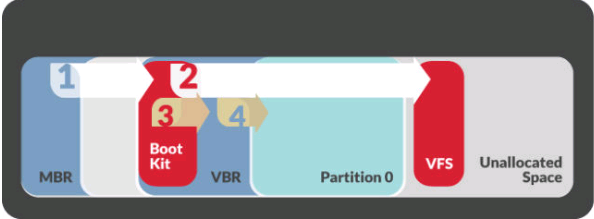

Nemesis劫持的通常顺序使用了一种叫做BOOTRASH的安装程序。它调用了一个多步过程,其中包括了在分区之间的未分配空间创建一个虚拟文件系统来存储恶意组件。在周一的那篇文章中,研究人员写道:

在安装之前,这个BOOTRASH安装程序会收集系统数据,包括操作系统版本和体系结构。该程序能够根据系统的处理器体系结

构为Nemesis组建部署32字节或是64字节的版本。它会在任意一个具有MBR引导分区的硬盘上安装bootkit,不论该硬盘是什么类型。然而,如果此分区使用的是GUID分区表磁盘体系结构,而不是MBR分区方案,恶意软件就不会继续安装。

恶意软件会确保BOOTRASH安装程序的副本已经不会系统中运行了,它还会检查看系统是否安装了Microsoft.NET3.5框架,这是恶意软件的先决条件。如果安装程序已经在运行,或是未安装。NET框架,恶意软件就会退出。

研究人员继续写道:

在启动进程中,bootkit截取了几个系统中断来协助Nemesis基础组件的注入。它劫持了BIOS中断,该中断负责杂项系统服务以及修补程序关联的中断向量表,因此bootkit一旦控制了操作系统加载程序,就可以截获记忆查询。在这之后它就可以把控制传递给原始的VBR,让引导过程得以继续。在操作系统的加载过程中,bootkit也可以截获中断并扫描系统加载程序内存中一个特定指令,即将CPU从实用模式转换成保护模式。这一功能使得bootkit可以在CPU的每次切换时修补程序中断描绘符表。这种修补涉及到一个修正的中断处理程序,该程序可以在每次执行一个特定地址之后都重定位到bootkit。这就是为什么bootkit可以监测拦截操作系统加载程序执行的一些特定位置,并且在正常内核加载中注入Nemesis组件。

Nemesis劫持的通常顺序使用了一种叫做BOOTRASH的安装程序。它调用了一个多步过程,其中包括了在分区之间的未分配空间创建一个虚拟文件系统来存储恶意组件。在周一的那篇文章中,研究人员写道:

在安装之前,这个BOOTRASH安装程序会收集系统数据,包括操作系统版本和体系结构。该程序能够根据系统的处理器体系结

构为Nemesis组建部署32字节或是64字节的版本。它会在任意一个具有MBR引导分区的硬盘上安装bootkit,不论该硬盘是什么类型。然而,如果此分区使用的是GUID分区表磁盘体系结构,而不是MBR分区方案,恶意软件就不会继续安装。

恶意软件会确保BOOTRASH安装程序的副本已经不会系统中运行了,它还会检查看系统是否安装了Microsoft.NET3.5框架,这是恶意软件的先决条件。如果安装程序已经在运行,或是未安装。NET框架,恶意软件就会退出。

研究人员继续写道:

在启动进程中,bootkit截取了几个系统中断来协助Nemesis基础组件的注入。它劫持了BIOS中断,该中断负责杂项系统服务以及修补程序关联的中断向量表,因此bootkit一旦控制了操作系统加载程序,就可以截获记忆查询。在这之后它就可以把控制传递给原始的VBR,让引导过程得以继续。在操作系统的加载过程中,bootkit也可以截获中断并扫描系统加载程序内存中一个特定指令,即将CPU从实用模式转换成保护模式。这一功能使得bootkit可以在CPU的每次切换时修补程序中断描绘符表。这种修补涉及到一个修正的中断处理程序,该程序可以在每次执行一个特定地址之后都重定位到bootkit。这就是为什么bootkit可以监测拦截操作系统加载程序执行的一些特定位置,并且在正常内核加载中注入Nemesis组件。

这个恶意软件代码存储在虚拟文件系统或是微软注册表里,使得正常的防病毒程序基本检测不到它的存在。这使得运行痕迹成为了唯一一个可以检测出恶意软件的地方。更为重要的是,只要不移除bootkit和虚拟文件组件,即使擦除操作系统分区并重新安装操作系统,恶意软件仍旧会在每次系统启动时执行加载。要想杜绝这种恶意软件,系统管理员必须执行手动擦除,然后重新加载操作系统。关键是,Nemesis不会在使用了GUID分区的电脑上进行安装,该分区是可扩展固件接口倡议的一部分,替代了旧版本的主引导记录。至少到目前为止,使用这种新技术是金融服务公司保护自己免遭这种威胁的重要途径。

文章来源【360安全播报】

这个恶意软件代码存储在虚拟文件系统或是微软注册表里,使得正常的防病毒程序基本检测不到它的存在。这使得运行痕迹成为了唯一一个可以检测出恶意软件的地方。更为重要的是,只要不移除bootkit和虚拟文件组件,即使擦除操作系统分区并重新安装操作系统,恶意软件仍旧会在每次系统启动时执行加载。要想杜绝这种恶意软件,系统管理员必须执行手动擦除,然后重新加载操作系统。关键是,Nemesis不会在使用了GUID分区的电脑上进行安装,该分区是可扩展固件接口倡议的一部分,替代了旧版本的主引导记录。至少到目前为止,使用这种新技术是金融服务公司保护自己免遭这种威胁的重要途径。

文章来源【360安全播报】关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

站内编辑

站内编辑

关注网络尖刀微信公众号

关注网络尖刀微信公众号