引入Bugly sdk的安卓恶意代码样本分析

by 山警 张璇

首先祝福大家青年节快乐!青春之精神永存!

5.1放假前收到样本,从大小看,远远超过常见的恶意代码。这其中有何玄机呢?分析发现此样本是比较新的一种样本类型,特点如下:

1.使用加固工具进行加固对抗逆向分析

2.利用Bugly进行恶意代码的监控

3.利用asset目录隐藏恶意代码,掩盖恶意行为

与其他样本比较,比较特别的还是加入了Bugly android sdk。

一、起源:传播

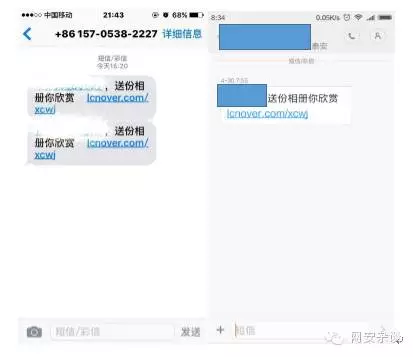

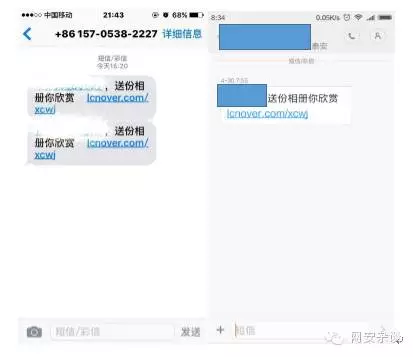

4月30日收到木马传播的线索,传播方式和手段和一般木马无异,伪装成熟人发来的相册。同时,中招手机自动依据通讯录进行钓鱼短信的转发。

随后依据钓鱼短信中的地址进行下载,下载一个名称为相册3.apk的文件。杀毒软件初步判断为恶意代码。

随后依据钓鱼短信中的地址进行下载,下载一个名称为相册3.apk的文件。杀毒软件初步判断为恶意代码。

初步判断为恶意代码,但利用微步在线平台进行恶意代码分析,检出率仅仅7/22。

初步判断为恶意代码,但利用微步在线平台进行恶意代码分析,检出率仅仅7/22。

腾讯的哈勃在线分析平台分析结论为未发现风险。

腾讯的哈勃在线分析平台分析结论为未发现风险。

计算哈希如下:

样本一:

文件: C:\Users\ASUS\Desktop\相册3.apk

大小: 1836569 字节

修改时间: 2016年5月2日, 12:09:51

MD5: f2b0590b558a08514e1c497d400d08ba

SHA1: E84C48434A1715A7D3AABC77DFC014F9718C9259

CRC32: 3BBA687A

在此之前,访问同一个地址笔者还曾下载过两次样本,名称相同,但文件大小,哈希值都不相同,判断应该是做了修改。

样本二:

文件: E:\新建文件夹\apk样本\相册3.apk

大小: 1837637 字节

修改时间: 2016年4月29日, 9:43:00

MD5: f4b3c7ab83402ec87a905cf6c9444074

SHA1: DD9CF591E4177B90BF05FCE26A201231F061D7B7

CRC32: A5EA2581

样本三:

文件: E:\新建文件夹\apk样本\相册3.apk

大小: 1837600 字节

修改时间: 2016年4月30日, 23:01:34

MD5: 3adc9adc32eb6e5abd6b5a1ea00070ef

SHA1: C4A72CFAC7DF4CED58DDC6C627ADC72FAD694859

CRC32: 76AAA825

从下载文件的大小看,远远超过常见的恶意代码。这其中有何玄机呢?

同时在笔者跟踪的过程中,编写者一直在做修改。那么他又是根据什么信息做出调整和修改的呢?且看后面分解。

二、恶意代码行为分析

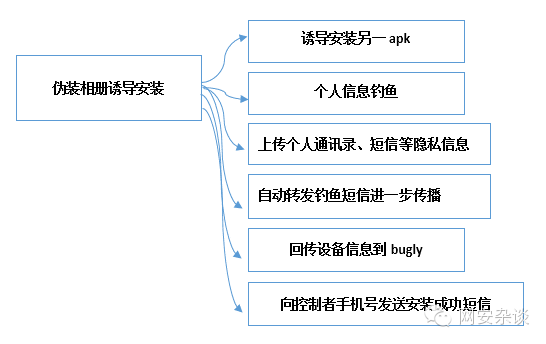

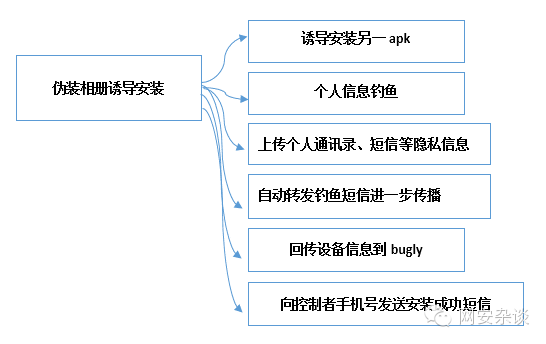

经分析主要行为如下:

计算哈希如下:

样本一:

文件: C:\Users\ASUS\Desktop\相册3.apk

大小: 1836569 字节

修改时间: 2016年5月2日, 12:09:51

MD5: f2b0590b558a08514e1c497d400d08ba

SHA1: E84C48434A1715A7D3AABC77DFC014F9718C9259

CRC32: 3BBA687A

在此之前,访问同一个地址笔者还曾下载过两次样本,名称相同,但文件大小,哈希值都不相同,判断应该是做了修改。

样本二:

文件: E:\新建文件夹\apk样本\相册3.apk

大小: 1837637 字节

修改时间: 2016年4月29日, 9:43:00

MD5: f4b3c7ab83402ec87a905cf6c9444074

SHA1: DD9CF591E4177B90BF05FCE26A201231F061D7B7

CRC32: A5EA2581

样本三:

文件: E:\新建文件夹\apk样本\相册3.apk

大小: 1837600 字节

修改时间: 2016年4月30日, 23:01:34

MD5: 3adc9adc32eb6e5abd6b5a1ea00070ef

SHA1: C4A72CFAC7DF4CED58DDC6C627ADC72FAD694859

CRC32: 76AAA825

从下载文件的大小看,远远超过常见的恶意代码。这其中有何玄机呢?

同时在笔者跟踪的过程中,编写者一直在做修改。那么他又是根据什么信息做出调整和修改的呢?且看后面分解。

二、恶意代码行为分析

经分析主要行为如下:

1.诱导安装其它apk

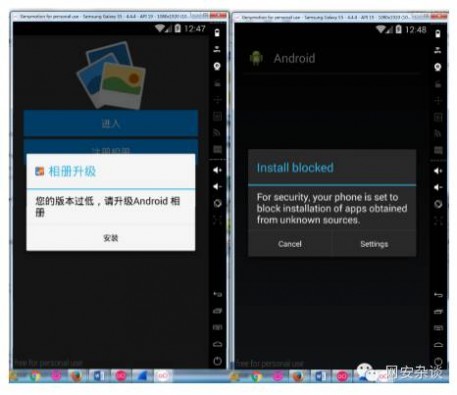

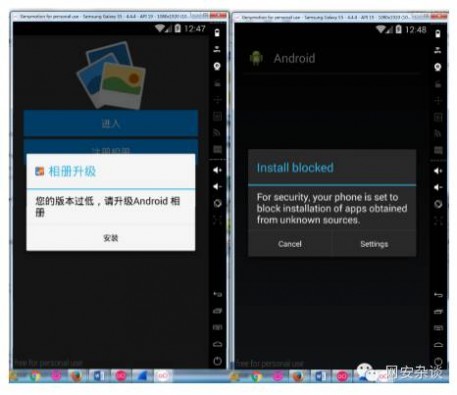

在虚拟机中运行相册3.apk(MD5: F2B0590B558A08514E1C497D400D08BA)。因为我使用的虚拟机是Genymotion,不支持中文名,所以改为3.apk。启动后伪装相册欢迎界面如下:

1.诱导安装其它apk

在虚拟机中运行相册3.apk(MD5: F2B0590B558A08514E1C497D400D08BA)。因为我使用的虚拟机是Genymotion,不支持中文名,所以改为3.apk。启动后伪装相册欢迎界面如下:

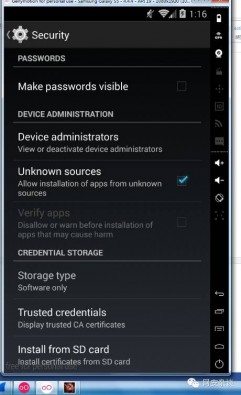

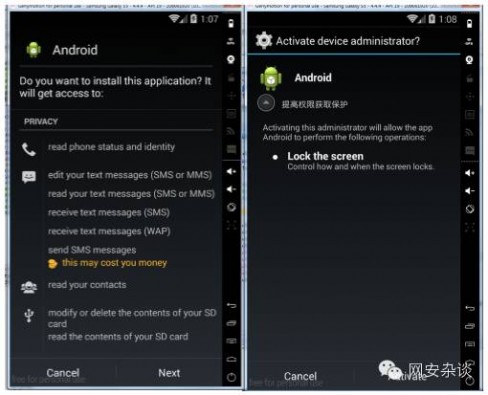

随后提示andriod相册版本过低,要求更新。点击安装,实际是在诱导用户安装其/assets目录下的另一个恶意代码。高版本的安卓会提示用户设置安装权限。

随后提示andriod相册版本过低,要求更新。点击安装,实际是在诱导用户安装其/assets目录下的另一个恶意代码。高版本的安卓会提示用户设置安装权限。

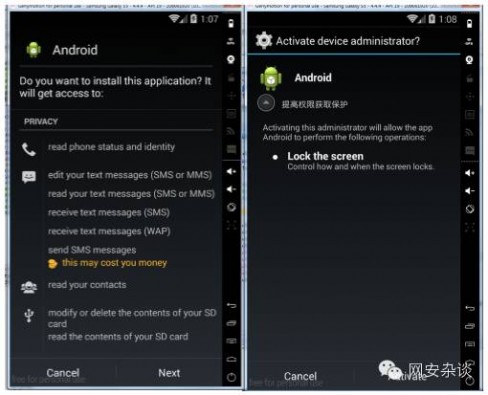

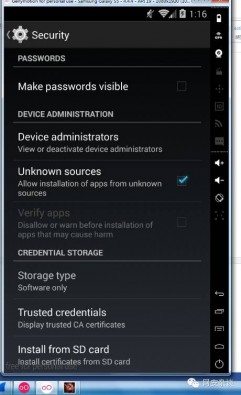

如果用户选择了允许从未知源安装应用,就会安装com.mafe.dotars.flaird.apk,伪装名称为android,表面上看是系统应用。同时诱导用户选择赋予其系统权限,这种手法是很多恶意代码常用的。

如果用户选择了允许从未知源安装应用,就会安装com.mafe.dotars.flaird.apk,伪装名称为android,表面上看是系统应用。同时诱导用户选择赋予其系统权限,这种手法是很多恶意代码常用的。

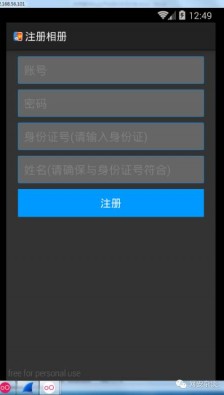

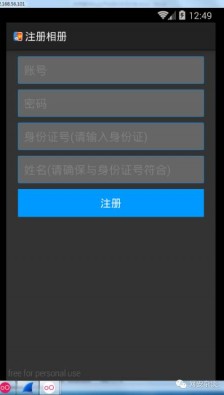

点击注册相册,会要求填入个人身份证信息

点击注册相册,会要求填入个人身份证信息

3.个人隐私信息上传

3.个人隐私信息上传

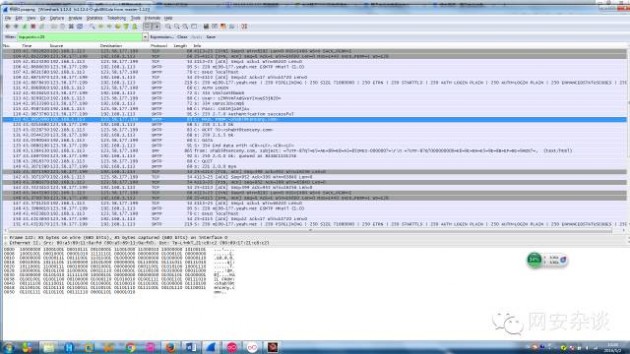

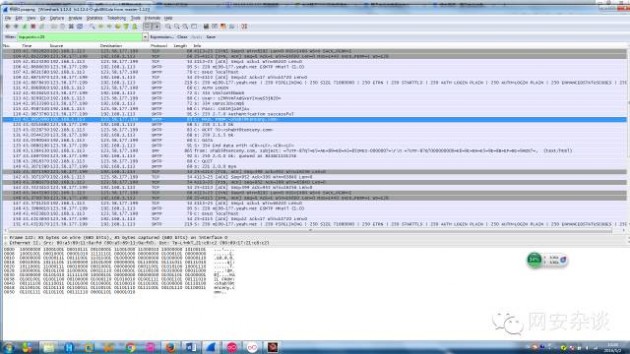

通过抓包发现恶意代码最终目的还是利用邮箱进行个人隐私信息的上传。分析得知,其邮箱和密码为:

邮箱:sha**@tenceny.com(此为网易企业邮箱,可自定域名)

密码:qq******

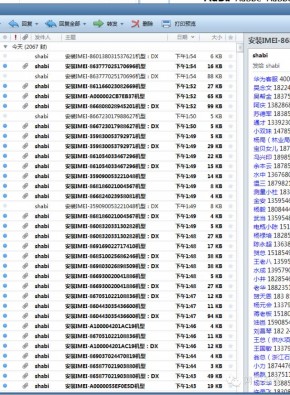

截至目前,已经有6000多封邮件。内容是恶意代码上传的通讯录、短信等隐私信息。

通过抓包发现恶意代码最终目的还是利用邮箱进行个人隐私信息的上传。分析得知,其邮箱和密码为:

邮箱:sha**@tenceny.com(此为网易企业邮箱,可自定域名)

密码:qq******

截至目前,已经有6000多封邮件。内容是恶意代码上传的通讯录、短信等隐私信息。

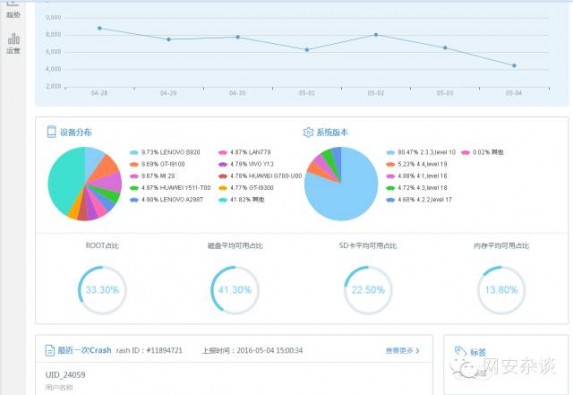

4.apk用户信息上传到Bugly.com

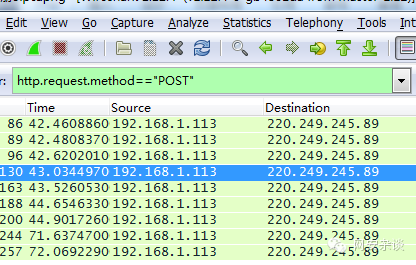

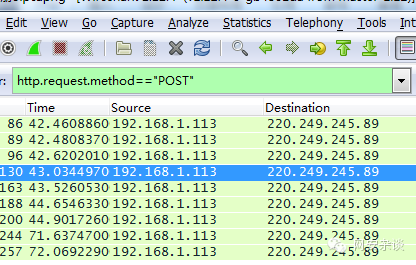

数据包过滤POST行为的记录,获得IP:220.249.245.89

4.apk用户信息上传到Bugly.com

数据包过滤POST行为的记录,获得IP:220.249.245.89

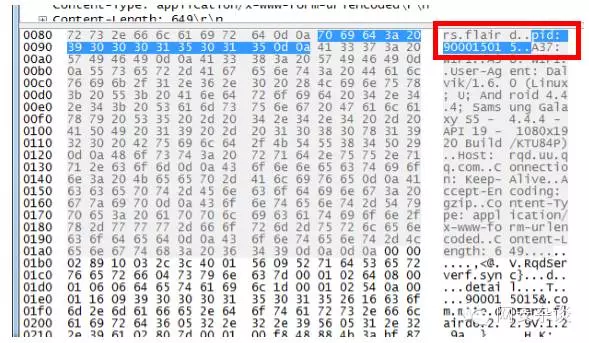

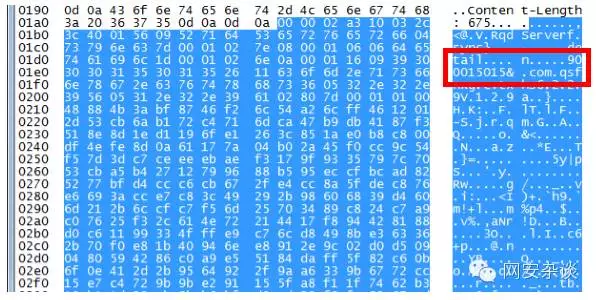

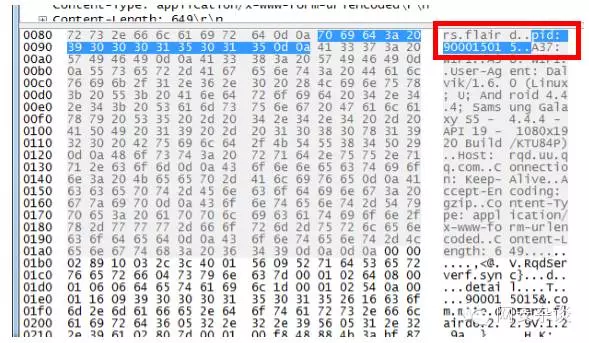

上传数据至少包括安装设备的型号、MAC地址、WIFI信息、IMEI等信息。

上传数据至少包括安装设备的型号、MAC地址、WIFI信息、IMEI等信息。

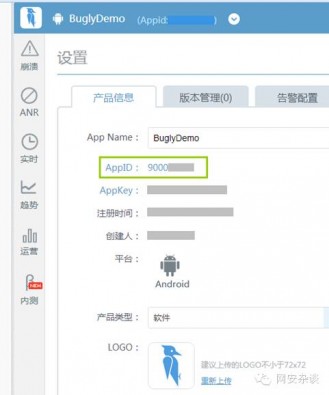

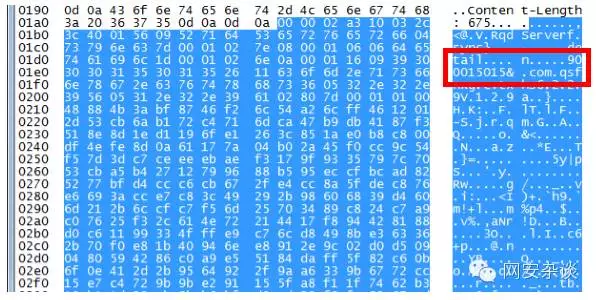

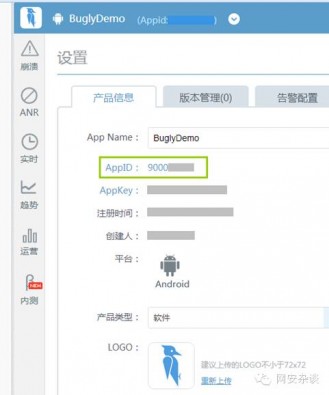

结合apk的逆向分析,确认apk使用了Bugly Android快速接入功能,根据腾讯Bugly平台SDK使用说明,可知此恶意代码的appid为900015015,可以进行查询溯源。

结合apk的逆向分析,确认apk使用了Bugly Android快速接入功能,根据腾讯Bugly平台SDK使用说明,可知此恶意代码的appid为900015015,可以进行查询溯源。

注:Bugly平台的作用是腾讯Bugly是腾讯公司为移动开发者开放的服务之一。针对移动应用,腾讯Bugly提供了专业的Crash(崩溃)、Android ANR(application not response)、iOS卡顿监控和解决方案。移动开发者(Android/iOS)可以通过监控,快速发现用户在使用过程中出现的Crash(崩溃)、Android ANR和iOS卡顿,并根据上报的信息快速定位和解决问题。

注:Bugly平台的作用是腾讯Bugly是腾讯公司为移动开发者开放的服务之一。针对移动应用,腾讯Bugly提供了专业的Crash(崩溃)、Android ANR(application not response)、iOS卡顿监控和解决方案。移动开发者(Android/iOS)可以通过监控,快速发现用户在使用过程中出现的Crash(崩溃)、Android ANR和iOS卡顿,并根据上报的信息快速定位和解决问题。

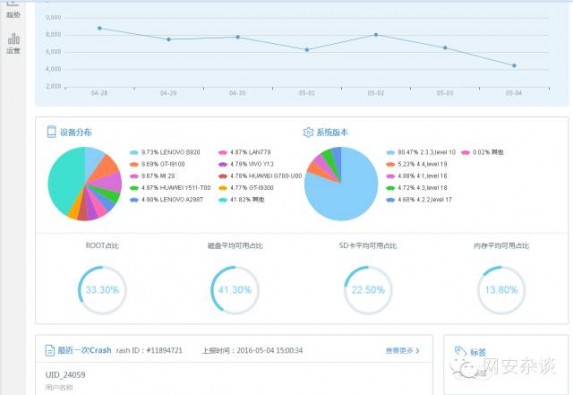

通过Bugly的DEMO显示,可以很好的进行用户量的监控,了解设备信息,定位出错信息。前面几个恶意代码样本的频繁变化,应该是写马者根据监控结果做了调整。

通过Bugly的DEMO显示,可以很好的进行用户量的监控,了解设备信息,定位出错信息。前面几个恶意代码样本的频繁变化,应该是写马者根据监控结果做了调整。

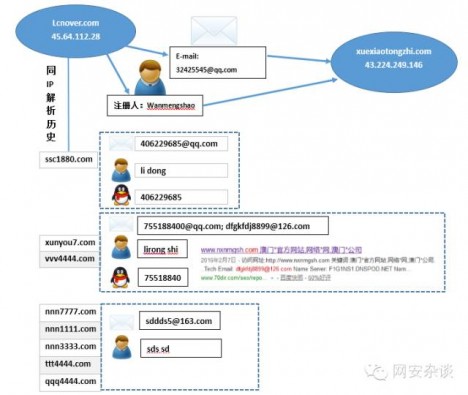

三、关联分析

该恶意代码直接关联的域名有:

lcnover.com(恶意代码存放空间)

tenceny.com(恶意代码上传用户隐私到网易企业免费邮箱shabi@tenceny.com,可以注册自己设定的后缀,对应已注册的域名)

下面主要根据站长whois工具、微步在线、360威胁情报中心进行关联分析。(顺便说一下,这几个平台各有所长,但是有数据的可视化不好,可视化好的没数据……威胁情报加油)

1.lcnover.com

三、关联分析

该恶意代码直接关联的域名有:

lcnover.com(恶意代码存放空间)

tenceny.com(恶意代码上传用户隐私到网易企业免费邮箱shabi@tenceny.com,可以注册自己设定的后缀,对应已注册的域名)

下面主要根据站长whois工具、微步在线、360威胁情报中心进行关联分析。(顺便说一下,这几个平台各有所长,但是有数据的可视化不好,可视化好的没数据……威胁情报加油)

1.lcnover.com

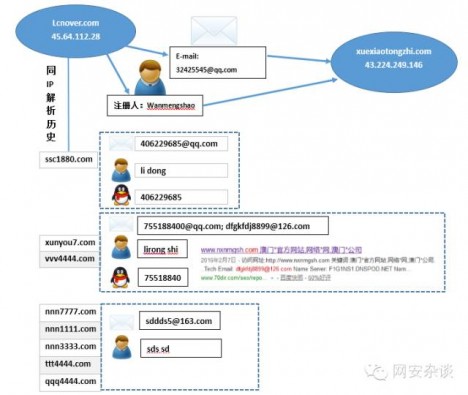

(此图根据各平台数据整合绘制)

梳理结果:

QQ:32425545\406229685\755188400(经搜索标示位于广西、买卖备案域名等相关)

邮箱:sddds5@163.com、dfgkfdj8899@126.com后者与赌博网站关。当然这只是潜在可疑的关系,具体还要进一步查证分析。

2.tenceny.com

(此图根据各平台数据整合绘制)

梳理结果:

QQ:32425545\406229685\755188400(经搜索标示位于广西、买卖备案域名等相关)

邮箱:sddds5@163.com、dfgkfdj8899@126.com后者与赌博网站关。当然这只是潜在可疑的关系,具体还要进一步查证分析。

2.tenceny.com

(图片来源:微步在线)

附数据来源:

lcnover.com

(图片来源:微步在线)

附数据来源:

lcnover.com

(数据来源:360威胁情报中心)

(数据来源:站长whois查询)

(数据来源:站长whois查询)

同IP解析历史45.64.112.28

(数据来源:360威胁情报中心)

tenceny.com

(数据来源:360威胁情报中心)

(数据来源:360威胁情报中心)

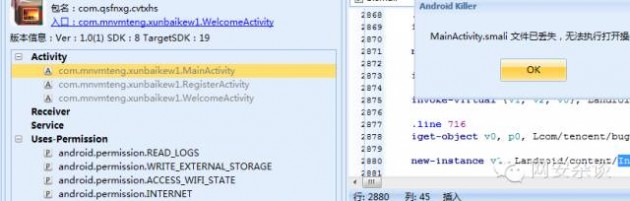

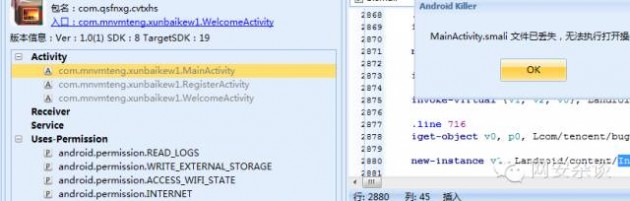

四、apk逆向分析

1、相册3.apk

a.基本信息:

名称:相册

包名:com.qsfnxg.cvtxhs

入口:com.mnvmteng.xunbaikew1.WelcomeActivity

版本信息:Ver:1.0(1) SDK:8TargetSDK:19

MD5:f2b0590b558a08514e1c497d400d08ba

权限:

android.permission.READ_LOGS//允许程序读取底层系统日志文件

android.permission.WRITE_EXTERNAL_STORAGE//写存储卡

android.permission.ACCESS_WIFI_STATE//允许程序访问Wi-Fi网络状态信息

android.permission.INTERNET//允许程序打开网络套接字

android.permission.READ_PHONE_STATE//允许应用程序读取电话状态

android.permission.READ_CONTACTS//允许应用程序读取联系人通讯录信息

android.permission.WRITE_CONTACTS//允许应用程序写入联系人

android.permission.SEND_SMS//允许应用程序发送短信

android.permission.ACCESS_NETWORK_STATE//允许应用程序获取网络信息状态

b.主要危险行为:

通过Intent安装apk

详情信息:

file:///data/data/com.qsfnxg.cvtxhs/files/com.mafe.dotars.flaird.apk

通过Intent启动apk

详情信息:

ComponentInfo{com.mafe.dotars.flaird/com.mafe.dotars.flaird}

发送短信

详情信息:

number:**8001380** data:message:blank ,送份相册你欣赏 lcnover.com/xcwj

number:**2691912** data:message:ye

注:Android中提供了Intent机制来协助应用间的交互与通讯

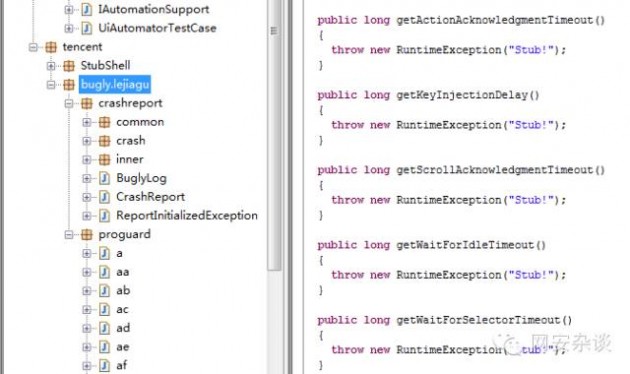

c.加壳处理

经分析是用了腾讯的乐固加壳。会导致反编译工具无法分析。

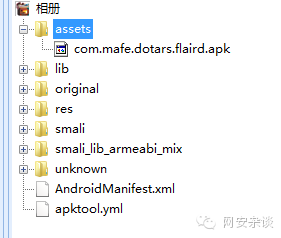

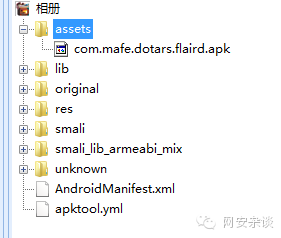

d.assets目录存放apk文件

d.assets目录存放apk文件

在其assets目录中带有com.mafe.dotars.flaird.apk。这也对应了我们前面行为分析。

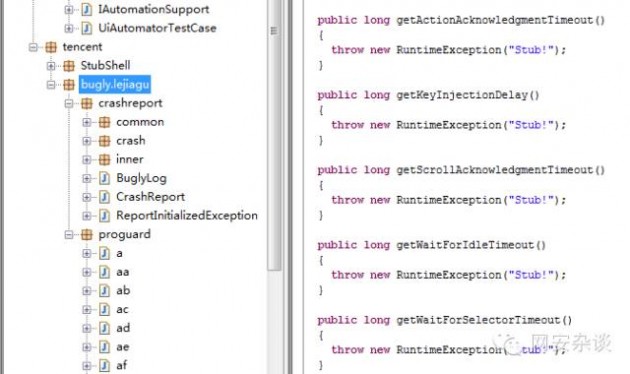

e.使用Bugly android sdk

从代码结构上看,使用了Bugly android sdk,这应该也是此代码体积比较大的主要原因吧。

在其assets目录中带有com.mafe.dotars.flaird.apk。这也对应了我们前面行为分析。

e.使用Bugly android sdk

从代码结构上看,使用了Bugly android sdk,这应该也是此代码体积比较大的主要原因吧。

同时在源码中也发现了Bugly需要的appid。这是Bugly平台注册应用的时候设置的id。Bugly平台可以依据appid来收集crash信息。

同时在源码中也发现了Bugly需要的appid。这是Bugly平台注册应用的时候设置的id。Bugly平台可以依据appid来收集crash信息。

2.com.mafe.dotars.flaird包分析

名称:Android

包名:com.mafe.dotars.flaird

入口:com.phone2.stop.activity.MainActivity

版本信息:Ver:5.5.365(98) SDK:8TargetSDK:19

MD5:45a2ab6d15c6954f24a861016e4994db

权限:

android.permission.READ_LOGS//允许程序读取底层系统日志文件

android.permission.RECEIVE_WAP_PUSH//允许应用程序接收WAP PUSH信息

android.permission.RECEIVE_BOOT_COMPLETED//允许应用程序开机自动运行

android.permission.MODIFY_AUDIO_SETTINGS//允许应用程序修改全局音频设置

android.permission.WRITE_EXTERNAL_STORAGE//允许应用程序写入外部存储,如SD卡上写文件

android.permission.RECEIVE_USER_PRESENT//允许程序唤醒机器

android.permission.READ_CONTACTS////允许应用程序读取联系人通讯录信息

android.permission.INTERNET//允许应用程序访问网络连接

android.permission.READ_PHONE_STATE//允许应用程序读取电话状态

android.permission.READ_SMS//允许程序读取短信息

android.permission.WRITE_SETTINGS//允许应用程序读取短信内容

android.permission.VIBRATE//允许访问振动设备

android.permission.RECEIVE_SMS//允许应用程序接收短信

android.permission.ACCESS_NETWORK_STATE//允许应用程序获取网络信息状态

android.permission.GET_TASKS//允许应用程序获取当前或最近运行的应用

android.permission.WRITE_SMS//允许应用程序写短信

android.permission.SEND_SMS//允许应用程序发送短信

android.permission.ACCESS_WIFI_STATE//允许应用程序访问Wi-Fi网络状态信息

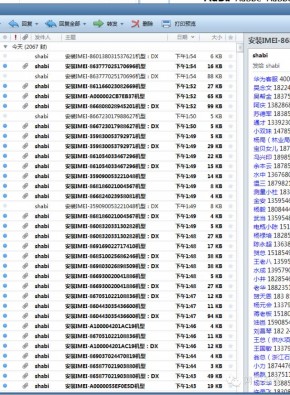

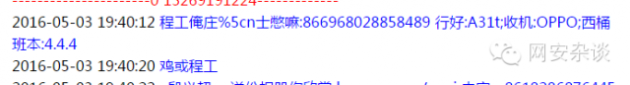

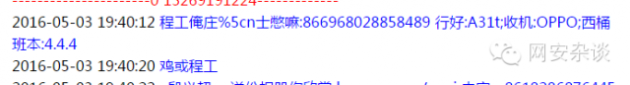

分析可知,com.mafe.dotars.flaird包申请的权限更多,同样也进行了加固,使用了Buglyandroid sdk。可执行字符串命令,搜集用户手机IMEI码、电话号码、系统版本号等信息,上传邮箱。重要信息通过短信发送到木马所有人手机上。成功安装被谐音改为程工安装,识别码,行号,手机,系统版本…能看明白吗…

2.com.mafe.dotars.flaird包分析

名称:Android

包名:com.mafe.dotars.flaird

入口:com.phone2.stop.activity.MainActivity

版本信息:Ver:5.5.365(98) SDK:8TargetSDK:19

MD5:45a2ab6d15c6954f24a861016e4994db

权限:

android.permission.READ_LOGS//允许程序读取底层系统日志文件

android.permission.RECEIVE_WAP_PUSH//允许应用程序接收WAP PUSH信息

android.permission.RECEIVE_BOOT_COMPLETED//允许应用程序开机自动运行

android.permission.MODIFY_AUDIO_SETTINGS//允许应用程序修改全局音频设置

android.permission.WRITE_EXTERNAL_STORAGE//允许应用程序写入外部存储,如SD卡上写文件

android.permission.RECEIVE_USER_PRESENT//允许程序唤醒机器

android.permission.READ_CONTACTS////允许应用程序读取联系人通讯录信息

android.permission.INTERNET//允许应用程序访问网络连接

android.permission.READ_PHONE_STATE//允许应用程序读取电话状态

android.permission.READ_SMS//允许程序读取短信息

android.permission.WRITE_SETTINGS//允许应用程序读取短信内容

android.permission.VIBRATE//允许访问振动设备

android.permission.RECEIVE_SMS//允许应用程序接收短信

android.permission.ACCESS_NETWORK_STATE//允许应用程序获取网络信息状态

android.permission.GET_TASKS//允许应用程序获取当前或最近运行的应用

android.permission.WRITE_SMS//允许应用程序写短信

android.permission.SEND_SMS//允许应用程序发送短信

android.permission.ACCESS_WIFI_STATE//允许应用程序访问Wi-Fi网络状态信息

分析可知,com.mafe.dotars.flaird包申请的权限更多,同样也进行了加固,使用了Buglyandroid sdk。可执行字符串命令,搜集用户手机IMEI码、电话号码、系统版本号等信息,上传邮箱。重要信息通过短信发送到木马所有人手机上。成功安装被谐音改为程工安装,识别码,行号,手机,系统版本…能看明白吗…

五、总结

此样本特点如下:

1.使用加固工具进行加固对抗逆向分析

2.利用Bugly进行恶意代码的监控

3.利用asset目录隐藏恶意代码,掩盖恶意行为

与其他样本比较,比较特别的还是加入了Bugly android sdk。

腾讯Bugly是很方便的crash监控平台,但是从上传的数据包分析, Bugly sdk至少可以提交安装设备的MAC地址,WIFI信息,IMEI等信息。同时恶意代码所有者还可以利用其监控代码感染量。

同时Bugly还可以做内测分发,恶意代码所有者利用平台没有分析恶意行为的特点,可能会进一步进行木马的分发和传播。

1、通过Bugly监控其恶意代码安装情况,获取各种设备信息。

2、利用Bugly获知其恶意代码的crash从而进行修正。

3、利用Bugly进行恶意代码的分发和传播。

希望Bugly做一些改进,防止被恶意代码利用。

五、总结

此样本特点如下:

1.使用加固工具进行加固对抗逆向分析

2.利用Bugly进行恶意代码的监控

3.利用asset目录隐藏恶意代码,掩盖恶意行为

与其他样本比较,比较特别的还是加入了Bugly android sdk。

腾讯Bugly是很方便的crash监控平台,但是从上传的数据包分析, Bugly sdk至少可以提交安装设备的MAC地址,WIFI信息,IMEI等信息。同时恶意代码所有者还可以利用其监控代码感染量。

同时Bugly还可以做内测分发,恶意代码所有者利用平台没有分析恶意行为的特点,可能会进一步进行木马的分发和传播。

1、通过Bugly监控其恶意代码安装情况,获取各种设备信息。

2、利用Bugly获知其恶意代码的crash从而进行修正。

3、利用Bugly进行恶意代码的分发和传播。

希望Bugly做一些改进,防止被恶意代码利用。

随后依据钓鱼短信中的地址进行下载,下载一个名称为相册3.apk的文件。杀毒软件初步判断为恶意代码。

随后依据钓鱼短信中的地址进行下载,下载一个名称为相册3.apk的文件。杀毒软件初步判断为恶意代码。

初步判断为恶意代码,但利用微步在线平台进行恶意代码分析,检出率仅仅7/22。

初步判断为恶意代码,但利用微步在线平台进行恶意代码分析,检出率仅仅7/22。

腾讯的哈勃在线分析平台分析结论为未发现风险。

腾讯的哈勃在线分析平台分析结论为未发现风险。

计算哈希如下:

样本一:

文件: C:\Users\ASUS\Desktop\相册3.apk

大小: 1836569 字节

修改时间: 2016年5月2日, 12:09:51

MD5: f2b0590b558a08514e1c497d400d08ba

SHA1: E84C48434A1715A7D3AABC77DFC014F9718C9259

CRC32: 3BBA687A

在此之前,访问同一个地址笔者还曾下载过两次样本,名称相同,但文件大小,哈希值都不相同,判断应该是做了修改。

样本二:

文件: E:\新建文件夹\apk样本\相册3.apk

大小: 1837637 字节

修改时间: 2016年4月29日, 9:43:00

MD5: f4b3c7ab83402ec87a905cf6c9444074

SHA1: DD9CF591E4177B90BF05FCE26A201231F061D7B7

CRC32: A5EA2581

样本三:

文件: E:\新建文件夹\apk样本\相册3.apk

大小: 1837600 字节

修改时间: 2016年4月30日, 23:01:34

MD5: 3adc9adc32eb6e5abd6b5a1ea00070ef

SHA1: C4A72CFAC7DF4CED58DDC6C627ADC72FAD694859

CRC32: 76AAA825

从下载文件的大小看,远远超过常见的恶意代码。这其中有何玄机呢?

同时在笔者跟踪的过程中,编写者一直在做修改。那么他又是根据什么信息做出调整和修改的呢?且看后面分解。

二、恶意代码行为分析

经分析主要行为如下:

计算哈希如下:

样本一:

文件: C:\Users\ASUS\Desktop\相册3.apk

大小: 1836569 字节

修改时间: 2016年5月2日, 12:09:51

MD5: f2b0590b558a08514e1c497d400d08ba

SHA1: E84C48434A1715A7D3AABC77DFC014F9718C9259

CRC32: 3BBA687A

在此之前,访问同一个地址笔者还曾下载过两次样本,名称相同,但文件大小,哈希值都不相同,判断应该是做了修改。

样本二:

文件: E:\新建文件夹\apk样本\相册3.apk

大小: 1837637 字节

修改时间: 2016年4月29日, 9:43:00

MD5: f4b3c7ab83402ec87a905cf6c9444074

SHA1: DD9CF591E4177B90BF05FCE26A201231F061D7B7

CRC32: A5EA2581

样本三:

文件: E:\新建文件夹\apk样本\相册3.apk

大小: 1837600 字节

修改时间: 2016年4月30日, 23:01:34

MD5: 3adc9adc32eb6e5abd6b5a1ea00070ef

SHA1: C4A72CFAC7DF4CED58DDC6C627ADC72FAD694859

CRC32: 76AAA825

从下载文件的大小看,远远超过常见的恶意代码。这其中有何玄机呢?

同时在笔者跟踪的过程中,编写者一直在做修改。那么他又是根据什么信息做出调整和修改的呢?且看后面分解。

二、恶意代码行为分析

经分析主要行为如下:

1.诱导安装其它apk

在虚拟机中运行相册3.apk(MD5: F2B0590B558A08514E1C497D400D08BA)。因为我使用的虚拟机是Genymotion,不支持中文名,所以改为3.apk。启动后伪装相册欢迎界面如下:

1.诱导安装其它apk

在虚拟机中运行相册3.apk(MD5: F2B0590B558A08514E1C497D400D08BA)。因为我使用的虚拟机是Genymotion,不支持中文名,所以改为3.apk。启动后伪装相册欢迎界面如下:

随后提示andriod相册版本过低,要求更新。点击安装,实际是在诱导用户安装其/assets目录下的另一个恶意代码。高版本的安卓会提示用户设置安装权限。

随后提示andriod相册版本过低,要求更新。点击安装,实际是在诱导用户安装其/assets目录下的另一个恶意代码。高版本的安卓会提示用户设置安装权限。

如果用户选择了允许从未知源安装应用,就会安装com.mafe.dotars.flaird.apk,伪装名称为android,表面上看是系统应用。同时诱导用户选择赋予其系统权限,这种手法是很多恶意代码常用的。

如果用户选择了允许从未知源安装应用,就会安装com.mafe.dotars.flaird.apk,伪装名称为android,表面上看是系统应用。同时诱导用户选择赋予其系统权限,这种手法是很多恶意代码常用的。

点击注册相册,会要求填入个人身份证信息

点击注册相册,会要求填入个人身份证信息

3.个人隐私信息上传

3.个人隐私信息上传

通过抓包发现恶意代码最终目的还是利用邮箱进行个人隐私信息的上传。分析得知,其邮箱和密码为:

邮箱:sha**@tenceny.com(此为网易企业邮箱,可自定域名)

密码:qq******

截至目前,已经有6000多封邮件。内容是恶意代码上传的通讯录、短信等隐私信息。

通过抓包发现恶意代码最终目的还是利用邮箱进行个人隐私信息的上传。分析得知,其邮箱和密码为:

邮箱:sha**@tenceny.com(此为网易企业邮箱,可自定域名)

密码:qq******

截至目前,已经有6000多封邮件。内容是恶意代码上传的通讯录、短信等隐私信息。

4.apk用户信息上传到Bugly.com

数据包过滤POST行为的记录,获得IP:220.249.245.89

4.apk用户信息上传到Bugly.com

数据包过滤POST行为的记录,获得IP:220.249.245.89

上传数据至少包括安装设备的型号、MAC地址、WIFI信息、IMEI等信息。

上传数据至少包括安装设备的型号、MAC地址、WIFI信息、IMEI等信息。

结合apk的逆向分析,确认apk使用了Bugly Android快速接入功能,根据腾讯Bugly平台SDK使用说明,可知此恶意代码的appid为900015015,可以进行查询溯源。

结合apk的逆向分析,确认apk使用了Bugly Android快速接入功能,根据腾讯Bugly平台SDK使用说明,可知此恶意代码的appid为900015015,可以进行查询溯源。

注:Bugly平台的作用是腾讯Bugly是腾讯公司为移动开发者开放的服务之一。针对移动应用,腾讯Bugly提供了专业的Crash(崩溃)、Android ANR(application not response)、iOS卡顿监控和解决方案。移动开发者(Android/iOS)可以通过监控,快速发现用户在使用过程中出现的Crash(崩溃)、Android ANR和iOS卡顿,并根据上报的信息快速定位和解决问题。

注:Bugly平台的作用是腾讯Bugly是腾讯公司为移动开发者开放的服务之一。针对移动应用,腾讯Bugly提供了专业的Crash(崩溃)、Android ANR(application not response)、iOS卡顿监控和解决方案。移动开发者(Android/iOS)可以通过监控,快速发现用户在使用过程中出现的Crash(崩溃)、Android ANR和iOS卡顿,并根据上报的信息快速定位和解决问题。

通过Bugly的DEMO显示,可以很好的进行用户量的监控,了解设备信息,定位出错信息。前面几个恶意代码样本的频繁变化,应该是写马者根据监控结果做了调整。

通过Bugly的DEMO显示,可以很好的进行用户量的监控,了解设备信息,定位出错信息。前面几个恶意代码样本的频繁变化,应该是写马者根据监控结果做了调整。

三、关联分析

该恶意代码直接关联的域名有:

lcnover.com(恶意代码存放空间)

tenceny.com(恶意代码上传用户隐私到网易企业免费邮箱shabi@tenceny.com,可以注册自己设定的后缀,对应已注册的域名)

下面主要根据站长whois工具、微步在线、360威胁情报中心进行关联分析。(顺便说一下,这几个平台各有所长,但是有数据的可视化不好,可视化好的没数据……威胁情报加油)

1.lcnover.com

三、关联分析

该恶意代码直接关联的域名有:

lcnover.com(恶意代码存放空间)

tenceny.com(恶意代码上传用户隐私到网易企业免费邮箱shabi@tenceny.com,可以注册自己设定的后缀,对应已注册的域名)

下面主要根据站长whois工具、微步在线、360威胁情报中心进行关联分析。(顺便说一下,这几个平台各有所长,但是有数据的可视化不好,可视化好的没数据……威胁情报加油)

1.lcnover.com

(此图根据各平台数据整合绘制)

梳理结果:

QQ:32425545\406229685\755188400(经搜索标示位于广西、买卖备案域名等相关)

邮箱:sddds5@163.com、dfgkfdj8899@126.com后者与赌博网站关。当然这只是潜在可疑的关系,具体还要进一步查证分析。

2.tenceny.com

(此图根据各平台数据整合绘制)

梳理结果:

QQ:32425545\406229685\755188400(经搜索标示位于广西、买卖备案域名等相关)

邮箱:sddds5@163.com、dfgkfdj8899@126.com后者与赌博网站关。当然这只是潜在可疑的关系,具体还要进一步查证分析。

2.tenceny.com

(图片来源:微步在线)

附数据来源:

lcnover.com

(图片来源:微步在线)

附数据来源:

lcnover.com

| 解析次数 | 解析结果 | 域名 | 首次解析时间 | 最后解析时间 |

| 8031 | 45.64.112.28 | lcnover.com | 2016/04/18 00:00:00 | 2016/05/03 00:00:00 |

| 注册域名 | lcnover.com |

| 创建时间 | 2016-04-12 15:49:04 |

| 域名过期时间 | 2017-04-12 15:49:04 |

| 注册人 | wanmengshao |

| 域名管理员邮箱 | 32425545@qq.com |

| 注册管理员电话 | +86.0,+86.03216273623 |

| 域名 | 注册人 | 邮箱 | 注册日 | 到期日 |

| lcnover.com | wanmengshao | 32425545@qq.com | 2016-04-12 | 2017-04-12 |

| xuexiaotongzhi.com | wanmengshao | 32425545@qq.com | 2016-02-20 | 2017-02-20 |

| 解析结果 | 解析时间 | 注册邮箱 | 注册人 |

| www.lcnover.com | 2016/5/3 14:58 | 32425545@qq.com | wanmengshao |

| lcnover.com | 2016/5/3 14:44 | 32425545@qq.com | wanmengshao |

| wap.lcnover.com | 2016/4/29 15:29 | 32425545@qq.com | wanmengshao |

| www.ssc1880.com | 2015/11/1 10:54 | 406229685@qq.com | li dong |

| ssc1880.com | 2015/10/7 21:52 | 406229685@qq.com | li dong |

| d.711xy.com | 2015/7/22 20:54 | privacy@sun-privacy.com | |

| m.ssc1880.com | 2015/4/7 23:15 | 406229685@qq.com | li dong |

| 6h.ssc1880.com | 2015/3/22 14:20 | 406229685@qq.com | li dong |

| www.nnn7777.com | 2015/1/7 10:06 | sddds5@163.com | sds sd |

| www.xunyou7.com | 2014/12/19 13:20 | 755188400@qq.com | lirong shi |

| www.nnn3333.com | 2014/12/19 11:32 | sddds5@163.com | sds sd |

| www.ttt4444.com | 2014/12/17 13:16 | sddds5@163.com | sds sd |

| www.nnn1111.com | 2014/12/16 10:51 | sddds5@163.com | sds sd |

| xunyou7.com | 2014/12/15 21:12 | 755188400@qq.com | lirong shi |

| nnn7777.com | 2014/12/14 17:40 | sddds5@163.com | sds sd |

| www.qqq4444.com | 2014/12/12 19:28 | sddds5@163.com | sds sd |

| nnn1111.com | 2014/12/6 6:34 | sddds5@163.com | sds sd |

| nnn3333.com | 2014/12/6 6:34 | sddds5@163.com | sds sd |

| ttt4444.com | 2014/12/6 6:34 | dfgkfdj8899@126.com | lirong shi |

| qqq4444.com | 2014/12/6 6:33 | sddds5@163.com | sds sd |

| www.vvv4444.com | 2014/12/6 6:33 | dfgkfdj8899@126.com | lirong shi |

| vvv4444.com | 2014/12/6 6:33 | dfgkfdj8899@126.com | lirong shi |

| 注册域名 | tenceny.com |

| 创建时间 | 2014-12-09 13:33:51 |

| 域名过期时间 | 2015-12-09 13:33:51 |

| 注册人 | ennis ennis |

| 域名管理员邮箱 | 10000@qq.com |

| 注册管理员电话 | +86.1000 10086100 |

| 解析次数 | 解析结果 | 域名 | 首次解析时间 | 最后解析时间 |

| 2 | 173.208.243.233 | tenceny.com | 2015/04/04 00:00:00 | 2015/04/04 00:00:00 |

| 1 | 123.125.81.12 | tenceny.com | 2014/08/18 00:00:00 | 2014/08/18 00:00:00 |

| 19 | ns11.xincache.com | tenceny.com | 2014/12/10 00:00:00 | 2014/12/10 00:00:00 |

d.assets目录存放apk文件

d.assets目录存放apk文件

在其assets目录中带有com.mafe.dotars.flaird.apk。这也对应了我们前面行为分析。

e.使用Bugly android sdk

从代码结构上看,使用了Bugly android sdk,这应该也是此代码体积比较大的主要原因吧。

在其assets目录中带有com.mafe.dotars.flaird.apk。这也对应了我们前面行为分析。

e.使用Bugly android sdk

从代码结构上看,使用了Bugly android sdk,这应该也是此代码体积比较大的主要原因吧。

同时在源码中也发现了Bugly需要的appid。这是Bugly平台注册应用的时候设置的id。Bugly平台可以依据appid来收集crash信息。

同时在源码中也发现了Bugly需要的appid。这是Bugly平台注册应用的时候设置的id。Bugly平台可以依据appid来收集crash信息。

2.com.mafe.dotars.flaird包分析

名称:Android

包名:com.mafe.dotars.flaird

入口:com.phone2.stop.activity.MainActivity

版本信息:Ver:5.5.365(98) SDK:8TargetSDK:19

MD5:45a2ab6d15c6954f24a861016e4994db

权限:

android.permission.READ_LOGS//允许程序读取底层系统日志文件

android.permission.RECEIVE_WAP_PUSH//允许应用程序接收WAP PUSH信息

android.permission.RECEIVE_BOOT_COMPLETED//允许应用程序开机自动运行

android.permission.MODIFY_AUDIO_SETTINGS//允许应用程序修改全局音频设置

android.permission.WRITE_EXTERNAL_STORAGE//允许应用程序写入外部存储,如SD卡上写文件

android.permission.RECEIVE_USER_PRESENT//允许程序唤醒机器

android.permission.READ_CONTACTS////允许应用程序读取联系人通讯录信息

android.permission.INTERNET//允许应用程序访问网络连接

android.permission.READ_PHONE_STATE//允许应用程序读取电话状态

android.permission.READ_SMS//允许程序读取短信息

android.permission.WRITE_SETTINGS//允许应用程序读取短信内容

android.permission.VIBRATE//允许访问振动设备

android.permission.RECEIVE_SMS//允许应用程序接收短信

android.permission.ACCESS_NETWORK_STATE//允许应用程序获取网络信息状态

android.permission.GET_TASKS//允许应用程序获取当前或最近运行的应用

android.permission.WRITE_SMS//允许应用程序写短信

android.permission.SEND_SMS//允许应用程序发送短信

android.permission.ACCESS_WIFI_STATE//允许应用程序访问Wi-Fi网络状态信息

分析可知,com.mafe.dotars.flaird包申请的权限更多,同样也进行了加固,使用了Buglyandroid sdk。可执行字符串命令,搜集用户手机IMEI码、电话号码、系统版本号等信息,上传邮箱。重要信息通过短信发送到木马所有人手机上。成功安装被谐音改为程工安装,识别码,行号,手机,系统版本…能看明白吗…

2.com.mafe.dotars.flaird包分析

名称:Android

包名:com.mafe.dotars.flaird

入口:com.phone2.stop.activity.MainActivity

版本信息:Ver:5.5.365(98) SDK:8TargetSDK:19

MD5:45a2ab6d15c6954f24a861016e4994db

权限:

android.permission.READ_LOGS//允许程序读取底层系统日志文件

android.permission.RECEIVE_WAP_PUSH//允许应用程序接收WAP PUSH信息

android.permission.RECEIVE_BOOT_COMPLETED//允许应用程序开机自动运行

android.permission.MODIFY_AUDIO_SETTINGS//允许应用程序修改全局音频设置

android.permission.WRITE_EXTERNAL_STORAGE//允许应用程序写入外部存储,如SD卡上写文件

android.permission.RECEIVE_USER_PRESENT//允许程序唤醒机器

android.permission.READ_CONTACTS////允许应用程序读取联系人通讯录信息

android.permission.INTERNET//允许应用程序访问网络连接

android.permission.READ_PHONE_STATE//允许应用程序读取电话状态

android.permission.READ_SMS//允许程序读取短信息

android.permission.WRITE_SETTINGS//允许应用程序读取短信内容

android.permission.VIBRATE//允许访问振动设备

android.permission.RECEIVE_SMS//允许应用程序接收短信

android.permission.ACCESS_NETWORK_STATE//允许应用程序获取网络信息状态

android.permission.GET_TASKS//允许应用程序获取当前或最近运行的应用

android.permission.WRITE_SMS//允许应用程序写短信

android.permission.SEND_SMS//允许应用程序发送短信

android.permission.ACCESS_WIFI_STATE//允许应用程序访问Wi-Fi网络状态信息

分析可知,com.mafe.dotars.flaird包申请的权限更多,同样也进行了加固,使用了Buglyandroid sdk。可执行字符串命令,搜集用户手机IMEI码、电话号码、系统版本号等信息,上传邮箱。重要信息通过短信发送到木马所有人手机上。成功安装被谐音改为程工安装,识别码,行号,手机,系统版本…能看明白吗…

五、总结

此样本特点如下:

1.使用加固工具进行加固对抗逆向分析

2.利用Bugly进行恶意代码的监控

3.利用asset目录隐藏恶意代码,掩盖恶意行为

与其他样本比较,比较特别的还是加入了Bugly android sdk。

腾讯Bugly是很方便的crash监控平台,但是从上传的数据包分析, Bugly sdk至少可以提交安装设备的MAC地址,WIFI信息,IMEI等信息。同时恶意代码所有者还可以利用其监控代码感染量。

同时Bugly还可以做内测分发,恶意代码所有者利用平台没有分析恶意行为的特点,可能会进一步进行木马的分发和传播。

1、通过Bugly监控其恶意代码安装情况,获取各种设备信息。

2、利用Bugly获知其恶意代码的crash从而进行修正。

3、利用Bugly进行恶意代码的分发和传播。

希望Bugly做一些改进,防止被恶意代码利用。

五、总结

此样本特点如下:

1.使用加固工具进行加固对抗逆向分析

2.利用Bugly进行恶意代码的监控

3.利用asset目录隐藏恶意代码,掩盖恶意行为

与其他样本比较,比较特别的还是加入了Bugly android sdk。

腾讯Bugly是很方便的crash监控平台,但是从上传的数据包分析, Bugly sdk至少可以提交安装设备的MAC地址,WIFI信息,IMEI等信息。同时恶意代码所有者还可以利用其监控代码感染量。

同时Bugly还可以做内测分发,恶意代码所有者利用平台没有分析恶意行为的特点,可能会进一步进行木马的分发和传播。

1、通过Bugly监控其恶意代码安装情况,获取各种设备信息。

2、利用Bugly获知其恶意代码的crash从而进行修正。

3、利用Bugly进行恶意代码的分发和传播。

希望Bugly做一些改进,防止被恶意代码利用。关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 习近平会见美国国务卿布林肯 4924609

- 2 史上最忙“五一”机票价格临时跳水 4908749

- 3 甄嬛传被钮钴禄氏后人举报 多方回应 4832441

- 4 神舟起大漠 逐梦叩苍穹 4787819

- 5 抗癌东东胃癌晚期去世 4627525

- 6 女生晒八年级妹妹价值888元点阵笔 4527963

- 7 加油站作弊内幕:偷油又偷税 4419654

- 8 俄罗斯冻结美国最大银行在俄资产 4367899

- 9 网约车被路政追赶致2死1伤不实 4281433

- 10 美国去死宣传册疯传美高校 4195283

有料

有料