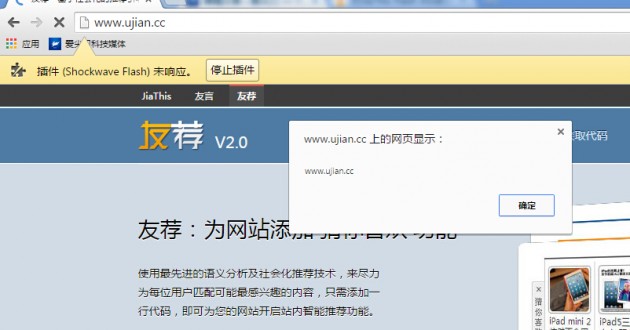

jiathis分享插件存在XSS安全问题来自#补天漏洞平台#

补天最近接到有白帽子反馈jiathis的分享插件存在一个xss的安全问题,且多数网站是直接调用http://www.jiathis.com 的分享插件代码

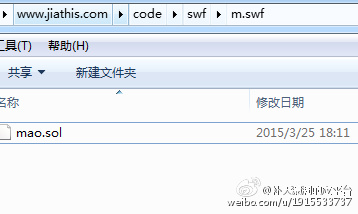

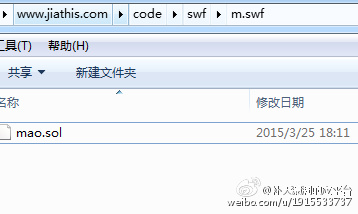

最后会加载引用http://www.jiathis.com/code/swf/m.swf文件导致使用的网站存在相应的安全问题

经过搜索发现存在37893个网站使用了该分享插件

经过搜索发现存在37893个网站使用了该分享插件

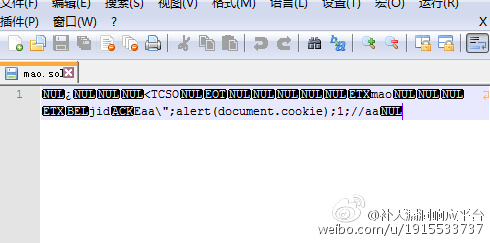

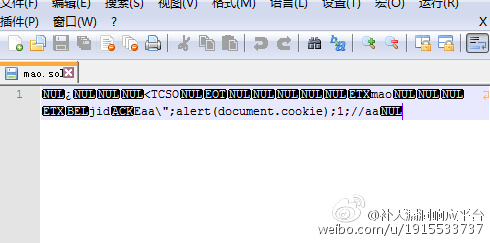

存在问题的代码如下:

ExternalInterface.addCallback("writeSharedObject",this.writeSharedObject);

存在问题的代码如下:

ExternalInterface.addCallback("writeSharedObject",this.writeSharedObject);

攻击者能利用这一弱性,构造好一个特殊页面给受害者,受害者浏览过后,会设置一个SharedObject数据存储在用户的本地硬盘上,功能类似浏览器的cookie[生病]

攻击者能利用这一弱性,构造好一个特殊页面给受害者,受害者浏览过后,会设置一个SharedObject数据存储在用户的本地硬盘上,功能类似浏览器的cookie[生病]

所以当用户以后再次浏览到加载了jiathis分享插件的网站时,JavaScript代码就被执行了[霹雳]

所以当用户以后再次浏览到加载了jiathis分享插件的网站时,JavaScript代码就被执行了[霹雳]

[奥特曼]提醒浏览的用户防范如下[奥特曼]:

flash全局设置-站点的本地存储设置-添加www.jiathis.com 选择:阻止 添加

[奥特曼]提醒浏览的用户防范如下[奥特曼]:

flash全局设置-站点的本地存储设置-添加www.jiathis.com 选择:阻止 添加

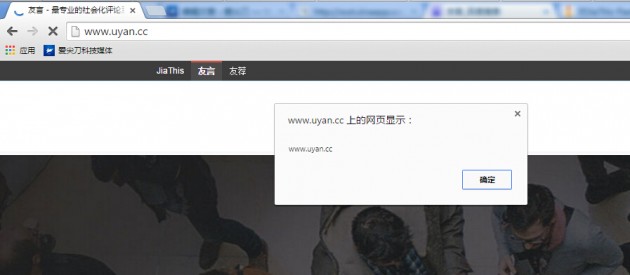

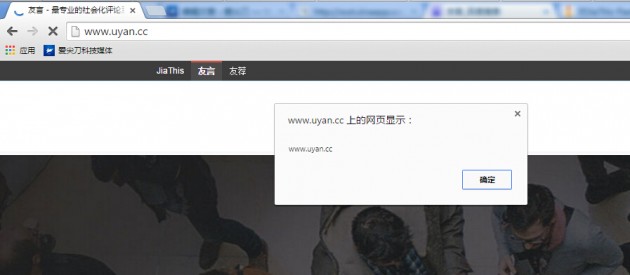

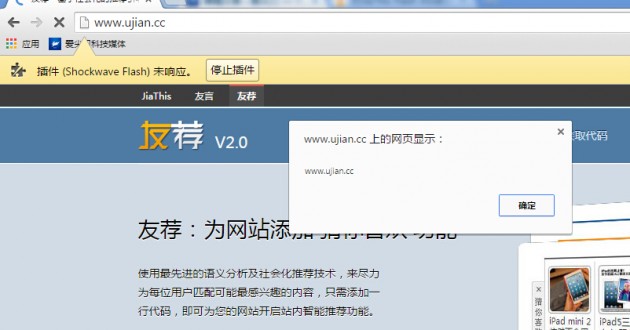

附上测试方式

1、首先访问:http://xsst.sinaapp.com/poc/flash/jiathis.htm

2、再访问存在jiathis代码的网站。

【测试方法来自PKAV团队gainover】

网络尖刀小编友情提醒

该XSS漏洞不只影响到Jiathis,同理该XSS漏洞也影响 友言、友荐,希望大家做好代码替换工作,避免遭受损失。

附上测试方式

1、首先访问:http://xsst.sinaapp.com/poc/flash/jiathis.htm

2、再访问存在jiathis代码的网站。

【测试方法来自PKAV团队gainover】

网络尖刀小编友情提醒

该XSS漏洞不只影响到Jiathis,同理该XSS漏洞也影响 友言、友荐,希望大家做好代码替换工作,避免遭受损失。

经过搜索发现存在37893个网站使用了该分享插件

经过搜索发现存在37893个网站使用了该分享插件

存在问题的代码如下:

ExternalInterface.addCallback("writeSharedObject",this.writeSharedObject);

存在问题的代码如下:

ExternalInterface.addCallback("writeSharedObject",this.writeSharedObject);

攻击者能利用这一弱性,构造好一个特殊页面给受害者,受害者浏览过后,会设置一个SharedObject数据存储在用户的本地硬盘上,功能类似浏览器的cookie[生病]

攻击者能利用这一弱性,构造好一个特殊页面给受害者,受害者浏览过后,会设置一个SharedObject数据存储在用户的本地硬盘上,功能类似浏览器的cookie[生病]

所以当用户以后再次浏览到加载了jiathis分享插件的网站时,JavaScript代码就被执行了[霹雳]

所以当用户以后再次浏览到加载了jiathis分享插件的网站时,JavaScript代码就被执行了[霹雳]

[奥特曼]提醒浏览的用户防范如下[奥特曼]:

flash全局设置-站点的本地存储设置-添加www.jiathis.com 选择:阻止 添加

[奥特曼]提醒浏览的用户防范如下[奥特曼]:

flash全局设置-站点的本地存储设置-添加www.jiathis.com 选择:阻止 添加

附上测试方式

1、首先访问:http://xsst.sinaapp.com/poc/flash/jiathis.htm

2、再访问存在jiathis代码的网站。

【测试方法来自PKAV团队gainover】

网络尖刀小编友情提醒

该XSS漏洞不只影响到Jiathis,同理该XSS漏洞也影响 友言、友荐,希望大家做好代码替换工作,避免遭受损失。

附上测试方式

1、首先访问:http://xsst.sinaapp.com/poc/flash/jiathis.htm

2、再访问存在jiathis代码的网站。

【测试方法来自PKAV团队gainover】

网络尖刀小编友情提醒

该XSS漏洞不只影响到Jiathis,同理该XSS漏洞也影响 友言、友荐,希望大家做好代码替换工作,避免遭受损失。

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 习近平同马克龙交流互动的经典瞬间 7904619

- 2 微信表情包戒烟再度翻红 7808225

- 3 渐冻人姑娘为自己办了场生命告别会 7713537

- 4 2025你的消费习惯“更新”了吗 7617053

- 5 一身塑料过冬?聚酯纤维真是塑料瓶吗 7520516

- 6 三星堆与秦始皇帝陵竟有联系 7428895

- 7 黑龙江水库冰面下现13匹冰冻马 7330405

- 8 女子裤子内藏2斤多活虫入境被查 7235107

- 9 劲酒如何成了年轻女性的神仙水 7137358

- 10 中疾控流感防治七问七答 7046189

HackerEye

HackerEye