警惕Apache Struts2高危远程代码执行漏洞

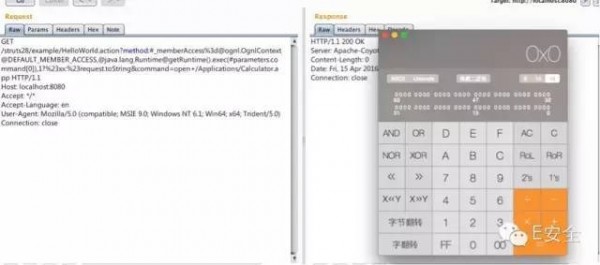

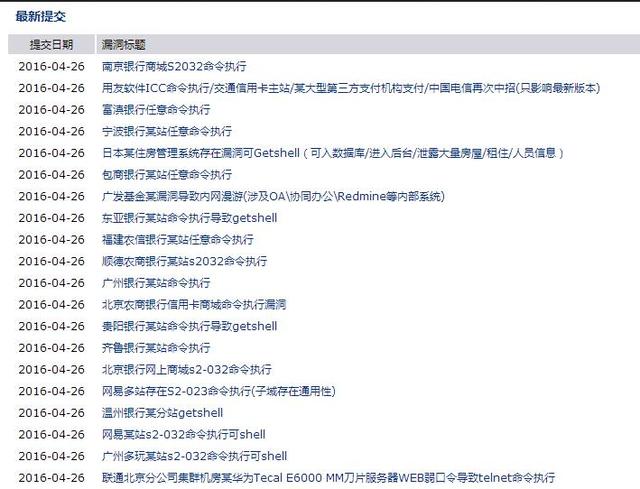

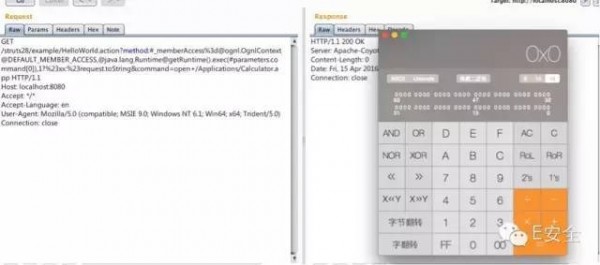

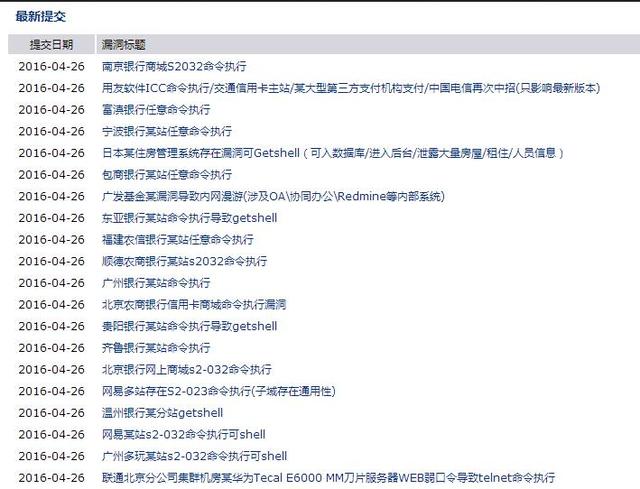

Apache Struts 2是世界上最流行的Java Web服务器框架之一。然而近日国内安全企业安恒信息的安全研究员Nike.zheng在Struts 2上发现存在高危安全漏洞(CVE-2016-3081,S02-32),Apache Struts2服务在开启动态方法调用(DMI)的情况下,可以被远程执行任意命令,该漏洞广泛影响所有struts版本。

E安全百科:

Struts 2是Struts的下一代产品,是在Struts 1和WebWork的技术基础上进行了合并的全新的Struts 2框架。其全新的Struts 2的体系结构与Struts 1的体系结构差别巨大。Struts 2以WebWork为核心,采用拦截器的机制来处理用户的请求,这样的设计也使得业务逻辑控制器能够与ServletAPI完全脱离开,所以Struts 2可以理解为WebWork的更新产品。虽然从Struts 1到Struts 2有着太大的变化,但是相对于WebWork,Struts 2的变化很小。

安恒信息安全研究员在Struts 2上发现了一个严重的远程代码执行漏洞(CVE-2016-3081,S02-32),目前Apache官方已发布公告,该漏洞危险级别为高危,Apache已发布最新升级版本修补该漏洞,相关使用该组件的网站系统应该及时进行升级。

漏洞影响范围:

Struts 2.0.0 - Struts Struts2.5.BETA3 (不包括已修复版本2.3.20.2 and 2.3.24.2,2.3.28.1)

漏洞修复建议:

1. 关闭动态方法调用:

修改 Struts2 的配置文件,将“struts.enable.DynamicMethodInvocation” 设置为 false,如

;

=“struts.enable.dynamicmethodinvocation”>

2.如条件允许前提下,可升级 Struts 版本至 Struts 2.3.20.2, Struts 2.3.24.2 或者 Struts 2.3.28.1 来修复漏洞,可进入此链接进行下载:https://struts.apache.org/download.cgi#struts23281

E安全百科:

Struts 2是Struts的下一代产品,是在Struts 1和WebWork的技术基础上进行了合并的全新的Struts 2框架。其全新的Struts 2的体系结构与Struts 1的体系结构差别巨大。Struts 2以WebWork为核心,采用拦截器的机制来处理用户的请求,这样的设计也使得业务逻辑控制器能够与ServletAPI完全脱离开,所以Struts 2可以理解为WebWork的更新产品。虽然从Struts 1到Struts 2有着太大的变化,但是相对于WebWork,Struts 2的变化很小。

安恒信息安全研究员在Struts 2上发现了一个严重的远程代码执行漏洞(CVE-2016-3081,S02-32),目前Apache官方已发布公告,该漏洞危险级别为高危,Apache已发布最新升级版本修补该漏洞,相关使用该组件的网站系统应该及时进行升级。

漏洞影响范围:

Struts 2.0.0 - Struts Struts2.5.BETA3 (不包括已修复版本2.3.20.2 and 2.3.24.2,2.3.28.1)

漏洞修复建议:

1. 关闭动态方法调用:

修改 Struts2 的配置文件,将“struts.enable.DynamicMethodInvocation” 设置为 false,如

;

=“struts.enable.dynamicmethodinvocation”>

2.如条件允许前提下,可升级 Struts 版本至 Struts 2.3.20.2, Struts 2.3.24.2 或者 Struts 2.3.28.1 来修复漏洞,可进入此链接进行下载:https://struts.apache.org/download.cgi#struts23281

E安全百科:

Struts 2是Struts的下一代产品,是在Struts 1和WebWork的技术基础上进行了合并的全新的Struts 2框架。其全新的Struts 2的体系结构与Struts 1的体系结构差别巨大。Struts 2以WebWork为核心,采用拦截器的机制来处理用户的请求,这样的设计也使得业务逻辑控制器能够与ServletAPI完全脱离开,所以Struts 2可以理解为WebWork的更新产品。虽然从Struts 1到Struts 2有着太大的变化,但是相对于WebWork,Struts 2的变化很小。

安恒信息安全研究员在Struts 2上发现了一个严重的远程代码执行漏洞(CVE-2016-3081,S02-32),目前Apache官方已发布公告,该漏洞危险级别为高危,Apache已发布最新升级版本修补该漏洞,相关使用该组件的网站系统应该及时进行升级。

漏洞影响范围:

Struts 2.0.0 - Struts Struts2.5.BETA3 (不包括已修复版本2.3.20.2 and 2.3.24.2,2.3.28.1)

漏洞修复建议:

1. 关闭动态方法调用:

修改 Struts2 的配置文件,将“struts.enable.DynamicMethodInvocation” 设置为 false,如

;

=“struts.enable.dynamicmethodinvocation”>

2.如条件允许前提下,可升级 Struts 版本至 Struts 2.3.20.2, Struts 2.3.24.2 或者 Struts 2.3.28.1 来修复漏洞,可进入此链接进行下载:https://struts.apache.org/download.cgi#struts23281

E安全百科:

Struts 2是Struts的下一代产品,是在Struts 1和WebWork的技术基础上进行了合并的全新的Struts 2框架。其全新的Struts 2的体系结构与Struts 1的体系结构差别巨大。Struts 2以WebWork为核心,采用拦截器的机制来处理用户的请求,这样的设计也使得业务逻辑控制器能够与ServletAPI完全脱离开,所以Struts 2可以理解为WebWork的更新产品。虽然从Struts 1到Struts 2有着太大的变化,但是相对于WebWork,Struts 2的变化很小。

安恒信息安全研究员在Struts 2上发现了一个严重的远程代码执行漏洞(CVE-2016-3081,S02-32),目前Apache官方已发布公告,该漏洞危险级别为高危,Apache已发布最新升级版本修补该漏洞,相关使用该组件的网站系统应该及时进行升级。

漏洞影响范围:

Struts 2.0.0 - Struts Struts2.5.BETA3 (不包括已修复版本2.3.20.2 and 2.3.24.2,2.3.28.1)

漏洞修复建议:

1. 关闭动态方法调用:

修改 Struts2 的配置文件,将“struts.enable.DynamicMethodInvocation” 设置为 false,如

;

=“struts.enable.dynamicmethodinvocation”>

2.如条件允许前提下,可升级 Struts 版本至 Struts 2.3.20.2, Struts 2.3.24.2 或者 Struts 2.3.28.1 来修复漏洞,可进入此链接进行下载:https://struts.apache.org/download.cgi#struts23281关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 中央经济工作会议在北京举行 7904700

- 2 紧急提醒:请在日中国公民进行登记 7809693

- 3 中央定调明年继续“国补” 7714352

- 4 “九天”无人机成功首飞 7619543

- 5 断崖式降温!今冬最强寒潮来了 7521775

- 6 中央经济工作会议释信号:3件事不做 7427273

- 7 中国“空中航母”首飞成功 7332883

- 8 电子体温计没水银体温计准?医生解答 7237339

- 9 人民空军中日双语发文:大惊小怪 7137857

- 10 寒潮来袭 “速冻”模式如何应对 7048013

![河豚抚子 #少女写真##旗袍# “好飒的女孩” 翻出了些活动返图[哇] ](https://imgs.knowsafe.com:8087/img/aideep/2023/6/19/2a57ef1301f5475eaf26dcb2ccbfdd7a.jpg?w=250)

HackerEye

HackerEye