这个“异常巧妙”的后门隐藏在计算机芯片中

软件中的安全漏洞很难找到。有意植入的安全漏洞常常更为隐蔽,这其实是间谍或破坏分子设置的隐藏后门。现在设想一下:后门并不是植入到应用程序中,也不是植入到操作系统的底层,而是深深地植入到运行计算机的处理器的硬件中。现在再设想一下:硅片后门不仅计算机软件看不见,连芯片设计人员也看不见,设计人员根本不知道后门被芯片制造商所添加。这单单一个部件隐藏在数亿个、乃至数十亿个部件当中。而这每一个部件的宽度还不及人头发的千分之一。

实际上,美国密歇根大学的研究人员不仅仅料想到了这个计算机安全噩梦,他们还实际做成了这种硬件后门,并证明切实可行。他们在赢得上周IEEE隐私和安全研讨会“最佳论文奖”的一项研究中,详细介绍了研制出一种阴险的、微型的硬件后门概念证明系统。他们表明,如果在稍微受到破坏的处理器上运行一系列貌似无害的命令,黑客就能可靠地触发芯片的一个元件,从而让他们可以完全访问操作系统。他们写道,最令人不安的是,这个微型硬件后门不会被几乎任何现代的硬件安全分析方法所发现,芯片工厂的一个员工就可以植入。

密歇根大学领导这项研究的计算机学教授之一托德·奥斯汀(Todd Austin)说:“借助当前的技术或方法来检测这个后门可以说即便不是没有可能,至少也是非常具有挑战性。这无异于大海捞针。”或者正如谷歌工程师约那坦·宗格(Yonatan Zunger)在看完这篇论文后写道:“这是我这些年来见过的最异常巧妙的计算机安全攻击。”

模拟攻击

密歇根大学研究人员的后门其“异常巧妙”的部件不仅仅在于小巧,也不在于隐藏在硬件而非软件中,而在于它打破了安全行业对于芯片数字化功能及可能如何受到破坏方面的最基本认识。不是仅仅改变芯片的“数字化”属性――改动芯片的逻辑计算功能,研究人员描述这个后门是一种“模拟”攻击:物理攻击充分利用了如何劫持通过芯片晶体管的实际电流,从而触发意想不到的结果。因而,这个后门的名字:A2可谓一语双关,既代表密歇根大学所在的城市安阿伯(Ann Arbor),又代表“模拟攻击”(Analog Attack)。

下面是模拟攻击的工作机理:芯片完全设计好、准备制造后,破坏分子将单单一个部件添加到其“掩膜”(mask),这是统管芯片布局的设计图。这一个部件或“单元”(现代芯片上有数亿个、乃至数十亿个这样的单元)由与处理器其余部件一样的基本构建模块制作而成:连线和充当通断开关的晶体管,以管控芯片的逻辑功能。但是这个单元被秘密地设计成充当电容器,这是暂时储存电荷的一种部件。

这个图显示了研究人员研制的处理器的大小,以及相对于触发后门功能的恶意单元的大小。

图片来源:密歇根大学

每当某个恶意程序(比如说你访问的网站上的一段脚本)运行某个隐蔽的命令,那个电容器单元就会“窃取”一小点电荷,将其储存在该单元的连线中,并不影响芯片的其他功能。这个命令每重复执行一次,电容器就会获得多一点的电荷。只有在“触发”命令发送数千次后,电荷才会达到一个阈值,此时该单元开启处理器中的逻辑功能,让恶意程序可以全面访问操作系统,而它原本是没有这种权限的。奥斯汀说:“这需要攻击者在一段时间内,高频次地执行这些奇怪的偶发事件。然后,系统终于转而进入到一种特权状态,让攻击者得以为所欲为。”

这种基于电容器的触发设计意味着,任何测试芯片安全的人员几乎不可能发现“打开”后门的那一长串隐蔽的命令。而随着时间的推移,电容器也会再次泄漏电荷,关闭后门,那样任何审查人员想找到这个安全漏洞就难上加难了。

新规则

处理器级的后门之前就已经有人提出过了。但是研究人员表示,通过设立一个后门,利用芯片部件意外的物理属性――即能够“无意中”积累和泄露小量电荷,而不是预期的逻辑芯片,他们的后门部件其大小可能只有之前后门部件的千分之一。那样想使用现有技术或方法来检测要难得多,比如芯片的可视化分析,或者测量功率使用以发现异常情况。密歇根大学的另一位研究人员马修·希克斯(Matthew Hicks)说:“我们充分利用了‘矩阵之外’的这些规则,耍了一个原本很费钱、很明显的手法。通过遵守这一系列不同的规则,我们实施了极其隐蔽的攻击。”

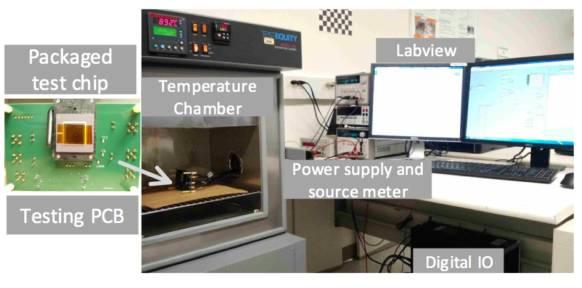

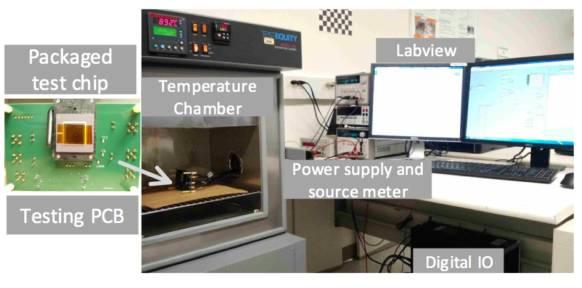

密歇根大学的研究人员甚至将A2后门做入到了一个简单的开源OR1200处理器,测试攻击。由于后门机制依赖芯片布线的物理特性,他们甚至将芯片加热或冷却到某个温度区间后(从零下13华氏度到212华氏度),测试了“触发”序列,结果发现它还是屡试不爽。

你在这里可以看到研究人员用来在不同的温度下测试其后门处理器的实验装置。

图片来源:密歇根大学

每当某个恶意程序(比如说你访问的网站上的一段脚本)运行某个隐蔽的命令,那个电容器单元就会“窃取”一小点电荷,将其储存在该单元的连线中,并不影响芯片的其他功能。这个命令每重复执行一次,电容器就会获得多一点的电荷。只有在“触发”命令发送数千次后,电荷才会达到一个阈值,此时该单元开启处理器中的逻辑功能,让恶意程序可以全面访问操作系统,而它原本是没有这种权限的。奥斯汀说:“这需要攻击者在一段时间内,高频次地执行这些奇怪的偶发事件。然后,系统终于转而进入到一种特权状态,让攻击者得以为所欲为。”

这种基于电容器的触发设计意味着,任何测试芯片安全的人员几乎不可能发现“打开”后门的那一长串隐蔽的命令。而随着时间的推移,电容器也会再次泄漏电荷,关闭后门,那样任何审查人员想找到这个安全漏洞就难上加难了。

新规则

处理器级的后门之前就已经有人提出过了。但是研究人员表示,通过设立一个后门,利用芯片部件意外的物理属性――即能够“无意中”积累和泄露小量电荷,而不是预期的逻辑芯片,他们的后门部件其大小可能只有之前后门部件的千分之一。那样想使用现有技术或方法来检测要难得多,比如芯片的可视化分析,或者测量功率使用以发现异常情况。密歇根大学的另一位研究人员马修·希克斯(Matthew Hicks)说:“我们充分利用了‘矩阵之外’的这些规则,耍了一个原本很费钱、很明显的手法。通过遵守这一系列不同的规则,我们实施了极其隐蔽的攻击。”

密歇根大学的研究人员甚至将A2后门做入到了一个简单的开源OR1200处理器,测试攻击。由于后门机制依赖芯片布线的物理特性,他们甚至将芯片加热或冷却到某个温度区间后(从零下13华氏度到212华氏度),测试了“触发”序列,结果发现它还是屡试不爽。

你在这里可以看到研究人员用来在不同的温度下测试其后门处理器的实验装置。

图片来源:密歇根大学

尽管这一发明听起来对于计算机安全的未来很危险,但密歇根大学的研究人员坚持认为,他们的本意是为了防止这种检测不到的硬件后门,而不是助长这种硬件后门。他们表示,实际上,世界各国政府很可能已经想到了模拟攻击方法。希克斯说:“通过发布本文,我们可以说,这是一种切实存在的、迫在眉睫的威胁。现在,我们需要找到防御方法。”

不过考虑到目前检测处理器级后门的防御方法发现不了A2攻击,他们认为,势必需要一种新的方法:具体来说,他们认为,现代芯片需要有一种可信赖部件,可以不断检查,以确保程序没有被授予不适当的操作系统级权限。确保该部件的安全性(也许是通过在安全的生产设施制造部件,或者确保设计在制造之前没有被篡改),比为整个芯片确保同样的信任级别来得容易得多。

他们承认,实施给出的补救办法很耗费时间和金钱。但是其概念证明的目的是为了表明,计算机在出售之前,其安全可能受到了多大程度的破坏,这种破坏又是无法检测的。奥斯汀说:“我希望本文会开始让设计人员和制造人员开始探讨,我们该在制造的硬件中如何建立信任机制。我们需要确保制造的芯片可信任,不然会发生非常糟糕的后果。”

图片来源:密歇根大学

尽管这一发明听起来对于计算机安全的未来很危险,但密歇根大学的研究人员坚持认为,他们的本意是为了防止这种检测不到的硬件后门,而不是助长这种硬件后门。他们表示,实际上,世界各国政府很可能已经想到了模拟攻击方法。希克斯说:“通过发布本文,我们可以说,这是一种切实存在的、迫在眉睫的威胁。现在,我们需要找到防御方法。”

不过考虑到目前检测处理器级后门的防御方法发现不了A2攻击,他们认为,势必需要一种新的方法:具体来说,他们认为,现代芯片需要有一种可信赖部件,可以不断检查,以确保程序没有被授予不适当的操作系统级权限。确保该部件的安全性(也许是通过在安全的生产设施制造部件,或者确保设计在制造之前没有被篡改),比为整个芯片确保同样的信任级别来得容易得多。

他们承认,实施给出的补救办法很耗费时间和金钱。但是其概念证明的目的是为了表明,计算机在出售之前,其安全可能受到了多大程度的破坏,这种破坏又是无法检测的。奥斯汀说:“我希望本文会开始让设计人员和制造人员开始探讨,我们该在制造的硬件中如何建立信任机制。我们需要确保制造的芯片可信任,不然会发生非常糟糕的后果。”

图片来源:密歇根大学

每当某个恶意程序(比如说你访问的网站上的一段脚本)运行某个隐蔽的命令,那个电容器单元就会“窃取”一小点电荷,将其储存在该单元的连线中,并不影响芯片的其他功能。这个命令每重复执行一次,电容器就会获得多一点的电荷。只有在“触发”命令发送数千次后,电荷才会达到一个阈值,此时该单元开启处理器中的逻辑功能,让恶意程序可以全面访问操作系统,而它原本是没有这种权限的。奥斯汀说:“这需要攻击者在一段时间内,高频次地执行这些奇怪的偶发事件。然后,系统终于转而进入到一种特权状态,让攻击者得以为所欲为。”

这种基于电容器的触发设计意味着,任何测试芯片安全的人员几乎不可能发现“打开”后门的那一长串隐蔽的命令。而随着时间的推移,电容器也会再次泄漏电荷,关闭后门,那样任何审查人员想找到这个安全漏洞就难上加难了。

新规则

处理器级的后门之前就已经有人提出过了。但是研究人员表示,通过设立一个后门,利用芯片部件意外的物理属性――即能够“无意中”积累和泄露小量电荷,而不是预期的逻辑芯片,他们的后门部件其大小可能只有之前后门部件的千分之一。那样想使用现有技术或方法来检测要难得多,比如芯片的可视化分析,或者测量功率使用以发现异常情况。密歇根大学的另一位研究人员马修·希克斯(Matthew Hicks)说:“我们充分利用了‘矩阵之外’的这些规则,耍了一个原本很费钱、很明显的手法。通过遵守这一系列不同的规则,我们实施了极其隐蔽的攻击。”

密歇根大学的研究人员甚至将A2后门做入到了一个简单的开源OR1200处理器,测试攻击。由于后门机制依赖芯片布线的物理特性,他们甚至将芯片加热或冷却到某个温度区间后(从零下13华氏度到212华氏度),测试了“触发”序列,结果发现它还是屡试不爽。

你在这里可以看到研究人员用来在不同的温度下测试其后门处理器的实验装置。

图片来源:密歇根大学

每当某个恶意程序(比如说你访问的网站上的一段脚本)运行某个隐蔽的命令,那个电容器单元就会“窃取”一小点电荷,将其储存在该单元的连线中,并不影响芯片的其他功能。这个命令每重复执行一次,电容器就会获得多一点的电荷。只有在“触发”命令发送数千次后,电荷才会达到一个阈值,此时该单元开启处理器中的逻辑功能,让恶意程序可以全面访问操作系统,而它原本是没有这种权限的。奥斯汀说:“这需要攻击者在一段时间内,高频次地执行这些奇怪的偶发事件。然后,系统终于转而进入到一种特权状态,让攻击者得以为所欲为。”

这种基于电容器的触发设计意味着,任何测试芯片安全的人员几乎不可能发现“打开”后门的那一长串隐蔽的命令。而随着时间的推移,电容器也会再次泄漏电荷,关闭后门,那样任何审查人员想找到这个安全漏洞就难上加难了。

新规则

处理器级的后门之前就已经有人提出过了。但是研究人员表示,通过设立一个后门,利用芯片部件意外的物理属性――即能够“无意中”积累和泄露小量电荷,而不是预期的逻辑芯片,他们的后门部件其大小可能只有之前后门部件的千分之一。那样想使用现有技术或方法来检测要难得多,比如芯片的可视化分析,或者测量功率使用以发现异常情况。密歇根大学的另一位研究人员马修·希克斯(Matthew Hicks)说:“我们充分利用了‘矩阵之外’的这些规则,耍了一个原本很费钱、很明显的手法。通过遵守这一系列不同的规则,我们实施了极其隐蔽的攻击。”

密歇根大学的研究人员甚至将A2后门做入到了一个简单的开源OR1200处理器,测试攻击。由于后门机制依赖芯片布线的物理特性,他们甚至将芯片加热或冷却到某个温度区间后(从零下13华氏度到212华氏度),测试了“触发”序列,结果发现它还是屡试不爽。

你在这里可以看到研究人员用来在不同的温度下测试其后门处理器的实验装置。

图片来源:密歇根大学

尽管这一发明听起来对于计算机安全的未来很危险,但密歇根大学的研究人员坚持认为,他们的本意是为了防止这种检测不到的硬件后门,而不是助长这种硬件后门。他们表示,实际上,世界各国政府很可能已经想到了模拟攻击方法。希克斯说:“通过发布本文,我们可以说,这是一种切实存在的、迫在眉睫的威胁。现在,我们需要找到防御方法。”

不过考虑到目前检测处理器级后门的防御方法发现不了A2攻击,他们认为,势必需要一种新的方法:具体来说,他们认为,现代芯片需要有一种可信赖部件,可以不断检查,以确保程序没有被授予不适当的操作系统级权限。确保该部件的安全性(也许是通过在安全的生产设施制造部件,或者确保设计在制造之前没有被篡改),比为整个芯片确保同样的信任级别来得容易得多。

他们承认,实施给出的补救办法很耗费时间和金钱。但是其概念证明的目的是为了表明,计算机在出售之前,其安全可能受到了多大程度的破坏,这种破坏又是无法检测的。奥斯汀说:“我希望本文会开始让设计人员和制造人员开始探讨,我们该在制造的硬件中如何建立信任机制。我们需要确保制造的芯片可信任,不然会发生非常糟糕的后果。”

图片来源:密歇根大学

尽管这一发明听起来对于计算机安全的未来很危险,但密歇根大学的研究人员坚持认为,他们的本意是为了防止这种检测不到的硬件后门,而不是助长这种硬件后门。他们表示,实际上,世界各国政府很可能已经想到了模拟攻击方法。希克斯说:“通过发布本文,我们可以说,这是一种切实存在的、迫在眉睫的威胁。现在,我们需要找到防御方法。”

不过考虑到目前检测处理器级后门的防御方法发现不了A2攻击,他们认为,势必需要一种新的方法:具体来说,他们认为,现代芯片需要有一种可信赖部件,可以不断检查,以确保程序没有被授予不适当的操作系统级权限。确保该部件的安全性(也许是通过在安全的生产设施制造部件,或者确保设计在制造之前没有被篡改),比为整个芯片确保同样的信任级别来得容易得多。

他们承认,实施给出的补救办法很耗费时间和金钱。但是其概念证明的目的是为了表明,计算机在出售之前,其安全可能受到了多大程度的破坏,这种破坏又是无法检测的。奥斯汀说:“我希望本文会开始让设计人员和制造人员开始探讨,我们该在制造的硬件中如何建立信任机制。我们需要确保制造的芯片可信任,不然会发生非常糟糕的后果。”关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 习近平会见美国国务卿布林肯 4988007

- 2 中美达成五点共识 4986604

- 3 厦门教师招聘疑因取消编制无人报考 4803163

- 4 神舟起大漠 逐梦叩苍穹 4778797

- 5 山西午睡文化已经不分物种了 4643182

- 6 赵雅芝辟谣去世后晒照 4504465

- 7 京东员工误操作或致损失超百万 4439972

- 8 韩国N号房事件再现 4362285

- 9 网约车被路政追赶致2死1伤不实 4281661

- 10 爸爸带9岁儿子跑完马拉松被禁赛2年 4139602

![Fyuan方圆live图看着不晃眼吧[迷雾剧场] ](https://imgs.knowsafe.com:8087/img/aideep/2022/1/9/63ae44250a47e904b0b10db04a332a4a.jpg?w=250)

HackerEye

HackerEye