在黑客眼里,智能门锁简直不堪一击

一个公开的秘密是,物联网(如果我们非要这样称呼它的话)是非常糟糕的,在技术标准、互操作性和安全性方面都是如此。虽然我们不期望智能灯泡或智能咖啡机有多好的安全保障,但智能门锁就另当别论了,它们不应该被轻易破解。

在今年的 DEF CON 黑客大会上,两场不同的演示传达了一则清晰的讯息:在开始能够信任普通的智能门锁之前——甚或那些比较高端的(如果你非得选一个的话,高端的还是更好一些)——我们还有很长的一段路要走。这可能会让你大吃一惊,或者你多年来一直都在强调这个事实。不管怎样,这些黑客有理有据地证明了这一点。

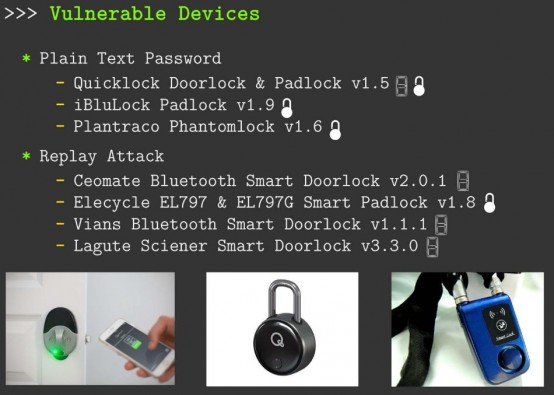

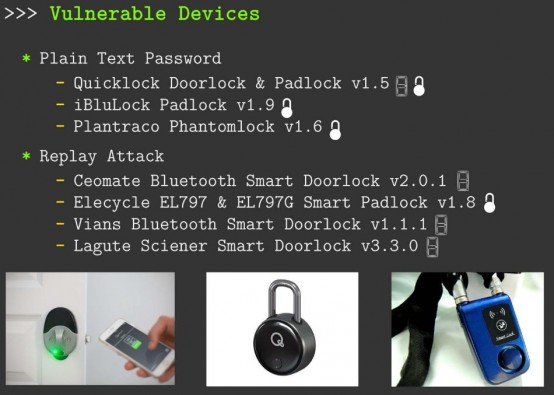

来自 Merculite Security 的安东尼·罗斯(Anthony Rose)和本·拉姆齐(Ben Ramsey)向我们 展示了一些破解智能门锁的技术 ,他们所使用的工具是价格不到 200 美元的现成硬件。有些门锁比另一些更容易打开,但到最后,16 只锁中有 12 只被成功破解。

Quicklock、iBluLock 和 Plantraco 出品的智能门锁以明文形式传输密码,任何会使用蓝牙嗅探器的人都能轻易破解。对于其他一些门锁,攻击者在合法用户解锁时窃取了数据,并用这些数据骗开了门锁。还有一款智能门锁在接收到存在差一错误的加密字符串之后,它会进入错误状态,并默认打开门锁。

vulnerable_locks 值得一提的还有:当罗斯和拉姆齐进行无线驾驶攻击(wardriving)实验时,他们发现很多智能门锁都对外广播自己的身份,使得攻击者非常容易使用设备监听它们。

这些智能门锁的整体表现实在糟糕至极,但有一些产品顶住了罗斯和拉姆斯的攻击尝试:Noke 和 Materlock 的智能挂锁幸存了下来,Kwikset Kevo 的产品也做到了——直到罗斯和拉姆齐用螺丝刀打开了它们。好吧,那属于作弊,但意思就是这个意思。

也许最令人担忧的是,罗斯和拉姆齐把这些安全漏洞告知给了那 12 家智能门锁厂商,但其中只有一家做出了回应——饶是如此,该厂商也没有修复问题的计划。

Merculite 未能破解的一款智能门锁由 August 出品,跟其他厂商(MasterLock 除外)相比,这是一个更加知名的智能门锁品牌。幸运的是,其他人把破解它当成了自己的使命。

Jmaxxz 富有娱乐性和充斥大量流行文化符号的演示 戳破了 August 所作声明中的很多谎言,虽然普通的梁上君子不大可能费心去规避证书锁定和挖据日志信息,但 August 智能门锁的安全漏洞是真实存在的。

vulnerable_locks 值得一提的还有:当罗斯和拉姆齐进行无线驾驶攻击(wardriving)实验时,他们发现很多智能门锁都对外广播自己的身份,使得攻击者非常容易使用设备监听它们。

这些智能门锁的整体表现实在糟糕至极,但有一些产品顶住了罗斯和拉姆斯的攻击尝试:Noke 和 Materlock 的智能挂锁幸存了下来,Kwikset Kevo 的产品也做到了——直到罗斯和拉姆齐用螺丝刀打开了它们。好吧,那属于作弊,但意思就是这个意思。

也许最令人担忧的是,罗斯和拉姆齐把这些安全漏洞告知给了那 12 家智能门锁厂商,但其中只有一家做出了回应——饶是如此,该厂商也没有修复问题的计划。

Merculite 未能破解的一款智能门锁由 August 出品,跟其他厂商(MasterLock 除外)相比,这是一个更加知名的智能门锁品牌。幸运的是,其他人把破解它当成了自己的使命。

Jmaxxz 富有娱乐性和充斥大量流行文化符号的演示 戳破了 August 所作声明中的很多谎言,虽然普通的梁上君子不大可能费心去规避证书锁定和挖据日志信息,但 August 智能门锁的安全漏洞是真实存在的。

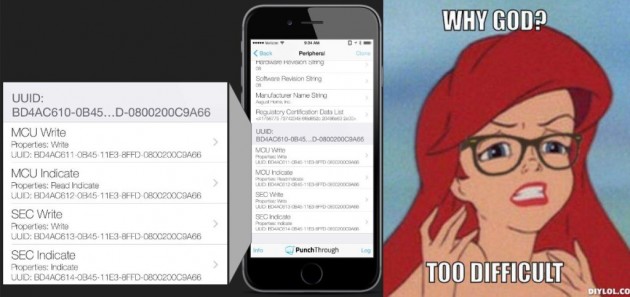

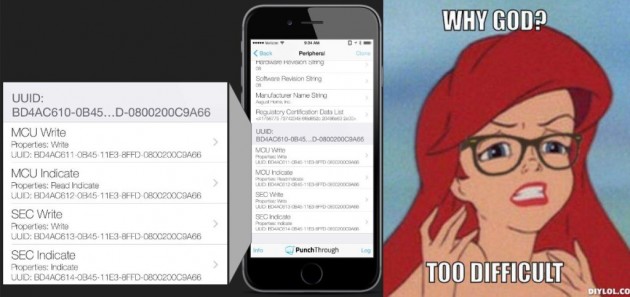

why_god_bluetooth 很多难以使用普通入侵手段(比如嗅探器)获得的信息……可以在日志和诸如此类的地方找到明文记录。Jmaxxz 是那种不喜欢多费不必要力气的黑客之一——他又何必呢?

在 August 的产品中,有一些好的做法,也有一些坏的做法——Jmaxxz 提到,August 值得赞赏的地方是,他们回应积极,很多这些漏洞现在可能已经得到修复。尽管如此,一件难以置信的事情是,客人只需要改动智能门锁 API 中的一个字符串——从“用户”改为“超级用户”——他们就能获得更多的门锁权限。

目前看来,这些智能门锁长于便利性,但短于安全性。如果你不介意池边小屋或岳母房子拥有较差一些的安全保障,那么智能门锁是减轻钥匙串重量的不错选择——但对房屋的前门来说,你应该得到更好的保护。

图片来源:AUGUST

翻译:王灿均(@何无鱼)

why_god_bluetooth 很多难以使用普通入侵手段(比如嗅探器)获得的信息……可以在日志和诸如此类的地方找到明文记录。Jmaxxz 是那种不喜欢多费不必要力气的黑客之一——他又何必呢?

在 August 的产品中,有一些好的做法,也有一些坏的做法——Jmaxxz 提到,August 值得赞赏的地方是,他们回应积极,很多这些漏洞现在可能已经得到修复。尽管如此,一件难以置信的事情是,客人只需要改动智能门锁 API 中的一个字符串——从“用户”改为“超级用户”——他们就能获得更多的门锁权限。

目前看来,这些智能门锁长于便利性,但短于安全性。如果你不介意池边小屋或岳母房子拥有较差一些的安全保障,那么智能门锁是减轻钥匙串重量的不错选择——但对房屋的前门来说,你应该得到更好的保护。

图片来源:AUGUST

翻译:王灿均(@何无鱼)

vulnerable_locks 值得一提的还有:当罗斯和拉姆齐进行无线驾驶攻击(wardriving)实验时,他们发现很多智能门锁都对外广播自己的身份,使得攻击者非常容易使用设备监听它们。

这些智能门锁的整体表现实在糟糕至极,但有一些产品顶住了罗斯和拉姆斯的攻击尝试:Noke 和 Materlock 的智能挂锁幸存了下来,Kwikset Kevo 的产品也做到了——直到罗斯和拉姆齐用螺丝刀打开了它们。好吧,那属于作弊,但意思就是这个意思。

也许最令人担忧的是,罗斯和拉姆齐把这些安全漏洞告知给了那 12 家智能门锁厂商,但其中只有一家做出了回应——饶是如此,该厂商也没有修复问题的计划。

Merculite 未能破解的一款智能门锁由 August 出品,跟其他厂商(MasterLock 除外)相比,这是一个更加知名的智能门锁品牌。幸运的是,其他人把破解它当成了自己的使命。

Jmaxxz 富有娱乐性和充斥大量流行文化符号的演示 戳破了 August 所作声明中的很多谎言,虽然普通的梁上君子不大可能费心去规避证书锁定和挖据日志信息,但 August 智能门锁的安全漏洞是真实存在的。

vulnerable_locks 值得一提的还有:当罗斯和拉姆齐进行无线驾驶攻击(wardriving)实验时,他们发现很多智能门锁都对外广播自己的身份,使得攻击者非常容易使用设备监听它们。

这些智能门锁的整体表现实在糟糕至极,但有一些产品顶住了罗斯和拉姆斯的攻击尝试:Noke 和 Materlock 的智能挂锁幸存了下来,Kwikset Kevo 的产品也做到了——直到罗斯和拉姆齐用螺丝刀打开了它们。好吧,那属于作弊,但意思就是这个意思。

也许最令人担忧的是,罗斯和拉姆齐把这些安全漏洞告知给了那 12 家智能门锁厂商,但其中只有一家做出了回应——饶是如此,该厂商也没有修复问题的计划。

Merculite 未能破解的一款智能门锁由 August 出品,跟其他厂商(MasterLock 除外)相比,这是一个更加知名的智能门锁品牌。幸运的是,其他人把破解它当成了自己的使命。

Jmaxxz 富有娱乐性和充斥大量流行文化符号的演示 戳破了 August 所作声明中的很多谎言,虽然普通的梁上君子不大可能费心去规避证书锁定和挖据日志信息,但 August 智能门锁的安全漏洞是真实存在的。

why_god_bluetooth 很多难以使用普通入侵手段(比如嗅探器)获得的信息……可以在日志和诸如此类的地方找到明文记录。Jmaxxz 是那种不喜欢多费不必要力气的黑客之一——他又何必呢?

在 August 的产品中,有一些好的做法,也有一些坏的做法——Jmaxxz 提到,August 值得赞赏的地方是,他们回应积极,很多这些漏洞现在可能已经得到修复。尽管如此,一件难以置信的事情是,客人只需要改动智能门锁 API 中的一个字符串——从“用户”改为“超级用户”——他们就能获得更多的门锁权限。

目前看来,这些智能门锁长于便利性,但短于安全性。如果你不介意池边小屋或岳母房子拥有较差一些的安全保障,那么智能门锁是减轻钥匙串重量的不错选择——但对房屋的前门来说,你应该得到更好的保护。

图片来源:AUGUST

翻译:王灿均(@何无鱼)

why_god_bluetooth 很多难以使用普通入侵手段(比如嗅探器)获得的信息……可以在日志和诸如此类的地方找到明文记录。Jmaxxz 是那种不喜欢多费不必要力气的黑客之一——他又何必呢?

在 August 的产品中,有一些好的做法,也有一些坏的做法——Jmaxxz 提到,August 值得赞赏的地方是,他们回应积极,很多这些漏洞现在可能已经得到修复。尽管如此,一件难以置信的事情是,客人只需要改动智能门锁 API 中的一个字符串——从“用户”改为“超级用户”——他们就能获得更多的门锁权限。

目前看来,这些智能门锁长于便利性,但短于安全性。如果你不介意池边小屋或岳母房子拥有较差一些的安全保障,那么智能门锁是减轻钥匙串重量的不错选择——但对房屋的前门来说,你应该得到更好的保护。

图片来源:AUGUST

翻译:王灿均(@何无鱼)关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

![zzlucky4ever吃了整整三小时的米三[晕]2美国·ManhattanNew York ](https://imgs.knowsafe.com:8087/img/aideep/2022/9/15/3c4bb6cddf59c1f61bf00a415dbeb716.jpg?w=250)

![Luna稻田樱子 见什么世面,见见你就好了[馋嘴][馋嘴][爱你] ](https://imgs.knowsafe.com:8087/img/aideep/2022/6/24/76398987a70a1ad07ab73488116ad3b0.jpg?w=250)

HackerEye

HackerEye

关注网络尖刀微信公众号

关注网络尖刀微信公众号