DNS攻击防护博弈,大型DNS攻击防护解析

DNS作为互联网的基础设施之一,同时也是DDoS攻击高危受害者。

DNS能够为域名提供解析服务,一旦DNS服务器瘫痪就会导致域名解析失效。

而黑客常用的DDoS攻击手段有Volume流量型,以及 Application应用型。

Volume流量型分为:SYN,ACK,RST,PSH,UDP,ICMP,Fragment

Application应用型分为:Http(s) Post/Get,Port Connection,DNS Query,游戏假人

而黑客攻击一个目标的时候基本上会采用最简单有效的方式攻击,通常域名的权威DNS服务器也是目标之一。

由于DNS攻击易攻难守,而1Gbps带宽可以发起大量的DNS递归查询,这个时候如果您的域名DNS服务商无法为大量的DNS Query提供快速有力的Response,那么很可能DNS服务商会为了保全其他客户域名解析而将您的域名封禁,这样攻击者的目的就达到了,您的域名将无法正确解析出IP等纪录。

不少朋友会说DNS防护其实不难,然后给出了如下的解决方案:

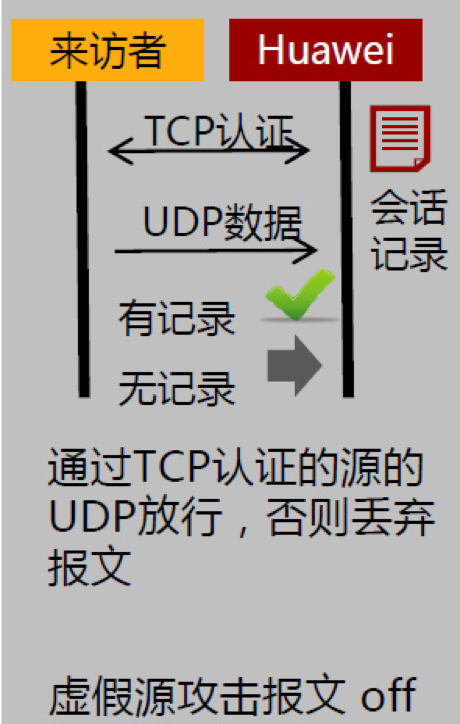

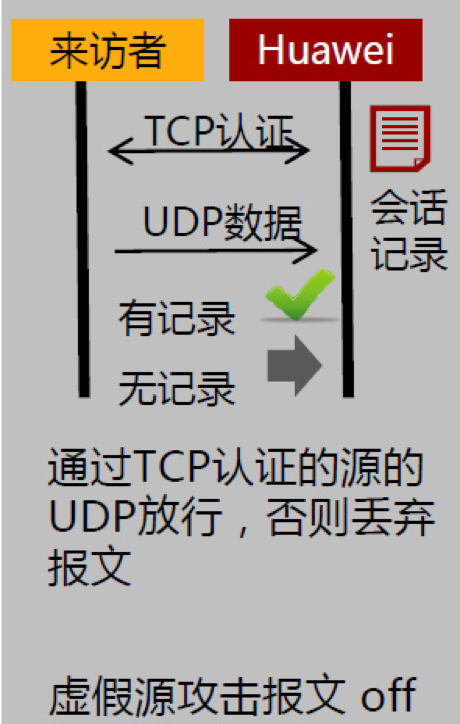

将UDP协议丢弃转TCP协议,如果客户端会重传TCP那么就将这个客户端IP地址放行并加入白名单。

将UDP协议丢弃转TCP协议

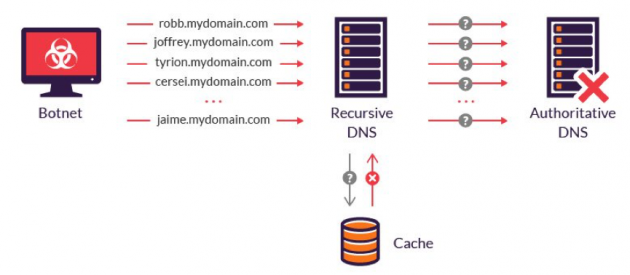

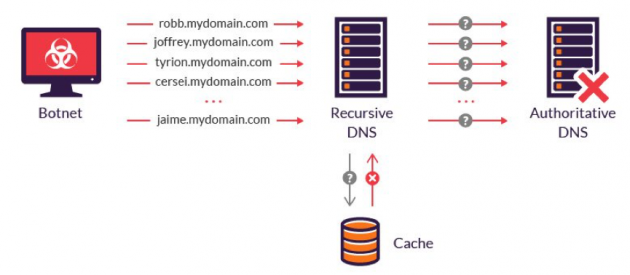

这个方法针对肉鸡直接对DNS服务器发起的查询攻击效果会比较好,但是误杀率会非常高,因为考虑到递归服务器不支持该方式,并且部分客户端也不支持该方式的情况下会对递归服务器和客户造成误杀,如果将递归DNS加入黑名单,那么该DNS服务器下的所有域名都无法被加入黑名单的递归服务器获取到解析记录。 大部分运营商都有自己的递归服务器来加速和缓存域名解析,所以千万不能将递归服务器拦截,否则后果很严重。 讲到这里黑客也是很聪明的,由于黑客知道递归服务器的重要性,于是黑客将DNS攻击放在递归服务器上进行,黑客获取用户采用的公共DNS服务器,然后将您的域名通过公共解析服务器疯狂查询(DNS Query),而此时权威DNS服务器上收到的都是来自递归服务器的DNS查询,如果攻击者拥有的肉鸡数量比较庞大的情况下,每秒发动数百万次和数千万次QPS的DNS查询攻击也不足为奇,而传统的DNS服务器很难支撑如此大量的DNS查询请求,并且需要权威DNS服务器拥有数百Gbps的带宽。

DNS递归查询攻击

针对DNS递归查询攻击,SeedMssP采用了Anycast分布式的解决方案,在全球部署数十个DNS流量清洗中心,将DNS流量进行全球负载均衡,减少单点DNS故障。 同时针对来自DNS递归服务器的DNS查询攻击,SeedMssP将DNS协议栈在V-ADS中实现,V-ADS能够允许用户在遭受DNS攻击的时候在V-ADS中提交被攻击域名的DNS记录并由V-ADS直接缓存,如果攻击者通过查询不存在的域名解析记录来攻击的话,那么V-ADS会直接拦截;如果攻击者对存在的解析记录疯狂请求,V-ADS会直接命中DNS高速缓存,实现DNS服务器的高性能防护!

DNS服务器遭受攻击时

如果您域名或DNS服务器遭受DDoS攻击,您可以在http://yuyue.seedmssp.com/ 咨询相关防护方案。关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 看总书记关心的民生要事 4988039

- 2 问界回应M7追尾起火3人遇难 4916355

- 3 暴雨暴雪同框 今年气候是激烈年? 4816606

- 4 西部描绘繁荣发展新画卷 4722139

- 5 广东一女子商场跳楼砸中路人 4600779

- 6 周鸿祎迈巴赫起拍价600 4546009

- 7 新款诺基亚3210谍照曝光 4432294

- 8 #哈尔滨一九四四# 4321951

- 9 黑色餐具不能用?上海官方辟谣 4268979

- 10 5000块钱的工资46个工作群 4120928

![禾绿:没有照片发 就发点拍版图吧[挤眼] ](https://imgs.knowsafe.com:8087/img/aideep/2021/8/4/be1e466a34cecc61d1f00c070bb90f5b.jpg?w=250)

邮箱投递

邮箱投递