梅花K攻击-浏览器后退劫持

概述♧

近期,百度移动搜索接到用户举报,在浏览完搜索落地页返回搜索结果页时,会进入到虚假的百度移动搜索结果页。该页面模拟了百度搜索结果首页,但实际上是一个虚假的、有风险的站点,并且其中存在着大量诈骗、营销信息。用户访问存在极大的安全隐患,严重影响了用户的搜索体验。

百度网址安全团队在接到投诉举报之后展开了深入调查,发现此类搜索引擎劫持行为已经形成了一个灰色产业,并有庞大的用户群。百度安全团队立刻采取了相应措施对其进行抵制,并在此文中对其进行了详细的分析。

梅花K攻击♧

梅花K攻击即后退键劫持攻击,其名字源自后退键劫持“back hijack”,我们形象的称之为“blackjack”(梅花K)。

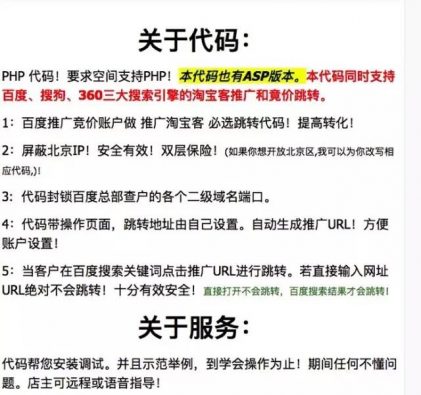

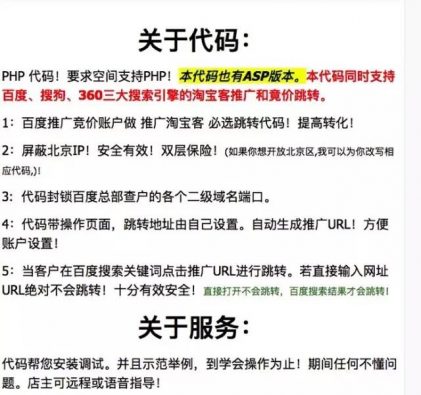

经过研究调研发现,市面上存在有大量的提供梅花K攻击的服务,甚至只要打开淘宝随便搜索「百度跳转」即可获得大量服务商,其中截图如下:

我们选取了其中一个服务供应商的相关介绍截图

我们选取了其中一个服务供应商的相关介绍截图

不难看出,这种梅花K攻击服务已经成了一种具有体系化的灰色产业,是不法分子获益的一大来源。

情景复现♧

为了让大家能充分理解梅花K攻击,下面是针对云劫持功能进行的一个情景复现。

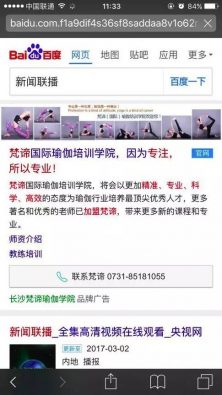

1.在测试环境为iphone 6p的背景下,打开浏览器进入百度搜索,在搜索输入“长沙梵谛理疗瑜伽”:

不难看出,这种梅花K攻击服务已经成了一种具有体系化的灰色产业,是不法分子获益的一大来源。

情景复现♧

为了让大家能充分理解梅花K攻击,下面是针对云劫持功能进行的一个情景复现。

1.在测试环境为iphone 6p的背景下,打开浏览器进入百度搜索,在搜索输入“长沙梵谛理疗瑜伽”:

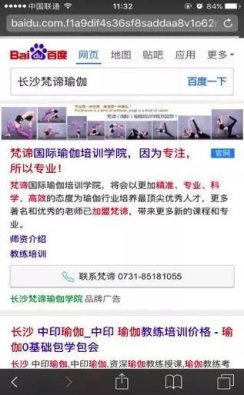

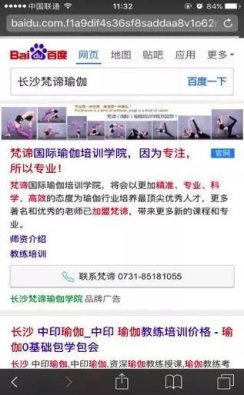

2.点击“百度一下”后出现搜索结果页面:

2.点击“百度一下”后出现搜索结果页面:

3.点击进入搜索项第一项,梵谛瑜伽官网「www.fandiyujia.com」,开始浏览页面:

3.点击进入搜索项第一项,梵谛瑜伽官网「www.fandiyujia.com」,开始浏览页面:

4.当浏览完毕,想点击“返回键”回到了之前的百度搜索页面时,跳转出来的页面如图所示:

4.当浏览完毕,想点击“返回键”回到了之前的百度搜索页面时,跳转出来的页面如图所示:

这个页面看上去可能和正常的百度搜索没什么不同,但仔细看又会发现其实处处都有着细小的差别,浑身也在冒着仿冒的气质。

细心的小伙伴可能已经发现了,地址栏里的网页链接发生了变化。变成了http://www.baidu.com.f1a9dif4s36sf8saddaa8v1o62r6s81qod.wwvvbaidu.com/,

其实这是一个精心仿冒百度的地址,在这个页面下面无论搜素任何关键词,页面中“长沙梵谛理疗瑜伽”都会排在搜索第一位。

这个页面看上去可能和正常的百度搜索没什么不同,但仔细看又会发现其实处处都有着细小的差别,浑身也在冒着仿冒的气质。

细心的小伙伴可能已经发现了,地址栏里的网页链接发生了变化。变成了http://www.baidu.com.f1a9dif4s36sf8saddaa8v1o62r6s81qod.wwvvbaidu.com/,

其实这是一个精心仿冒百度的地址,在这个页面下面无论搜素任何关键词,页面中“长沙梵谛理疗瑜伽”都会排在搜索第一位。

这就是基本的云劫持过程。基本上整个流程可以用下面的图例进行阐述

这就是基本的云劫持过程。基本上整个流程可以用下面的图例进行阐述

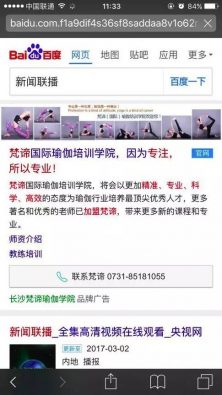

技术分析——云劫持代码分析♧

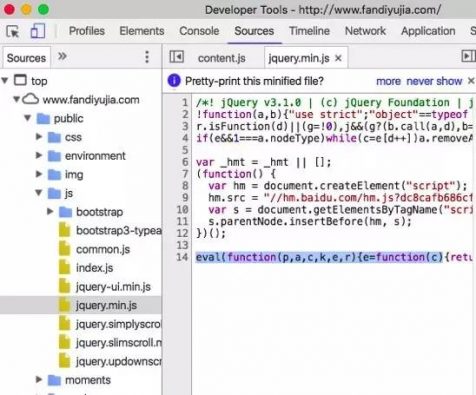

经过排查分析,我们发现梵谛瑜伽网站加载的jquery.min.js代码中多了一行有意思的、加过密的代码

技术分析——云劫持代码分析♧

经过排查分析,我们发现梵谛瑜伽网站加载的jquery.min.js代码中多了一行有意思的、加过密的代码

梅花K攻击源码展示1

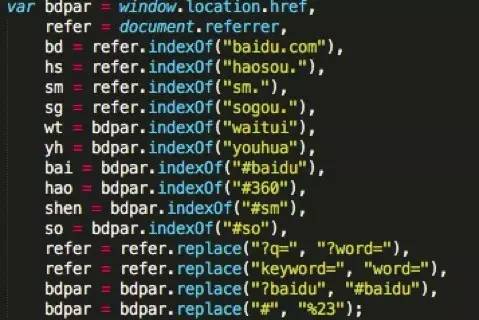

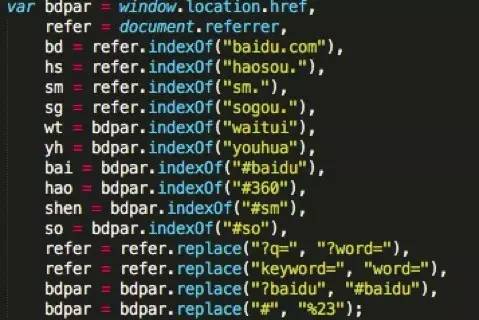

我们来试着反混淆一下,得到原始代码,从原始代码我们可以分析得知几个关键点

1. 它会判断点击请求来源,比如百度、好搜、神马、搜狗、谷歌、雅虎、必应,基本涵盖了所有常见的搜索引擎。如:

梅花K攻击源码展示1

我们来试着反混淆一下,得到原始代码,从原始代码我们可以分析得知几个关键点

1. 它会判断点击请求来源,比如百度、好搜、神马、搜狗、谷歌、雅虎、必应,基本涵盖了所有常见的搜索引擎。如:

梅花K攻击源码展示2

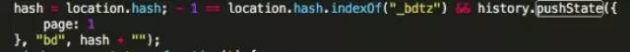

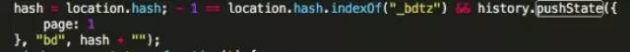

2. 它会用history.pushState 方法向浏览器浏览历史里推送当前站点相关链接,大部分会运用在无刷新跳转场景的带有锚点「#」的链接。

梅花K攻击源码展示2

2. 它会用history.pushState 方法向浏览器浏览历史里推送当前站点相关链接,大部分会运用在无刷新跳转场景的带有锚点「#」的链接。

3. 它会针对popstate、hashchange事件或者onpopstate、onhashchange事件句柄等跟返回键触发浏览历史返回的有关内容,编写跳转到目标网页的代码,以达到混淆用户的搜索行为,劫持搜索流量的目的。

3. 它会针对popstate、hashchange事件或者onpopstate、onhashchange事件句柄等跟返回键触发浏览历史返回的有关内容,编写跳转到目标网页的代码,以达到混淆用户的搜索行为,劫持搜索流量的目的。

烽火反劫持计划♧

目前百度网址安全中心每天能检出超过400个存在梅花K攻击行为的站点,以及超过500个仿冒百度搜索的页面。

为保护广大网民的体验和权益,百度推出了烽火反劫持计划,对出现劫持攻击的站点进行了干预处理,全力打击有损用户体验的安全行为。手机百度、百度浏览器等软件在用户访问仿冒百度网站时会阻止用户访问或者提示风险,避免用户上当受骗。

保护用户体验是百度和每个站点的责任。在此百度安全呼吁各位站长,尽早自查网站内容并采用最新技术手段同百度一起保障用户体验和网络安全,共同维护绿色移动互联网环境。

结论♧

云劫持这种行为不单单只是影响百度,它影响的是所有搜索引擎的生态圈。现在云劫持的目的还只是增加展现机会,或者用色情低俗内容吸引眼球来提高流量变现,这些行为看上去还不会有特别严重的影响,但是未来云劫持里很有可能开始插入虚假、木马病毒、反动等内容的话,对用户的危害更大。所以整个安全网址行业都应该引以为戒,并希望能够将整个生态圈联合起来予以打击。

烽火反劫持计划♧

目前百度网址安全中心每天能检出超过400个存在梅花K攻击行为的站点,以及超过500个仿冒百度搜索的页面。

为保护广大网民的体验和权益,百度推出了烽火反劫持计划,对出现劫持攻击的站点进行了干预处理,全力打击有损用户体验的安全行为。手机百度、百度浏览器等软件在用户访问仿冒百度网站时会阻止用户访问或者提示风险,避免用户上当受骗。

保护用户体验是百度和每个站点的责任。在此百度安全呼吁各位站长,尽早自查网站内容并采用最新技术手段同百度一起保障用户体验和网络安全,共同维护绿色移动互联网环境。

结论♧

云劫持这种行为不单单只是影响百度,它影响的是所有搜索引擎的生态圈。现在云劫持的目的还只是增加展现机会,或者用色情低俗内容吸引眼球来提高流量变现,这些行为看上去还不会有特别严重的影响,但是未来云劫持里很有可能开始插入虚假、木马病毒、反动等内容的话,对用户的危害更大。所以整个安全网址行业都应该引以为戒,并希望能够将整个生态圈联合起来予以打击。

我们选取了其中一个服务供应商的相关介绍截图

我们选取了其中一个服务供应商的相关介绍截图

不难看出,这种梅花K攻击服务已经成了一种具有体系化的灰色产业,是不法分子获益的一大来源。

情景复现♧

为了让大家能充分理解梅花K攻击,下面是针对云劫持功能进行的一个情景复现。

1.在测试环境为iphone 6p的背景下,打开浏览器进入百度搜索,在搜索输入“长沙梵谛理疗瑜伽”:

不难看出,这种梅花K攻击服务已经成了一种具有体系化的灰色产业,是不法分子获益的一大来源。

情景复现♧

为了让大家能充分理解梅花K攻击,下面是针对云劫持功能进行的一个情景复现。

1.在测试环境为iphone 6p的背景下,打开浏览器进入百度搜索,在搜索输入“长沙梵谛理疗瑜伽”:

2.点击“百度一下”后出现搜索结果页面:

2.点击“百度一下”后出现搜索结果页面:

3.点击进入搜索项第一项,梵谛瑜伽官网「www.fandiyujia.com」,开始浏览页面:

3.点击进入搜索项第一项,梵谛瑜伽官网「www.fandiyujia.com」,开始浏览页面:

4.当浏览完毕,想点击“返回键”回到了之前的百度搜索页面时,跳转出来的页面如图所示:

4.当浏览完毕,想点击“返回键”回到了之前的百度搜索页面时,跳转出来的页面如图所示:

这个页面看上去可能和正常的百度搜索没什么不同,但仔细看又会发现其实处处都有着细小的差别,浑身也在冒着仿冒的气质。

细心的小伙伴可能已经发现了,地址栏里的网页链接发生了变化。变成了http://www.baidu.com.f1a9dif4s36sf8saddaa8v1o62r6s81qod.wwvvbaidu.com/,

其实这是一个精心仿冒百度的地址,在这个页面下面无论搜素任何关键词,页面中“长沙梵谛理疗瑜伽”都会排在搜索第一位。

这个页面看上去可能和正常的百度搜索没什么不同,但仔细看又会发现其实处处都有着细小的差别,浑身也在冒着仿冒的气质。

细心的小伙伴可能已经发现了,地址栏里的网页链接发生了变化。变成了http://www.baidu.com.f1a9dif4s36sf8saddaa8v1o62r6s81qod.wwvvbaidu.com/,

其实这是一个精心仿冒百度的地址,在这个页面下面无论搜素任何关键词,页面中“长沙梵谛理疗瑜伽”都会排在搜索第一位。

这就是基本的云劫持过程。基本上整个流程可以用下面的图例进行阐述

这就是基本的云劫持过程。基本上整个流程可以用下面的图例进行阐述

技术分析——云劫持代码分析♧

经过排查分析,我们发现梵谛瑜伽网站加载的jquery.min.js代码中多了一行有意思的、加过密的代码

技术分析——云劫持代码分析♧

经过排查分析,我们发现梵谛瑜伽网站加载的jquery.min.js代码中多了一行有意思的、加过密的代码

梅花K攻击源码展示1

我们来试着反混淆一下,得到原始代码,从原始代码我们可以分析得知几个关键点

1. 它会判断点击请求来源,比如百度、好搜、神马、搜狗、谷歌、雅虎、必应,基本涵盖了所有常见的搜索引擎。如:

梅花K攻击源码展示1

我们来试着反混淆一下,得到原始代码,从原始代码我们可以分析得知几个关键点

1. 它会判断点击请求来源,比如百度、好搜、神马、搜狗、谷歌、雅虎、必应,基本涵盖了所有常见的搜索引擎。如:

梅花K攻击源码展示2

2. 它会用history.pushState 方法向浏览器浏览历史里推送当前站点相关链接,大部分会运用在无刷新跳转场景的带有锚点「#」的链接。

梅花K攻击源码展示2

2. 它会用history.pushState 方法向浏览器浏览历史里推送当前站点相关链接,大部分会运用在无刷新跳转场景的带有锚点「#」的链接。

3. 它会针对popstate、hashchange事件或者onpopstate、onhashchange事件句柄等跟返回键触发浏览历史返回的有关内容,编写跳转到目标网页的代码,以达到混淆用户的搜索行为,劫持搜索流量的目的。

3. 它会针对popstate、hashchange事件或者onpopstate、onhashchange事件句柄等跟返回键触发浏览历史返回的有关内容,编写跳转到目标网页的代码,以达到混淆用户的搜索行为,劫持搜索流量的目的。

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 中法关系如何“走得更稳更好” 7904031

- 2 中国队今晚将再次对阵日本队 7807957

- 3 你的婚纱照可能被人卖了 7713048

- 4 今年流感为啥这么“凶” 7617734

- 5 男子海洋馆内抽烟被白鲸喷水浇灭 7522189

- 6 五粮液降价到800多元?公司回应 7427290

- 7 全网寻找的用围巾擦地女乘客找到了 7332767

- 8 40岁后这两项体检不要跳过 7238890

- 9 药酒里泡了十余年的海马竟是塑料 7142268

- 10 2000多年前中国水利设计有多超前 7042662

HackerEye

HackerEye