S2-052复现过程(附POC利用)

漏洞编号:CVE-2017-9805(S2-052)

影响版本:Struts 2.5 - Struts 2.5.12

漏洞概述:问题出现在struts2-rest-plugin插件XStreamHandler处理器中的toObject()方法,其中未对传入的值进行任何限制,在使用XStream反

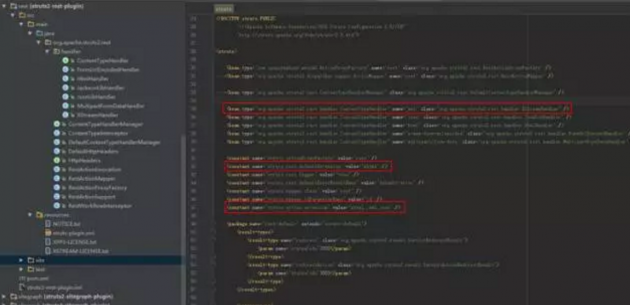

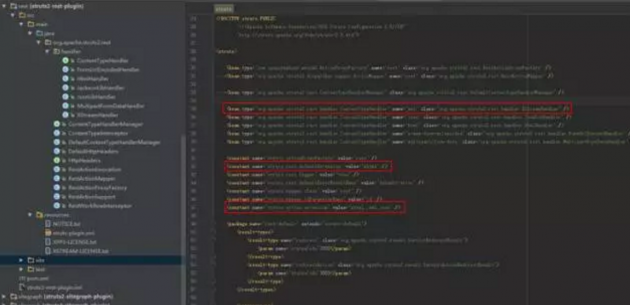

0×01 搭建环境

直接部署struts-2.5.12-all中的struts2-rest-showcase项目即可,从下图可以看出,插件的默认配置支持xml扩展。

运行看看,默认的xhtml扩展

运行看看,默认的xhtml扩展

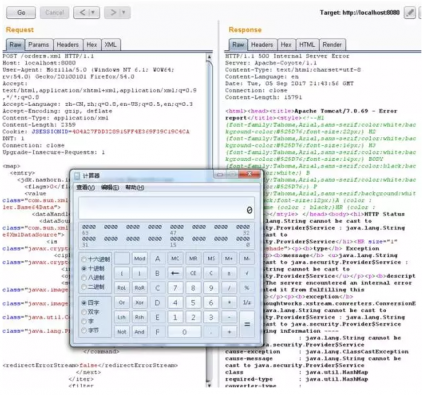

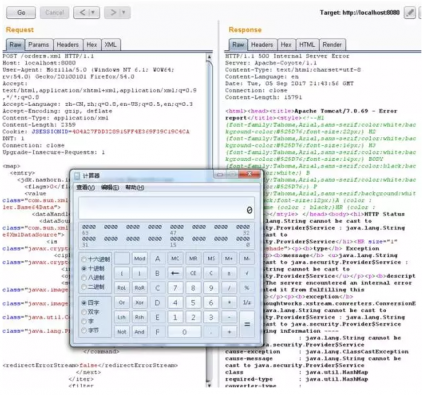

转换成xml也成功,但是注意Content-Type需要改成application/xml类型。

转换成xml也成功,但是注意Content-Type需要改成application/xml类型。

0×02 构造PoC

用marshalsec(https://github.com/mbechler/marshalsec)生成Payload,工具简单使用方式如下:

java -cpmarshalsec-0.0.1-SNAPSHOT-all.jar marshalsec.<Marshaller 截图和代码较长,点击查看构造poc完整使用方式

0×03 复现验证

0×02 构造PoC

用marshalsec(https://github.com/mbechler/marshalsec)生成Payload,工具简单使用方式如下:

java -cpmarshalsec-0.0.1-SNAPSHOT-all.jar marshalsec.<Marshaller 截图和代码较长,点击查看构造poc完整使用方式

0×03 复现验证

0×04 加固建议

0×04 加固建议

运行看看,默认的xhtml扩展

运行看看,默认的xhtml扩展

转换成xml也成功,但是注意Content-Type需要改成application/xml类型。

转换成xml也成功,但是注意Content-Type需要改成application/xml类型。

0×02 构造PoC

用marshalsec(https://github.com/mbechler/marshalsec)生成Payload,工具简单使用方式如下:

java -cpmarshalsec-0.0.1-SNAPSHOT-all.jar marshalsec.<Marshaller 截图和代码较长,点击查看构造poc完整使用方式

0×03 复现验证

0×02 构造PoC

用marshalsec(https://github.com/mbechler/marshalsec)生成Payload,工具简单使用方式如下:

java -cpmarshalsec-0.0.1-SNAPSHOT-all.jar marshalsec.<Marshaller 截图和代码较长,点击查看构造poc完整使用方式

0×03 复现验证

0×04 加固建议

0×04 加固建议

- 升级Apache struts 2.5.13版本

- 在不使用时删除StrutsREST插件,或仅限于服务器普通页面和JSONs

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 总书记要求用好这把“戒尺” 4996328

- 2 以色列对伊朗发动导弹袭击 4947819

- 3 广州天河驾车撞人案罪犯被执行死刑 4859845

- 4 从消博会看消费新趋势 4775213

- 5 抗战烈士墓发现年轻女子照片 4688959

- 6 12306一种新的存钱方式 4570993

- 7 比特币再巨震 超7万人爆仓 4444123

- 8 多国驻联合国代表在以方发言前离席 4356041

- 9 客服辟谣在12306公众号求票成功 4201980

- 10 女子蒙对支付宝口令领走1万元被抓 4149891

i春秋

i春秋