全球网络犯罪掘金3万亿美元 已超过贩毒

近日,安全媒体Tripwire组织了一场“支付卡行业信息泄露和网络威胁概况:真实世界网络攻击和信用卡数据保护”的线上播报。

布莱恩·赫南是一名信息系统和网络安全专家,也是欧洲刑警组织网络犯罪中心(EC3)在信息泄露调查方面的互联网安全顾问团成员。他对新的支付卡行业数据安全标准3.0的重要性,以及怎样利用此合规标准保护企业自身免遭安全侵入提出了一些看法。

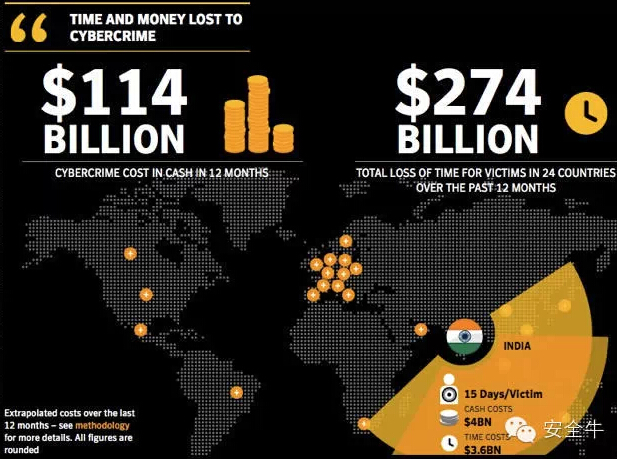

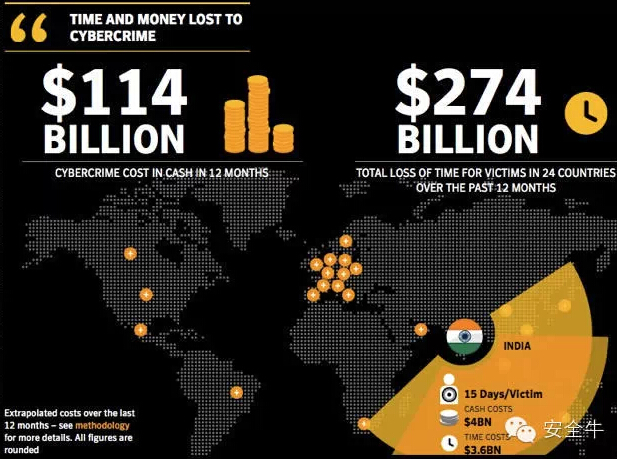

日渐增加的网络犯罪损失部分反映了各国信息泄露事件披露政策在立法上的不同。比如说,美国有强制披露的法案,而欧盟则没有。受信息泄露影响的欧洲公司,如TK Maxx、Loyaltybuild、Stay Sure和CEC Bank,因而没有义务向其用户通告信息泄露事件。这种透明度的缺乏有可能限制受影响公司在有助于及时响应信息安全事件的监测方法上的投入动力。

2013欧洲刑警组织重大有组织威胁评估报告显示,“网络犯罪全球掘金已升至高达3万亿美元,比大麻、可卡因和海洛因三者相加的收益还高。”

为了了解在安全漏洞检测和响应上的差别,Tripwire组织参与者发起了一个线上调查以更全面地了解公司对信息安全漏洞的准备度。

参与调查者认为要检测出安全漏洞要花去他们多少时间。答案多种多样,但最令人不安的是37%的受访者说自己根本没有自信能够检测到信息安全漏洞。

这一结果并不新鲜。威瑞森2014数据泄露调查报告中就曾揭露过,数据泄露通常在攻击者成功渗透系统后的几秒或数分钟内就发生了。攻击者可在攻入系统后仅仅数分钟内就开始往外搬运数据。

与攻击者的快速相对应的是,往往要在泄露事件发生至少数周后才能检测到数据泄露。这给攻击者留下了足够的时间对获取到的客户资料为所欲为。

即使那些事实上已经发现的信息泄露事件中,也有很多并不是由公司自身发现的。实际上,威瑞森99%的案例研究里,受影响的公司都是被第三方告知的——执法机构或跟进支付卡欺诈报案的金融机构,有些案例中甚至是受信息泄露侵害的客户告知的。

威瑞森还发现,2011至2013年间,45%的零售业信息泄露事件是由于攻击者利用了公司PoS设备的不安全配置造成的。基于我们的网络广播调查中只有一半的人回复称自己有信心对自身PoS设备进行安全配置的事实,威瑞森的这一发现尤其令人忧虑。

显然,计算机罪犯们对盗取客户支付卡信息很感兴趣, 这很好地解释了我们今天看到的信息泄露案件的上升趋势。由此引发一个疑问:我们该怎样做才能保证公司不屈从于大范围支付卡失窃?

答案与合规有关。信息保护策略是为保证敏感信息不被侵害而生的。这种情况下,符合所谓的《支付卡行业数据安全标准》(PCI DSS),能有助于保护客户的支付卡信息。

诚然,各家公司在对合规的理解上各有不同。有些公司将合规视为复选框,仅仅为了通过安全审计好继续开展业务而实行安全控制。正如我之前在一篇博文中讨论的,这种态度或方法多半就是采取一种廉价的解决方案进行合规,以牺牲公司安全性的改善为代价。因此,以“复选框”形式进行信息安全合规的很多公司成为受大型安全事件影响的重灾区也就毫不奇怪了。

需要说明的是,一套全面的合规方法并不能阻止攻击者渗透进公司网络。相反,如不断增加的信息泄露事件所呈现的,攻击者始终能找到突破的方法是个不争的事实。PCI DSS所能做到的就是增加公司的检测率和缩短安全事件响应时间。

有能力从公司网络中快速检测和踢出攻击者可以使公司在一周内恢复正常业务。参考2013年塔吉特百货公司百万客户数据泄露事件导致该公司承担数百万美元赔款,迅速恢复业务不失为一个更好的结果。

如今的威胁局势使得所有公司努力达到持续符合PCI DSS规程成为必需。对于刚刚踏上合规之路的公司,可以从信息安全在线教育视频中学习更多知识,包括一些PCI3.0里面的新要求。

转自《安全牛》。

日渐增加的网络犯罪损失部分反映了各国信息泄露事件披露政策在立法上的不同。比如说,美国有强制披露的法案,而欧盟则没有。受信息泄露影响的欧洲公司,如TK Maxx、Loyaltybuild、Stay Sure和CEC Bank,因而没有义务向其用户通告信息泄露事件。这种透明度的缺乏有可能限制受影响公司在有助于及时响应信息安全事件的监测方法上的投入动力。

2013欧洲刑警组织重大有组织威胁评估报告显示,“网络犯罪全球掘金已升至高达3万亿美元,比大麻、可卡因和海洛因三者相加的收益还高。”

为了了解在安全漏洞检测和响应上的差别,Tripwire组织参与者发起了一个线上调查以更全面地了解公司对信息安全漏洞的准备度。

参与调查者认为要检测出安全漏洞要花去他们多少时间。答案多种多样,但最令人不安的是37%的受访者说自己根本没有自信能够检测到信息安全漏洞。

这一结果并不新鲜。威瑞森2014数据泄露调查报告中就曾揭露过,数据泄露通常在攻击者成功渗透系统后的几秒或数分钟内就发生了。攻击者可在攻入系统后仅仅数分钟内就开始往外搬运数据。

与攻击者的快速相对应的是,往往要在泄露事件发生至少数周后才能检测到数据泄露。这给攻击者留下了足够的时间对获取到的客户资料为所欲为。

即使那些事实上已经发现的信息泄露事件中,也有很多并不是由公司自身发现的。实际上,威瑞森99%的案例研究里,受影响的公司都是被第三方告知的——执法机构或跟进支付卡欺诈报案的金融机构,有些案例中甚至是受信息泄露侵害的客户告知的。

威瑞森还发现,2011至2013年间,45%的零售业信息泄露事件是由于攻击者利用了公司PoS设备的不安全配置造成的。基于我们的网络广播调查中只有一半的人回复称自己有信心对自身PoS设备进行安全配置的事实,威瑞森的这一发现尤其令人忧虑。

显然,计算机罪犯们对盗取客户支付卡信息很感兴趣, 这很好地解释了我们今天看到的信息泄露案件的上升趋势。由此引发一个疑问:我们该怎样做才能保证公司不屈从于大范围支付卡失窃?

答案与合规有关。信息保护策略是为保证敏感信息不被侵害而生的。这种情况下,符合所谓的《支付卡行业数据安全标准》(PCI DSS),能有助于保护客户的支付卡信息。

诚然,各家公司在对合规的理解上各有不同。有些公司将合规视为复选框,仅仅为了通过安全审计好继续开展业务而实行安全控制。正如我之前在一篇博文中讨论的,这种态度或方法多半就是采取一种廉价的解决方案进行合规,以牺牲公司安全性的改善为代价。因此,以“复选框”形式进行信息安全合规的很多公司成为受大型安全事件影响的重灾区也就毫不奇怪了。

需要说明的是,一套全面的合规方法并不能阻止攻击者渗透进公司网络。相反,如不断增加的信息泄露事件所呈现的,攻击者始终能找到突破的方法是个不争的事实。PCI DSS所能做到的就是增加公司的检测率和缩短安全事件响应时间。

有能力从公司网络中快速检测和踢出攻击者可以使公司在一周内恢复正常业务。参考2013年塔吉特百货公司百万客户数据泄露事件导致该公司承担数百万美元赔款,迅速恢复业务不失为一个更好的结果。

如今的威胁局势使得所有公司努力达到持续符合PCI DSS规程成为必需。对于刚刚踏上合规之路的公司,可以从信息安全在线教育视频中学习更多知识,包括一些PCI3.0里面的新要求。

转自《安全牛》。

日渐增加的网络犯罪损失部分反映了各国信息泄露事件披露政策在立法上的不同。比如说,美国有强制披露的法案,而欧盟则没有。受信息泄露影响的欧洲公司,如TK Maxx、Loyaltybuild、Stay Sure和CEC Bank,因而没有义务向其用户通告信息泄露事件。这种透明度的缺乏有可能限制受影响公司在有助于及时响应信息安全事件的监测方法上的投入动力。

2013欧洲刑警组织重大有组织威胁评估报告显示,“网络犯罪全球掘金已升至高达3万亿美元,比大麻、可卡因和海洛因三者相加的收益还高。”

为了了解在安全漏洞检测和响应上的差别,Tripwire组织参与者发起了一个线上调查以更全面地了解公司对信息安全漏洞的准备度。

参与调查者认为要检测出安全漏洞要花去他们多少时间。答案多种多样,但最令人不安的是37%的受访者说自己根本没有自信能够检测到信息安全漏洞。

这一结果并不新鲜。威瑞森2014数据泄露调查报告中就曾揭露过,数据泄露通常在攻击者成功渗透系统后的几秒或数分钟内就发生了。攻击者可在攻入系统后仅仅数分钟内就开始往外搬运数据。

与攻击者的快速相对应的是,往往要在泄露事件发生至少数周后才能检测到数据泄露。这给攻击者留下了足够的时间对获取到的客户资料为所欲为。

即使那些事实上已经发现的信息泄露事件中,也有很多并不是由公司自身发现的。实际上,威瑞森99%的案例研究里,受影响的公司都是被第三方告知的——执法机构或跟进支付卡欺诈报案的金融机构,有些案例中甚至是受信息泄露侵害的客户告知的。

威瑞森还发现,2011至2013年间,45%的零售业信息泄露事件是由于攻击者利用了公司PoS设备的不安全配置造成的。基于我们的网络广播调查中只有一半的人回复称自己有信心对自身PoS设备进行安全配置的事实,威瑞森的这一发现尤其令人忧虑。

显然,计算机罪犯们对盗取客户支付卡信息很感兴趣, 这很好地解释了我们今天看到的信息泄露案件的上升趋势。由此引发一个疑问:我们该怎样做才能保证公司不屈从于大范围支付卡失窃?

答案与合规有关。信息保护策略是为保证敏感信息不被侵害而生的。这种情况下,符合所谓的《支付卡行业数据安全标准》(PCI DSS),能有助于保护客户的支付卡信息。

诚然,各家公司在对合规的理解上各有不同。有些公司将合规视为复选框,仅仅为了通过安全审计好继续开展业务而实行安全控制。正如我之前在一篇博文中讨论的,这种态度或方法多半就是采取一种廉价的解决方案进行合规,以牺牲公司安全性的改善为代价。因此,以“复选框”形式进行信息安全合规的很多公司成为受大型安全事件影响的重灾区也就毫不奇怪了。

需要说明的是,一套全面的合规方法并不能阻止攻击者渗透进公司网络。相反,如不断增加的信息泄露事件所呈现的,攻击者始终能找到突破的方法是个不争的事实。PCI DSS所能做到的就是增加公司的检测率和缩短安全事件响应时间。

有能力从公司网络中快速检测和踢出攻击者可以使公司在一周内恢复正常业务。参考2013年塔吉特百货公司百万客户数据泄露事件导致该公司承担数百万美元赔款,迅速恢复业务不失为一个更好的结果。

如今的威胁局势使得所有公司努力达到持续符合PCI DSS规程成为必需。对于刚刚踏上合规之路的公司,可以从信息安全在线教育视频中学习更多知识,包括一些PCI3.0里面的新要求。

转自《安全牛》。

日渐增加的网络犯罪损失部分反映了各国信息泄露事件披露政策在立法上的不同。比如说,美国有强制披露的法案,而欧盟则没有。受信息泄露影响的欧洲公司,如TK Maxx、Loyaltybuild、Stay Sure和CEC Bank,因而没有义务向其用户通告信息泄露事件。这种透明度的缺乏有可能限制受影响公司在有助于及时响应信息安全事件的监测方法上的投入动力。

2013欧洲刑警组织重大有组织威胁评估报告显示,“网络犯罪全球掘金已升至高达3万亿美元,比大麻、可卡因和海洛因三者相加的收益还高。”

为了了解在安全漏洞检测和响应上的差别,Tripwire组织参与者发起了一个线上调查以更全面地了解公司对信息安全漏洞的准备度。

参与调查者认为要检测出安全漏洞要花去他们多少时间。答案多种多样,但最令人不安的是37%的受访者说自己根本没有自信能够检测到信息安全漏洞。

这一结果并不新鲜。威瑞森2014数据泄露调查报告中就曾揭露过,数据泄露通常在攻击者成功渗透系统后的几秒或数分钟内就发生了。攻击者可在攻入系统后仅仅数分钟内就开始往外搬运数据。

与攻击者的快速相对应的是,往往要在泄露事件发生至少数周后才能检测到数据泄露。这给攻击者留下了足够的时间对获取到的客户资料为所欲为。

即使那些事实上已经发现的信息泄露事件中,也有很多并不是由公司自身发现的。实际上,威瑞森99%的案例研究里,受影响的公司都是被第三方告知的——执法机构或跟进支付卡欺诈报案的金融机构,有些案例中甚至是受信息泄露侵害的客户告知的。

威瑞森还发现,2011至2013年间,45%的零售业信息泄露事件是由于攻击者利用了公司PoS设备的不安全配置造成的。基于我们的网络广播调查中只有一半的人回复称自己有信心对自身PoS设备进行安全配置的事实,威瑞森的这一发现尤其令人忧虑。

显然,计算机罪犯们对盗取客户支付卡信息很感兴趣, 这很好地解释了我们今天看到的信息泄露案件的上升趋势。由此引发一个疑问:我们该怎样做才能保证公司不屈从于大范围支付卡失窃?

答案与合规有关。信息保护策略是为保证敏感信息不被侵害而生的。这种情况下,符合所谓的《支付卡行业数据安全标准》(PCI DSS),能有助于保护客户的支付卡信息。

诚然,各家公司在对合规的理解上各有不同。有些公司将合规视为复选框,仅仅为了通过安全审计好继续开展业务而实行安全控制。正如我之前在一篇博文中讨论的,这种态度或方法多半就是采取一种廉价的解决方案进行合规,以牺牲公司安全性的改善为代价。因此,以“复选框”形式进行信息安全合规的很多公司成为受大型安全事件影响的重灾区也就毫不奇怪了。

需要说明的是,一套全面的合规方法并不能阻止攻击者渗透进公司网络。相反,如不断增加的信息泄露事件所呈现的,攻击者始终能找到突破的方法是个不争的事实。PCI DSS所能做到的就是增加公司的检测率和缩短安全事件响应时间。

有能力从公司网络中快速检测和踢出攻击者可以使公司在一周内恢复正常业务。参考2013年塔吉特百货公司百万客户数据泄露事件导致该公司承担数百万美元赔款,迅速恢复业务不失为一个更好的结果。

如今的威胁局势使得所有公司努力达到持续符合PCI DSS规程成为必需。对于刚刚踏上合规之路的公司,可以从信息安全在线教育视频中学习更多知识,包括一些PCI3.0里面的新要求。

转自《安全牛》。关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 因地制宜发展新质生产力 7904117

- 2 中央经济工作会议在北京举行 7809369

- 3 联合国厕所不再提供擦手纸 7714275

- 4 乘冬而起 向雪而行 7617106

- 5 哈尔滨机场出租羽绒服 洗2次不再租 7520266

- 6 外交部:高市的态度完全没办法对话 7427620

- 7 网警:男子AI生成车展低俗视频被拘 7328152

- 8 华为重夺中国手机市场份额第一 7236185

- 9 外交部:日方没必要大惊小怪对号入座 7138826

- 10 卓越工程师培养有了新标准 7044848

HackerEye

HackerEye