429网络安全日:知道创宇发布一季度网站安全报告

第一章 网站被黑攻击统计

1、 全球网站被黑统计

2、 全球网站漏洞比例与分布

3、 我国网站遭受攻击类型分布

第二章 云安全态势统计

1、 云安全攻击手段统计

2、 云安全地域压力统计

3、 云安全行业压力统计

4、 云安全攻击来源统计

5、 云安全流量清洗统计

第三章 恶意网址统计

1、钓鱼欺诈类恶意网址统计

2、色情类恶意网址统计

3、博彩类恶意网址统计

第四章 安全漏洞播报

1、知道创宇漏洞社区能力

2、Seebug第一季度五大安全漏洞

第一章 网站被黑攻击统计

1、 全球网站被黑统计

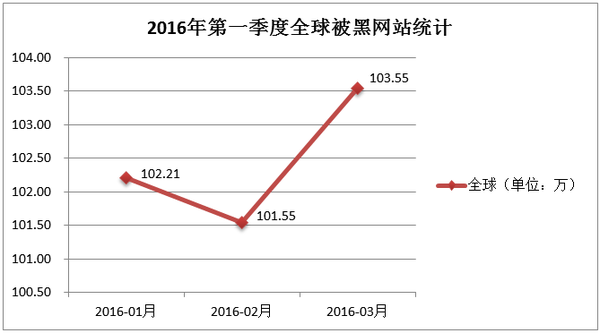

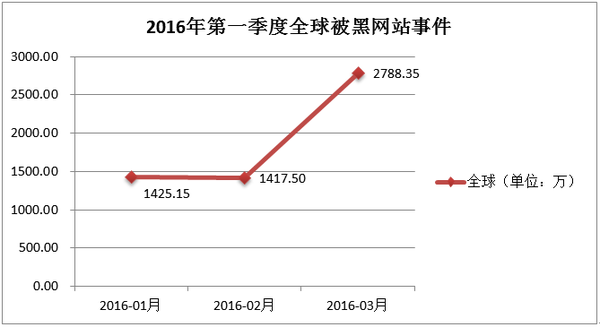

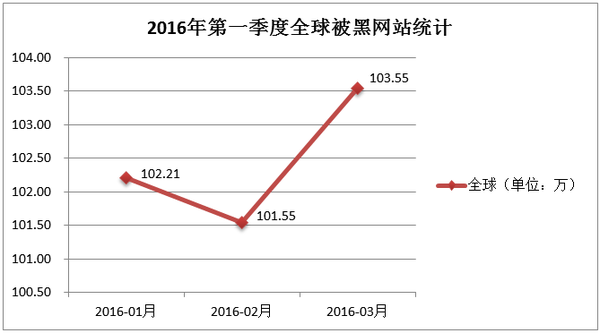

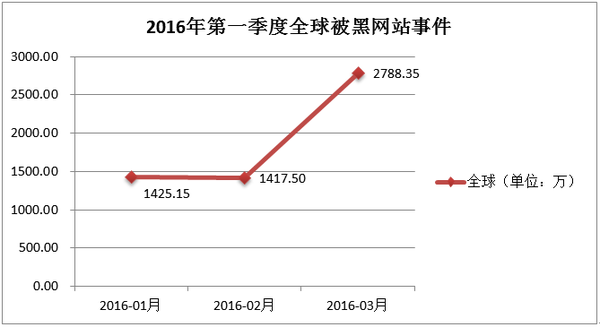

2016年第一季度,知道创宇共检测到全球网站被黑事件5630.99万次,其中1、2月趋于平缓,进入3月份有明显增涨,统计数据高达2788.35万次,全球受攻击压力成倍增长。这些被黑事件则分布于307.30万个被黑网站内。

2016年第一季度,知道创宇共检测到全球网站被黑事件5630.99万次,其中1、2月趋于平缓,进入3月份有明显增涨,统计数据高达2788.35万次,全球受攻击压力成倍增长。这些被黑事件则分布于307.30万个被黑网站内。

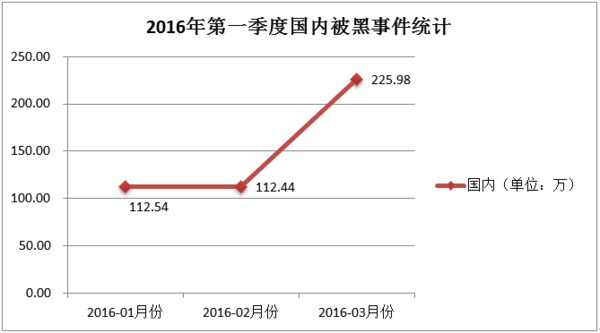

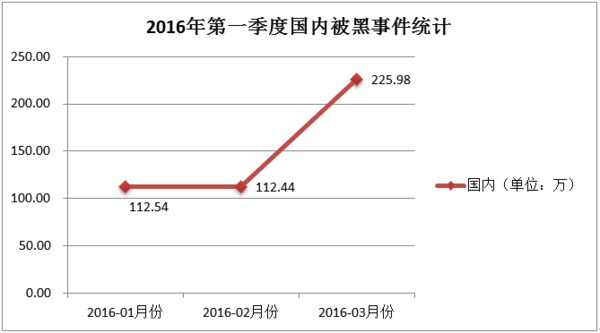

我国范围,知道创宇第一季共检测到被黑事件达450.97万次,这些被黑事件分布在43.25万个被黑网站内,表明我国整体约有10%的网站在第一季度有过被黑记录。同样,3月份以来被黑事件成倍增长,防御压力开始逐渐增大。

2、 全球网站漏洞比例与分布

我国范围,知道创宇第一季共检测到被黑事件达450.97万次,这些被黑事件分布在43.25万个被黑网站内,表明我国整体约有10%的网站在第一季度有过被黑记录。同样,3月份以来被黑事件成倍增长,防御压力开始逐渐增大。

2、 全球网站漏洞比例与分布

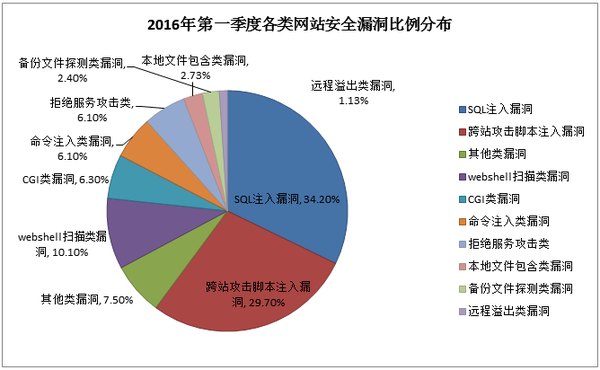

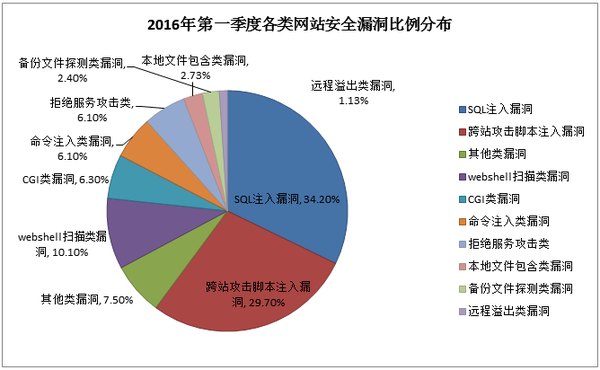

知道创宇对全球近20类共860万个常见网站进行安全检测显示,2016年一季度 SQL注入漏洞(34.20%)和跨站攻击脚本注入漏洞(29.7%)和为占比较高的网站安全漏洞,二者之和超过检测漏洞总和的一半,相比去年同期数据,两大最为常见网站漏洞占比均有所提升。

3、 我国网站遭受攻击指向分布

知道创宇对全球近20类共860万个常见网站进行安全检测显示,2016年一季度 SQL注入漏洞(34.20%)和跨站攻击脚本注入漏洞(29.7%)和为占比较高的网站安全漏洞,二者之和超过检测漏洞总和的一半,相比去年同期数据,两大最为常见网站漏洞占比均有所提升。

3、 我国网站遭受攻击指向分布

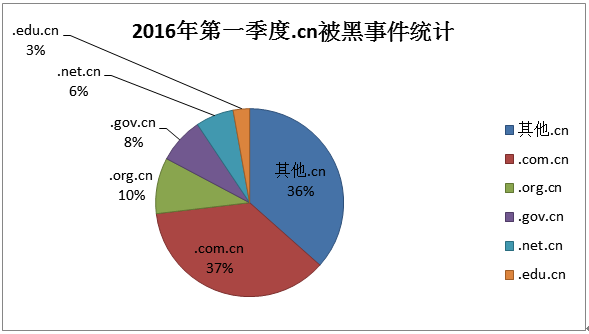

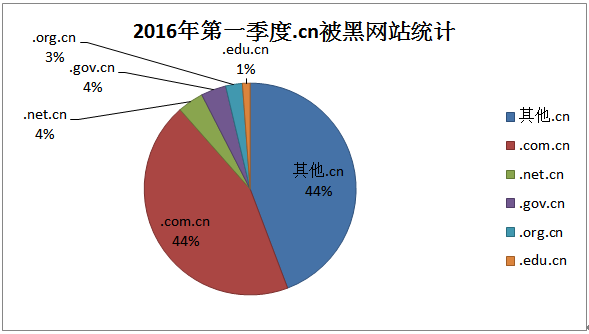

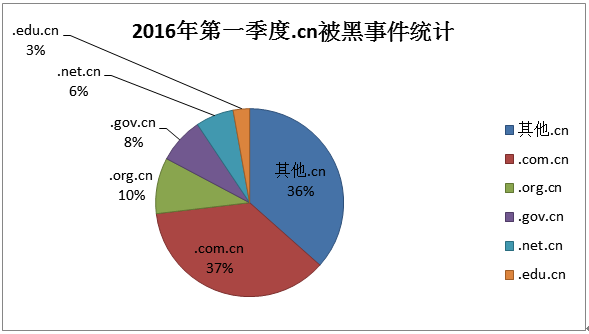

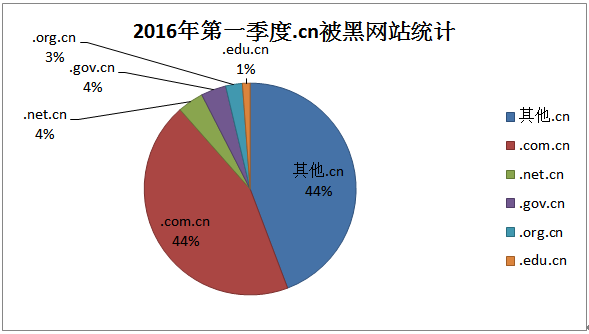

2016年第一季度总计共检测到1195.4万次.cn被黑事件,其中.com.cn相比过去整年受到了更多的黑客光顾,这表明商业机构将迎来更大的防御压力。此消彼长,第一季度.cn呈现下降趋势,但两者总体仍然达到4/5的占比。

而上述被黑事件则发生在57.7万个被黑网站上,对应比例未发现较大变化(注.此处的部分.cn网站服务器位于境外)。

第二章 知道创宇云安全平台态势统计

1、 云安全攻击手段统计

2016年第一季度总计共检测到1195.4万次.cn被黑事件,其中.com.cn相比过去整年受到了更多的黑客光顾,这表明商业机构将迎来更大的防御压力。此消彼长,第一季度.cn呈现下降趋势,但两者总体仍然达到4/5的占比。

而上述被黑事件则发生在57.7万个被黑网站上,对应比例未发现较大变化(注.此处的部分.cn网站服务器位于境外)。

第二章 知道创宇云安全平台态势统计

1、 云安全攻击手段统计

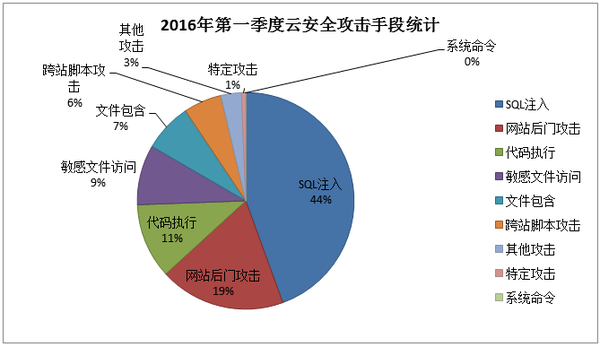

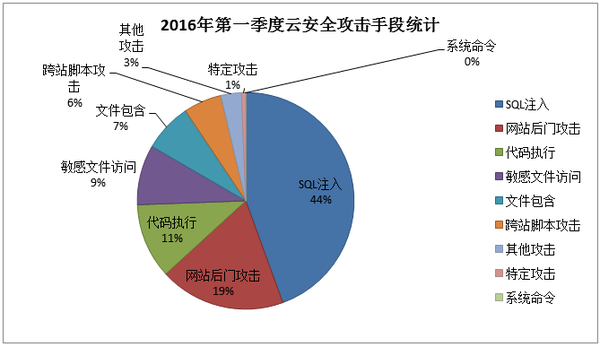

知道创宇云安全平台统计数据显示,2016年第一季度所防护86.7万网站总计遭受到了30916.9万次各类攻击,其中利用SQL注入方法最为常见,其次是网站后门攻击,代码执行攻击,文件包含攻击,跨站脚本攻击等。

2、 云安全地域压力统计

知道创宇云安全平台统计数据显示,2016年第一季度所防护86.7万网站总计遭受到了30916.9万次各类攻击,其中利用SQL注入方法最为常见,其次是网站后门攻击,代码执行攻击,文件包含攻击,跨站脚本攻击等。

2、 云安全地域压力统计

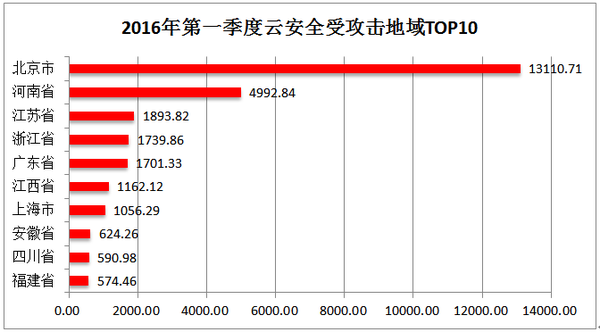

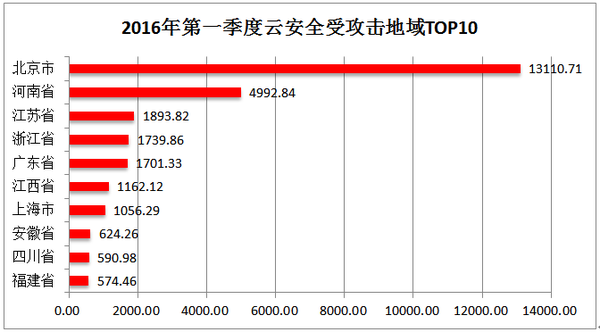

2016年第一季度,知道创宇云安全平台受攻击地域压力显示,32%的攻击行为仍瞄向首都北京,一方面北京是政治、经济、文化中心,另外3月份“两会”前后防御压力增涨明显;略显意外的是第二目标则由广东变成了河南,另外经济发展极为强势的华东各省受攻击频次占比仍然较大。

3、 云安全攻击来源统计

2016年第一季度,知道创宇云安全平台受攻击地域压力显示,32%的攻击行为仍瞄向首都北京,一方面北京是政治、经济、文化中心,另外3月份“两会”前后防御压力增涨明显;略显意外的是第二目标则由广东变成了河南,另外经济发展极为强势的华东各省受攻击频次占比仍然较大。

3、 云安全攻击来源统计

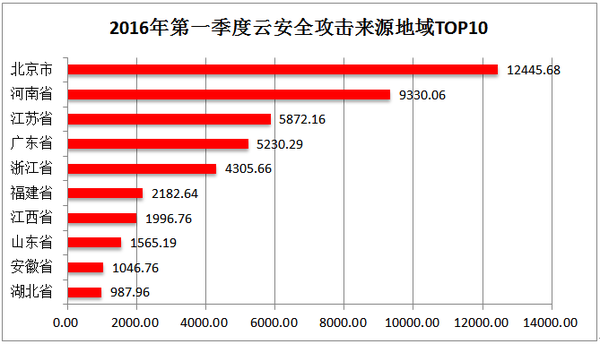

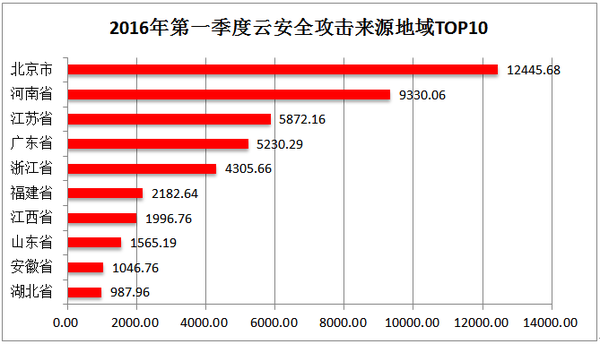

在知道创宇云安全平台所遭受到的30916.9万次各类攻击中,其中有约80%的攻击IP来自于我国境内,按地区排名同样是北京排在首位,其它是河南、江苏、广东等省。

4、 云安全行业压力统计

在知道创宇云安全平台所遭受到的30916.9万次各类攻击中,其中有约80%的攻击IP来自于我国境内,按地区排名同样是北京排在首位,其它是河南、江苏、广东等省。

4、 云安全行业压力统计

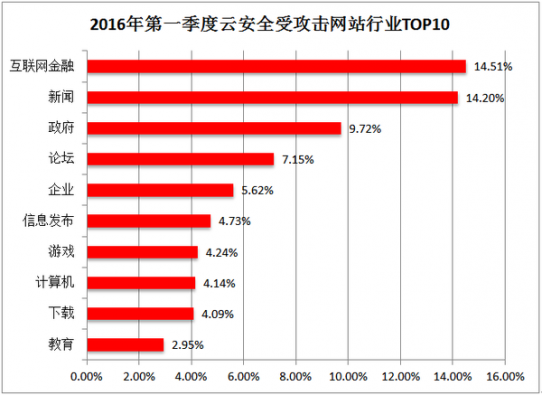

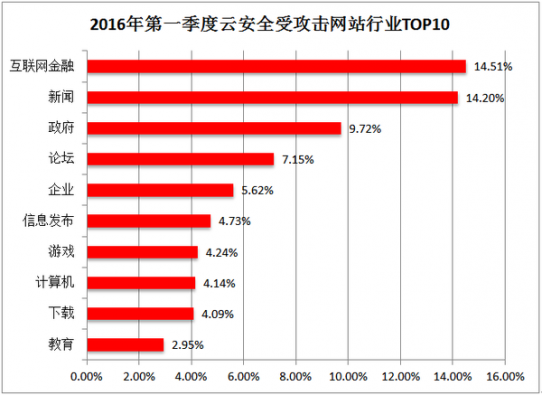

知道创宇云安全对旗下所防御86.7万网站统计得出,互联网金融类、新闻类、以及政府类网站遭受攻击压力持续不减,仍然占据前三,分别为整体占比的14.51%、14.2%、9.72%。值得注意的是,其中互联网金融行业首次赶超新闻行业成为主要受攻击群体。

5、 安全云流量清洗统计

知道创宇云安全对旗下所防御86.7万网站统计得出,互联网金融类、新闻类、以及政府类网站遭受攻击压力持续不减,仍然占据前三,分别为整体占比的14.51%、14.2%、9.72%。值得注意的是,其中互联网金融行业首次赶超新闻行业成为主要受攻击群体。

5、 安全云流量清洗统计

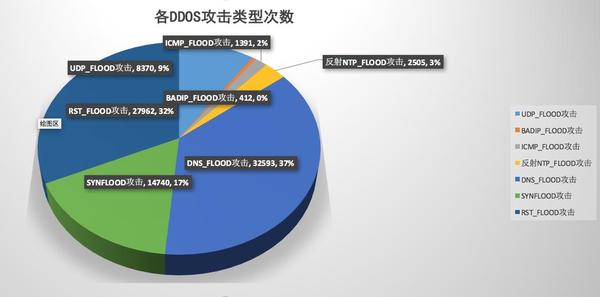

2016年第一季度,知道创宇云安全平台全国高防机房共防护清洗934172GB恶意攻击流量,其中农历年年底恶意攻击流量达到高点,春节期间则有明显下落,进入3月份恶意攻击流量再次攀升。

2016年第一季度,知道创宇云安全平台全国高防机房共防护清洗934172GB恶意攻击流量,其中农历年年底恶意攻击流量达到高点,春节期间则有明显下落,进入3月份恶意攻击流量再次攀升。

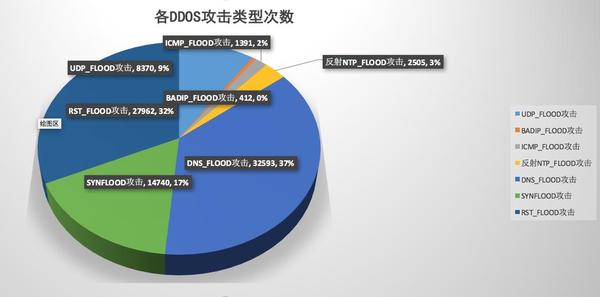

在各类型恶意攻击中,UDPFLOOD、SYN FLOOD攻击方式占据绝大多数,云安全平台于第一季度分别抵御过403Gbps峰值UDP FLOOD攻击,及365Gbps峰值SYN FLOOD攻击。

进一步调取云安全平台数据显示,第一季度某一时间点,还出现过大规模DNS FLOOD攻击,每秒查询量近2亿,伴随流量攻击峰值达到246Gbps,攻击对象为某电商网站。

第三章 恶意网址统计

1、 钓鱼欺诈类恶意网址统计

在各类型恶意攻击中,UDPFLOOD、SYN FLOOD攻击方式占据绝大多数,云安全平台于第一季度分别抵御过403Gbps峰值UDP FLOOD攻击,及365Gbps峰值SYN FLOOD攻击。

进一步调取云安全平台数据显示,第一季度某一时间点,还出现过大规模DNS FLOOD攻击,每秒查询量近2亿,伴随流量攻击峰值达到246Gbps,攻击对象为某电商网站。

第三章 恶意网址统计

1、 钓鱼欺诈类恶意网址统计

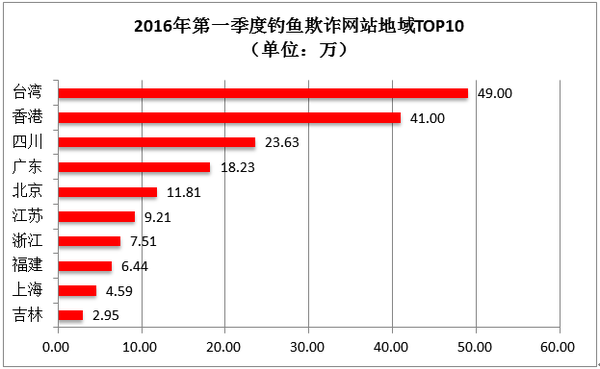

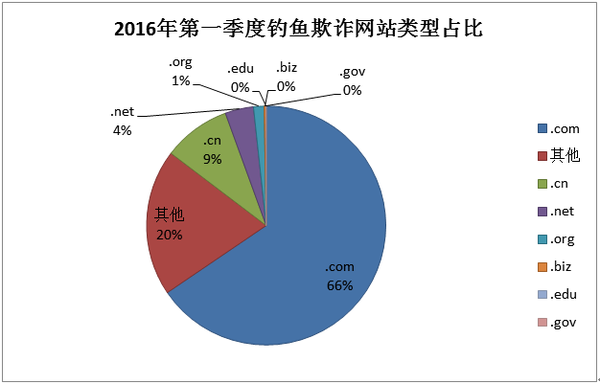

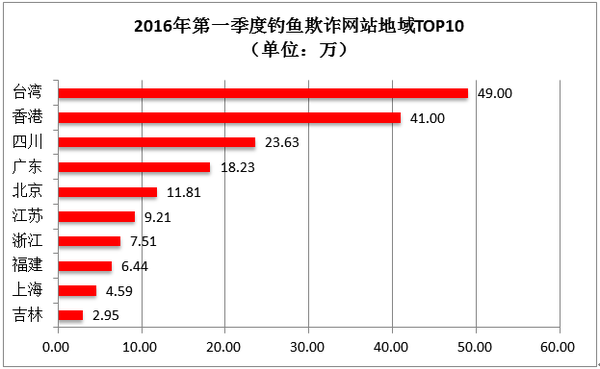

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计1843702个钓鱼欺诈类网址,其中台湾地区同比持续增涨,香港地区仍紧随其后,大陆各省增量则有放缓趋势。

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计1843702个钓鱼欺诈类网址,其中台湾地区同比持续增涨,香港地区仍紧随其后,大陆各省增量则有放缓趋势。

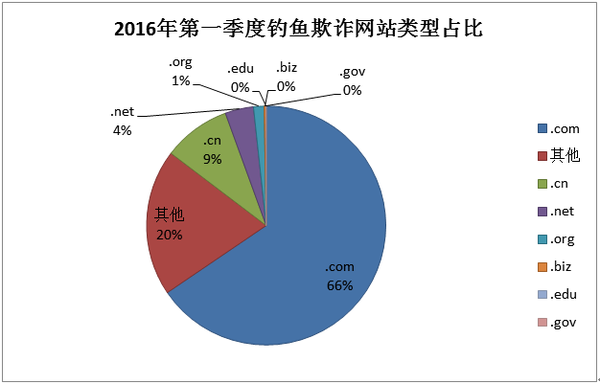

数据分析显示,诈骗分子更喜欢选择.com类网站实施欺诈,该域名后缀选择比例有较大幅度增涨。

2、色情类恶意网址统计

数据分析显示,诈骗分子更喜欢选择.com类网站实施欺诈,该域名后缀选择比例有较大幅度增涨。

2、色情类恶意网址统计

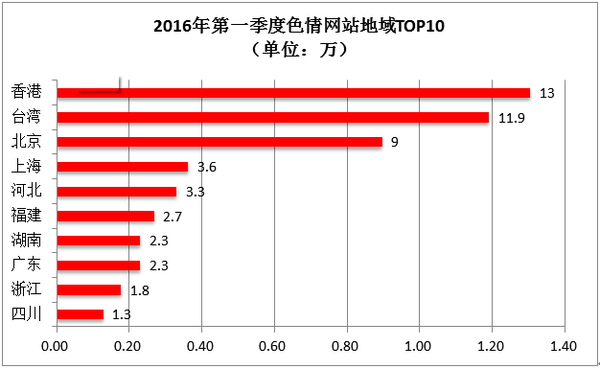

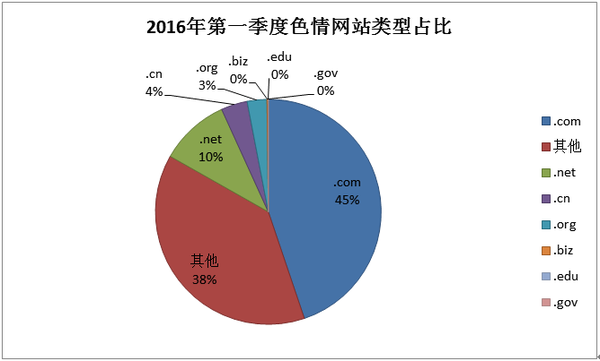

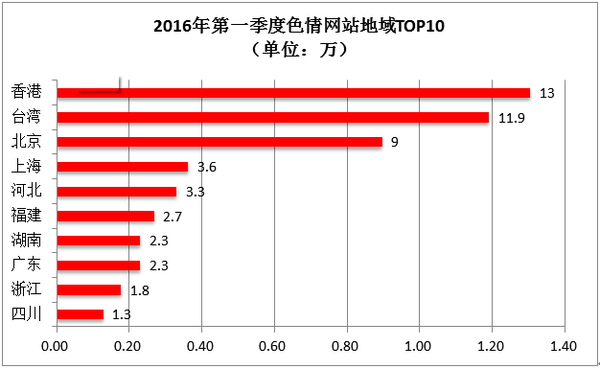

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计587020个色情类网站,总量数据显然,香港、台湾地区仍然排名前列,增涨幅度基本与去年同期持平。

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计587020个色情类网站,总量数据显然,香港、台湾地区仍然排名前列,增涨幅度基本与去年同期持平。

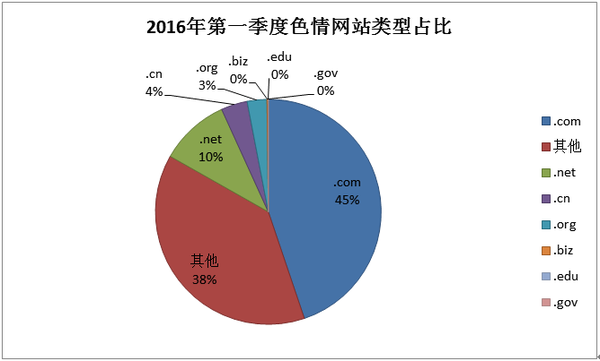

在这些色情网站中,.com、.net网站占比仍然超过50%,基本变化不大,.cn网站则有小幅增涨。

3、 博彩类恶意网址统计

在这些色情网站中,.com、.net网站占比仍然超过50%,基本变化不大,.cn网站则有小幅增涨。

3、 博彩类恶意网址统计

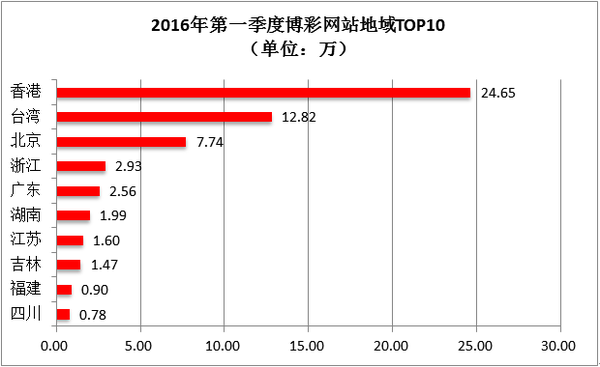

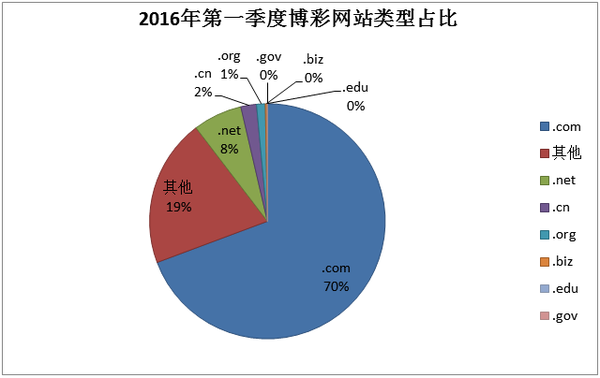

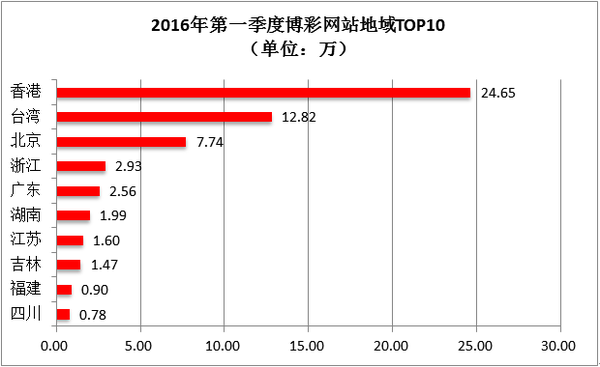

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计661776个博彩类网站,其中香港、台湾地区仍然排名前列,相比去年同期有一定增涨。

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计661776个博彩类网站,其中香港、台湾地区仍然排名前列,相比去年同期有一定增涨。

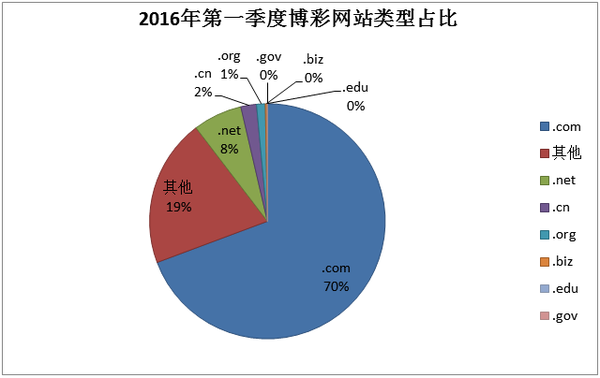

在这些博彩网站中,.com、.net仍然占据绝大多数,变化幅度基本与去年同期持平。

第四章 安全漏洞播报

1、知道创宇漏洞社区能力

知道创宇漏洞社区由追求干货有趣的黑客大会KCon、极具生命力的权威漏洞平台Seebug、网络空间搜索引擎ZoomEye三者组成,简称KSZ。知道创宇基于漏洞社区可提供鲜活及时的漏洞情报速递服务。

知道创宇404技术团队时刻跟进国际最新漏洞,并且拥有自主的漏洞挖掘能力,同时基于Seebug漏洞社区的运营,无数白帽子也在积极的参与漏洞提交,利用这样大范围覆盖的漏洞获取,以及基于网络空间搜索引擎ZoomEye的全网感知准确定位漏洞影响面积的能力,可为企业、团体提供国际领先的优质安全漏洞情报服务。

漏洞情报服务,包含了速递服务和靶标服务,为用户提供漏洞态势感知能力,包括漏洞状况和受漏洞影响的网站或服务器分布状况。速递服务讲究的是迅速与准确,第一时间窗口内掌握漏洞的态势;漏洞靶标服务更侧重于漏洞的深度发掘,与安全人员的能力培养。

2、Seebug第一季度五大安全漏洞

(1)FortiGate OS(飞塔系统) 4.0-5.0.7 SSH 后门

漏洞地址:https://www.seebug.org/vuldb/ssvid-90378

在线检测:https://www.seebug.org/monster/?vul_id=90378

漏洞简介:北京时间 2016 年 1 月 12 日凌晨四点钟,国外安全研究员在 twitter 上爆料 FortiGate 防火墙存在一个后门,攻击者可以通过这个后门直接获取防火墙控制权限。

这一后门被爆广泛存在于FortiGate 防火墙FortiOS 4.0-5.0.7系统之中,FortiGate于2005年推出FortiOS 3.0,2009年推出FortiOS 4.0,这也几乎代表着所有FortiGate 防火墙都存有这一后门。

ZoomEye 探测结果:漏洞一经爆出,知道创宇漏洞情报团队第一时间利用ZoomEye 网络空间搜索引擎测绘了全球FortiGate 防火墙分布情况,发现全球有约 6.5 万个 FortiGate 防火墙,其中使用该品牌防火墙最多的国家分别为美国(13633)、印度(7833)、中国(3957)、日本(2937)、韩国(2790)。

(2)Rails Dynamic Render 远程命令执行漏洞(CVE-2016-0752)

漏洞地址:https://www.seebug.org/vuldb/ssvid-90633

漏洞简介: Ruby On Rails 渲染组件在动态寻找模板时未限制搜索路径,导致特定应用情景下用户能够直接控制渲染的模板文件路径,进一步导致系统信息泄露,更加可怕的是配合特定模版内容可直接执行系统命令。

ZoomEye 探测结果:ZoomEye 网络空间搜索引擎显示,全球大约有12万个使用了Rails的站点可能受到该漏洞的影响。

(3)MVPower CCTV Cameras 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90754

漏洞简介:国外网站 PenTestPartners 于2016年2月10日在其博客上公开了一篇关于如何攻陷摄像头设备的文章,里面以MVPower的一款设备作为例子,公开了其设备中存在的“默认的Web管理接口登录账号”,“Web管理接口登录绕过”,“内置未授权访问Shell”和一个潜在的“恶意隐私数据收集”问题。

ZoomEye 探测结果: 从ZoomEye 网络空间搜索引擎上搜索设备指纹“JAWS/1.0”,从搜索的结果来看,约存在7000个潜在受影响目标。

(4)Apache Jetspeed CVE-2016-0710 & CVE-2016-0709 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90922

https://www.seebug.org/vuldb/ssvid-90920

漏洞简介: Apache Jetspeed 连爆两个漏洞,目录穿越漏洞、用户管理 REST API 未授权访问漏洞,分别为CVE-2016-0709、CVE-2016-0710。

CVE-2016-0710 涉及用户管理 REST API 未授权访问,攻击者可以通过调用 REST API 来管理系统用户,包括创建、编辑、删除、提升权限等操作。

CVE-2016-0709 涉及 Jetspeed 后台 Portal Site Manger 在处理 imp ort ZIP 文件时目录穿越的漏洞,攻击者在拥有管理员权限账号的情况下,通过该漏洞可以上传任意文件导致 Getshell,最终导致远程命令执行。

(5)Jenkins 低权限用户 API 服务调用 可致远程命令执行

漏洞地址:https://www.seebug.org/vuldb/ssvid-90813

漏洞简介:国外网站 Contrast Security 于2016年2月24日在公开了Jenkins修复的一个可通过低权限用户调用 API 服务致使的命令执行漏洞详情。通过低权限用户构造一个恶意的 XML 文档发送至服务端接口,使服务端解析时调用 API 执行外部命令。

ZoomEye 探测结果:从ZoomEye 网络空间搜索引擎上搜索设备指纹“Jenkins”,从搜索的结果来看,约存在20000个潜在受到影响的目标。

注.以上报告数据来自于知道创宇监控预警中心、知道创宇云安全在线交易SaaS防御平台、安全联盟、知道创宇漏洞社区。

在这些博彩网站中,.com、.net仍然占据绝大多数,变化幅度基本与去年同期持平。

第四章 安全漏洞播报

1、知道创宇漏洞社区能力

知道创宇漏洞社区由追求干货有趣的黑客大会KCon、极具生命力的权威漏洞平台Seebug、网络空间搜索引擎ZoomEye三者组成,简称KSZ。知道创宇基于漏洞社区可提供鲜活及时的漏洞情报速递服务。

知道创宇404技术团队时刻跟进国际最新漏洞,并且拥有自主的漏洞挖掘能力,同时基于Seebug漏洞社区的运营,无数白帽子也在积极的参与漏洞提交,利用这样大范围覆盖的漏洞获取,以及基于网络空间搜索引擎ZoomEye的全网感知准确定位漏洞影响面积的能力,可为企业、团体提供国际领先的优质安全漏洞情报服务。

漏洞情报服务,包含了速递服务和靶标服务,为用户提供漏洞态势感知能力,包括漏洞状况和受漏洞影响的网站或服务器分布状况。速递服务讲究的是迅速与准确,第一时间窗口内掌握漏洞的态势;漏洞靶标服务更侧重于漏洞的深度发掘,与安全人员的能力培养。

2、Seebug第一季度五大安全漏洞

(1)FortiGate OS(飞塔系统) 4.0-5.0.7 SSH 后门

漏洞地址:https://www.seebug.org/vuldb/ssvid-90378

在线检测:https://www.seebug.org/monster/?vul_id=90378

漏洞简介:北京时间 2016 年 1 月 12 日凌晨四点钟,国外安全研究员在 twitter 上爆料 FortiGate 防火墙存在一个后门,攻击者可以通过这个后门直接获取防火墙控制权限。

这一后门被爆广泛存在于FortiGate 防火墙FortiOS 4.0-5.0.7系统之中,FortiGate于2005年推出FortiOS 3.0,2009年推出FortiOS 4.0,这也几乎代表着所有FortiGate 防火墙都存有这一后门。

ZoomEye 探测结果:漏洞一经爆出,知道创宇漏洞情报团队第一时间利用ZoomEye 网络空间搜索引擎测绘了全球FortiGate 防火墙分布情况,发现全球有约 6.5 万个 FortiGate 防火墙,其中使用该品牌防火墙最多的国家分别为美国(13633)、印度(7833)、中国(3957)、日本(2937)、韩国(2790)。

(2)Rails Dynamic Render 远程命令执行漏洞(CVE-2016-0752)

漏洞地址:https://www.seebug.org/vuldb/ssvid-90633

漏洞简介: Ruby On Rails 渲染组件在动态寻找模板时未限制搜索路径,导致特定应用情景下用户能够直接控制渲染的模板文件路径,进一步导致系统信息泄露,更加可怕的是配合特定模版内容可直接执行系统命令。

ZoomEye 探测结果:ZoomEye 网络空间搜索引擎显示,全球大约有12万个使用了Rails的站点可能受到该漏洞的影响。

(3)MVPower CCTV Cameras 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90754

漏洞简介:国外网站 PenTestPartners 于2016年2月10日在其博客上公开了一篇关于如何攻陷摄像头设备的文章,里面以MVPower的一款设备作为例子,公开了其设备中存在的“默认的Web管理接口登录账号”,“Web管理接口登录绕过”,“内置未授权访问Shell”和一个潜在的“恶意隐私数据收集”问题。

ZoomEye 探测结果: 从ZoomEye 网络空间搜索引擎上搜索设备指纹“JAWS/1.0”,从搜索的结果来看,约存在7000个潜在受影响目标。

(4)Apache Jetspeed CVE-2016-0710 & CVE-2016-0709 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90922

https://www.seebug.org/vuldb/ssvid-90920

漏洞简介: Apache Jetspeed 连爆两个漏洞,目录穿越漏洞、用户管理 REST API 未授权访问漏洞,分别为CVE-2016-0709、CVE-2016-0710。

CVE-2016-0710 涉及用户管理 REST API 未授权访问,攻击者可以通过调用 REST API 来管理系统用户,包括创建、编辑、删除、提升权限等操作。

CVE-2016-0709 涉及 Jetspeed 后台 Portal Site Manger 在处理 imp ort ZIP 文件时目录穿越的漏洞,攻击者在拥有管理员权限账号的情况下,通过该漏洞可以上传任意文件导致 Getshell,最终导致远程命令执行。

(5)Jenkins 低权限用户 API 服务调用 可致远程命令执行

漏洞地址:https://www.seebug.org/vuldb/ssvid-90813

漏洞简介:国外网站 Contrast Security 于2016年2月24日在公开了Jenkins修复的一个可通过低权限用户调用 API 服务致使的命令执行漏洞详情。通过低权限用户构造一个恶意的 XML 文档发送至服务端接口,使服务端解析时调用 API 执行外部命令。

ZoomEye 探测结果:从ZoomEye 网络空间搜索引擎上搜索设备指纹“Jenkins”,从搜索的结果来看,约存在20000个潜在受到影响的目标。

注.以上报告数据来自于知道创宇监控预警中心、知道创宇云安全在线交易SaaS防御平台、安全联盟、知道创宇漏洞社区。

2016年第一季度,知道创宇共检测到全球网站被黑事件5630.99万次,其中1、2月趋于平缓,进入3月份有明显增涨,统计数据高达2788.35万次,全球受攻击压力成倍增长。这些被黑事件则分布于307.30万个被黑网站内。

2016年第一季度,知道创宇共检测到全球网站被黑事件5630.99万次,其中1、2月趋于平缓,进入3月份有明显增涨,统计数据高达2788.35万次,全球受攻击压力成倍增长。这些被黑事件则分布于307.30万个被黑网站内。

我国范围,知道创宇第一季共检测到被黑事件达450.97万次,这些被黑事件分布在43.25万个被黑网站内,表明我国整体约有10%的网站在第一季度有过被黑记录。同样,3月份以来被黑事件成倍增长,防御压力开始逐渐增大。

2、 全球网站漏洞比例与分布

我国范围,知道创宇第一季共检测到被黑事件达450.97万次,这些被黑事件分布在43.25万个被黑网站内,表明我国整体约有10%的网站在第一季度有过被黑记录。同样,3月份以来被黑事件成倍增长,防御压力开始逐渐增大。

2、 全球网站漏洞比例与分布

知道创宇对全球近20类共860万个常见网站进行安全检测显示,2016年一季度 SQL注入漏洞(34.20%)和跨站攻击脚本注入漏洞(29.7%)和为占比较高的网站安全漏洞,二者之和超过检测漏洞总和的一半,相比去年同期数据,两大最为常见网站漏洞占比均有所提升。

3、 我国网站遭受攻击指向分布

知道创宇对全球近20类共860万个常见网站进行安全检测显示,2016年一季度 SQL注入漏洞(34.20%)和跨站攻击脚本注入漏洞(29.7%)和为占比较高的网站安全漏洞,二者之和超过检测漏洞总和的一半,相比去年同期数据,两大最为常见网站漏洞占比均有所提升。

3、 我国网站遭受攻击指向分布

2016年第一季度总计共检测到1195.4万次.cn被黑事件,其中.com.cn相比过去整年受到了更多的黑客光顾,这表明商业机构将迎来更大的防御压力。此消彼长,第一季度.cn呈现下降趋势,但两者总体仍然达到4/5的占比。

而上述被黑事件则发生在57.7万个被黑网站上,对应比例未发现较大变化(注.此处的部分.cn网站服务器位于境外)。

第二章 知道创宇云安全平台态势统计

1、 云安全攻击手段统计

2016年第一季度总计共检测到1195.4万次.cn被黑事件,其中.com.cn相比过去整年受到了更多的黑客光顾,这表明商业机构将迎来更大的防御压力。此消彼长,第一季度.cn呈现下降趋势,但两者总体仍然达到4/5的占比。

而上述被黑事件则发生在57.7万个被黑网站上,对应比例未发现较大变化(注.此处的部分.cn网站服务器位于境外)。

第二章 知道创宇云安全平台态势统计

1、 云安全攻击手段统计

知道创宇云安全平台统计数据显示,2016年第一季度所防护86.7万网站总计遭受到了30916.9万次各类攻击,其中利用SQL注入方法最为常见,其次是网站后门攻击,代码执行攻击,文件包含攻击,跨站脚本攻击等。

2、 云安全地域压力统计

知道创宇云安全平台统计数据显示,2016年第一季度所防护86.7万网站总计遭受到了30916.9万次各类攻击,其中利用SQL注入方法最为常见,其次是网站后门攻击,代码执行攻击,文件包含攻击,跨站脚本攻击等。

2、 云安全地域压力统计

2016年第一季度,知道创宇云安全平台受攻击地域压力显示,32%的攻击行为仍瞄向首都北京,一方面北京是政治、经济、文化中心,另外3月份“两会”前后防御压力增涨明显;略显意外的是第二目标则由广东变成了河南,另外经济发展极为强势的华东各省受攻击频次占比仍然较大。

3、 云安全攻击来源统计

2016年第一季度,知道创宇云安全平台受攻击地域压力显示,32%的攻击行为仍瞄向首都北京,一方面北京是政治、经济、文化中心,另外3月份“两会”前后防御压力增涨明显;略显意外的是第二目标则由广东变成了河南,另外经济发展极为强势的华东各省受攻击频次占比仍然较大。

3、 云安全攻击来源统计

在知道创宇云安全平台所遭受到的30916.9万次各类攻击中,其中有约80%的攻击IP来自于我国境内,按地区排名同样是北京排在首位,其它是河南、江苏、广东等省。

4、 云安全行业压力统计

在知道创宇云安全平台所遭受到的30916.9万次各类攻击中,其中有约80%的攻击IP来自于我国境内,按地区排名同样是北京排在首位,其它是河南、江苏、广东等省。

4、 云安全行业压力统计

知道创宇云安全对旗下所防御86.7万网站统计得出,互联网金融类、新闻类、以及政府类网站遭受攻击压力持续不减,仍然占据前三,分别为整体占比的14.51%、14.2%、9.72%。值得注意的是,其中互联网金融行业首次赶超新闻行业成为主要受攻击群体。

5、 安全云流量清洗统计

知道创宇云安全对旗下所防御86.7万网站统计得出,互联网金融类、新闻类、以及政府类网站遭受攻击压力持续不减,仍然占据前三,分别为整体占比的14.51%、14.2%、9.72%。值得注意的是,其中互联网金融行业首次赶超新闻行业成为主要受攻击群体。

5、 安全云流量清洗统计

2016年第一季度,知道创宇云安全平台全国高防机房共防护清洗934172GB恶意攻击流量,其中农历年年底恶意攻击流量达到高点,春节期间则有明显下落,进入3月份恶意攻击流量再次攀升。

2016年第一季度,知道创宇云安全平台全国高防机房共防护清洗934172GB恶意攻击流量,其中农历年年底恶意攻击流量达到高点,春节期间则有明显下落,进入3月份恶意攻击流量再次攀升。

在各类型恶意攻击中,UDPFLOOD、SYN FLOOD攻击方式占据绝大多数,云安全平台于第一季度分别抵御过403Gbps峰值UDP FLOOD攻击,及365Gbps峰值SYN FLOOD攻击。

进一步调取云安全平台数据显示,第一季度某一时间点,还出现过大规模DNS FLOOD攻击,每秒查询量近2亿,伴随流量攻击峰值达到246Gbps,攻击对象为某电商网站。

第三章 恶意网址统计

1、 钓鱼欺诈类恶意网址统计

在各类型恶意攻击中,UDPFLOOD、SYN FLOOD攻击方式占据绝大多数,云安全平台于第一季度分别抵御过403Gbps峰值UDP FLOOD攻击,及365Gbps峰值SYN FLOOD攻击。

进一步调取云安全平台数据显示,第一季度某一时间点,还出现过大规模DNS FLOOD攻击,每秒查询量近2亿,伴随流量攻击峰值达到246Gbps,攻击对象为某电商网站。

第三章 恶意网址统计

1、 钓鱼欺诈类恶意网址统计

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计1843702个钓鱼欺诈类网址,其中台湾地区同比持续增涨,香港地区仍紧随其后,大陆各省增量则有放缓趋势。

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计1843702个钓鱼欺诈类网址,其中台湾地区同比持续增涨,香港地区仍紧随其后,大陆各省增量则有放缓趋势。

数据分析显示,诈骗分子更喜欢选择.com类网站实施欺诈,该域名后缀选择比例有较大幅度增涨。

2、色情类恶意网址统计

数据分析显示,诈骗分子更喜欢选择.com类网站实施欺诈,该域名后缀选择比例有较大幅度增涨。

2、色情类恶意网址统计

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计587020个色情类网站,总量数据显然,香港、台湾地区仍然排名前列,增涨幅度基本与去年同期持平。

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计587020个色情类网站,总量数据显然,香港、台湾地区仍然排名前列,增涨幅度基本与去年同期持平。

在这些色情网站中,.com、.net网站占比仍然超过50%,基本变化不大,.cn网站则有小幅增涨。

3、 博彩类恶意网址统计

在这些色情网站中,.com、.net网站占比仍然超过50%,基本变化不大,.cn网站则有小幅增涨。

3、 博彩类恶意网址统计

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计661776个博彩类网站,其中香港、台湾地区仍然排名前列,相比去年同期有一定增涨。

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计661776个博彩类网站,其中香港、台湾地区仍然排名前列,相比去年同期有一定增涨。

在这些博彩网站中,.com、.net仍然占据绝大多数,变化幅度基本与去年同期持平。

第四章 安全漏洞播报

1、知道创宇漏洞社区能力

知道创宇漏洞社区由追求干货有趣的黑客大会KCon、极具生命力的权威漏洞平台Seebug、网络空间搜索引擎ZoomEye三者组成,简称KSZ。知道创宇基于漏洞社区可提供鲜活及时的漏洞情报速递服务。

知道创宇404技术团队时刻跟进国际最新漏洞,并且拥有自主的漏洞挖掘能力,同时基于Seebug漏洞社区的运营,无数白帽子也在积极的参与漏洞提交,利用这样大范围覆盖的漏洞获取,以及基于网络空间搜索引擎ZoomEye的全网感知准确定位漏洞影响面积的能力,可为企业、团体提供国际领先的优质安全漏洞情报服务。

漏洞情报服务,包含了速递服务和靶标服务,为用户提供漏洞态势感知能力,包括漏洞状况和受漏洞影响的网站或服务器分布状况。速递服务讲究的是迅速与准确,第一时间窗口内掌握漏洞的态势;漏洞靶标服务更侧重于漏洞的深度发掘,与安全人员的能力培养。

2、Seebug第一季度五大安全漏洞

(1)FortiGate OS(飞塔系统) 4.0-5.0.7 SSH 后门

漏洞地址:https://www.seebug.org/vuldb/ssvid-90378

在线检测:https://www.seebug.org/monster/?vul_id=90378

漏洞简介:北京时间 2016 年 1 月 12 日凌晨四点钟,国外安全研究员在 twitter 上爆料 FortiGate 防火墙存在一个后门,攻击者可以通过这个后门直接获取防火墙控制权限。

这一后门被爆广泛存在于FortiGate 防火墙FortiOS 4.0-5.0.7系统之中,FortiGate于2005年推出FortiOS 3.0,2009年推出FortiOS 4.0,这也几乎代表着所有FortiGate 防火墙都存有这一后门。

ZoomEye 探测结果:漏洞一经爆出,知道创宇漏洞情报团队第一时间利用ZoomEye 网络空间搜索引擎测绘了全球FortiGate 防火墙分布情况,发现全球有约 6.5 万个 FortiGate 防火墙,其中使用该品牌防火墙最多的国家分别为美国(13633)、印度(7833)、中国(3957)、日本(2937)、韩国(2790)。

(2)Rails Dynamic Render 远程命令执行漏洞(CVE-2016-0752)

漏洞地址:https://www.seebug.org/vuldb/ssvid-90633

漏洞简介: Ruby On Rails 渲染组件在动态寻找模板时未限制搜索路径,导致特定应用情景下用户能够直接控制渲染的模板文件路径,进一步导致系统信息泄露,更加可怕的是配合特定模版内容可直接执行系统命令。

ZoomEye 探测结果:ZoomEye 网络空间搜索引擎显示,全球大约有12万个使用了Rails的站点可能受到该漏洞的影响。

(3)MVPower CCTV Cameras 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90754

漏洞简介:国外网站 PenTestPartners 于2016年2月10日在其博客上公开了一篇关于如何攻陷摄像头设备的文章,里面以MVPower的一款设备作为例子,公开了其设备中存在的“默认的Web管理接口登录账号”,“Web管理接口登录绕过”,“内置未授权访问Shell”和一个潜在的“恶意隐私数据收集”问题。

ZoomEye 探测结果: 从ZoomEye 网络空间搜索引擎上搜索设备指纹“JAWS/1.0”,从搜索的结果来看,约存在7000个潜在受影响目标。

(4)Apache Jetspeed CVE-2016-0710 & CVE-2016-0709 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90922

https://www.seebug.org/vuldb/ssvid-90920

漏洞简介: Apache Jetspeed 连爆两个漏洞,目录穿越漏洞、用户管理 REST API 未授权访问漏洞,分别为CVE-2016-0709、CVE-2016-0710。

CVE-2016-0710 涉及用户管理 REST API 未授权访问,攻击者可以通过调用 REST API 来管理系统用户,包括创建、编辑、删除、提升权限等操作。

CVE-2016-0709 涉及 Jetspeed 后台 Portal Site Manger 在处理 imp ort ZIP 文件时目录穿越的漏洞,攻击者在拥有管理员权限账号的情况下,通过该漏洞可以上传任意文件导致 Getshell,最终导致远程命令执行。

(5)Jenkins 低权限用户 API 服务调用 可致远程命令执行

漏洞地址:https://www.seebug.org/vuldb/ssvid-90813

漏洞简介:国外网站 Contrast Security 于2016年2月24日在公开了Jenkins修复的一个可通过低权限用户调用 API 服务致使的命令执行漏洞详情。通过低权限用户构造一个恶意的 XML 文档发送至服务端接口,使服务端解析时调用 API 执行外部命令。

ZoomEye 探测结果:从ZoomEye 网络空间搜索引擎上搜索设备指纹“Jenkins”,从搜索的结果来看,约存在20000个潜在受到影响的目标。

注.以上报告数据来自于知道创宇监控预警中心、知道创宇云安全在线交易SaaS防御平台、安全联盟、知道创宇漏洞社区。

在这些博彩网站中,.com、.net仍然占据绝大多数,变化幅度基本与去年同期持平。

第四章 安全漏洞播报

1、知道创宇漏洞社区能力

知道创宇漏洞社区由追求干货有趣的黑客大会KCon、极具生命力的权威漏洞平台Seebug、网络空间搜索引擎ZoomEye三者组成,简称KSZ。知道创宇基于漏洞社区可提供鲜活及时的漏洞情报速递服务。

知道创宇404技术团队时刻跟进国际最新漏洞,并且拥有自主的漏洞挖掘能力,同时基于Seebug漏洞社区的运营,无数白帽子也在积极的参与漏洞提交,利用这样大范围覆盖的漏洞获取,以及基于网络空间搜索引擎ZoomEye的全网感知准确定位漏洞影响面积的能力,可为企业、团体提供国际领先的优质安全漏洞情报服务。

漏洞情报服务,包含了速递服务和靶标服务,为用户提供漏洞态势感知能力,包括漏洞状况和受漏洞影响的网站或服务器分布状况。速递服务讲究的是迅速与准确,第一时间窗口内掌握漏洞的态势;漏洞靶标服务更侧重于漏洞的深度发掘,与安全人员的能力培养。

2、Seebug第一季度五大安全漏洞

(1)FortiGate OS(飞塔系统) 4.0-5.0.7 SSH 后门

漏洞地址:https://www.seebug.org/vuldb/ssvid-90378

在线检测:https://www.seebug.org/monster/?vul_id=90378

漏洞简介:北京时间 2016 年 1 月 12 日凌晨四点钟,国外安全研究员在 twitter 上爆料 FortiGate 防火墙存在一个后门,攻击者可以通过这个后门直接获取防火墙控制权限。

这一后门被爆广泛存在于FortiGate 防火墙FortiOS 4.0-5.0.7系统之中,FortiGate于2005年推出FortiOS 3.0,2009年推出FortiOS 4.0,这也几乎代表着所有FortiGate 防火墙都存有这一后门。

ZoomEye 探测结果:漏洞一经爆出,知道创宇漏洞情报团队第一时间利用ZoomEye 网络空间搜索引擎测绘了全球FortiGate 防火墙分布情况,发现全球有约 6.5 万个 FortiGate 防火墙,其中使用该品牌防火墙最多的国家分别为美国(13633)、印度(7833)、中国(3957)、日本(2937)、韩国(2790)。

(2)Rails Dynamic Render 远程命令执行漏洞(CVE-2016-0752)

漏洞地址:https://www.seebug.org/vuldb/ssvid-90633

漏洞简介: Ruby On Rails 渲染组件在动态寻找模板时未限制搜索路径,导致特定应用情景下用户能够直接控制渲染的模板文件路径,进一步导致系统信息泄露,更加可怕的是配合特定模版内容可直接执行系统命令。

ZoomEye 探测结果:ZoomEye 网络空间搜索引擎显示,全球大约有12万个使用了Rails的站点可能受到该漏洞的影响。

(3)MVPower CCTV Cameras 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90754

漏洞简介:国外网站 PenTestPartners 于2016年2月10日在其博客上公开了一篇关于如何攻陷摄像头设备的文章,里面以MVPower的一款设备作为例子,公开了其设备中存在的“默认的Web管理接口登录账号”,“Web管理接口登录绕过”,“内置未授权访问Shell”和一个潜在的“恶意隐私数据收集”问题。

ZoomEye 探测结果: 从ZoomEye 网络空间搜索引擎上搜索设备指纹“JAWS/1.0”,从搜索的结果来看,约存在7000个潜在受影响目标。

(4)Apache Jetspeed CVE-2016-0710 & CVE-2016-0709 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90922

https://www.seebug.org/vuldb/ssvid-90920

漏洞简介: Apache Jetspeed 连爆两个漏洞,目录穿越漏洞、用户管理 REST API 未授权访问漏洞,分别为CVE-2016-0709、CVE-2016-0710。

CVE-2016-0710 涉及用户管理 REST API 未授权访问,攻击者可以通过调用 REST API 来管理系统用户,包括创建、编辑、删除、提升权限等操作。

CVE-2016-0709 涉及 Jetspeed 后台 Portal Site Manger 在处理 imp ort ZIP 文件时目录穿越的漏洞,攻击者在拥有管理员权限账号的情况下,通过该漏洞可以上传任意文件导致 Getshell,最终导致远程命令执行。

(5)Jenkins 低权限用户 API 服务调用 可致远程命令执行

漏洞地址:https://www.seebug.org/vuldb/ssvid-90813

漏洞简介:国外网站 Contrast Security 于2016年2月24日在公开了Jenkins修复的一个可通过低权限用户调用 API 服务致使的命令执行漏洞详情。通过低权限用户构造一个恶意的 XML 文档发送至服务端接口,使服务端解析时调用 API 执行外部命令。

ZoomEye 探测结果:从ZoomEye 网络空间搜索引擎上搜索设备指纹“Jenkins”,从搜索的结果来看,约存在20000个潜在受到影响的目标。

注.以上报告数据来自于知道创宇监控预警中心、知道创宇云安全在线交易SaaS防御平台、安全联盟、知道创宇漏洞社区。关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 逐梦苍穹 习近平引领航天强国建设 4964698

- 2 神十八发射取得圆满成功 4936506

- 3 职高女孩逆袭成双一流大学研究生 4880201

- 4 解码首季经济成绩单 4762150

- 5 14岁男孩离家出走 一夜骑了60公里 4647582

- 6 夫妻养2.8万只鸡 为省人工自己捡蛋 4574266

- 7 神十八点火瞬间航天员齐刷刷敬礼 4430896

- 8 中方回应布林肯涉华言论 4336770

- 9 深圳部分区域将取消限购不实 4248663

- 10 奶凶奶凶的交警姐姐找到了 4123349

![何丹彤 大小盆友节日快乐哦[耶]](https://imgs.knowsafe.com:8087/img/aideep/2022/1/9/1cf144738ac1181894447824a15c7a14.jpg?w=250)

知道创宇

知道创宇