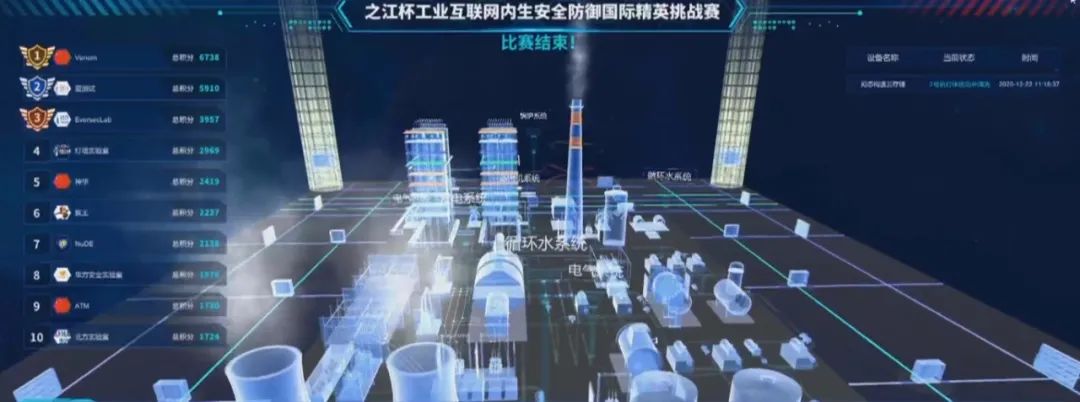

之江杯-WriteUp

恭喜Venom在此次挑战赛中获得第一名的好成绩!

给各位大佬递茶

下面一起来看看WriteUp~

CTF

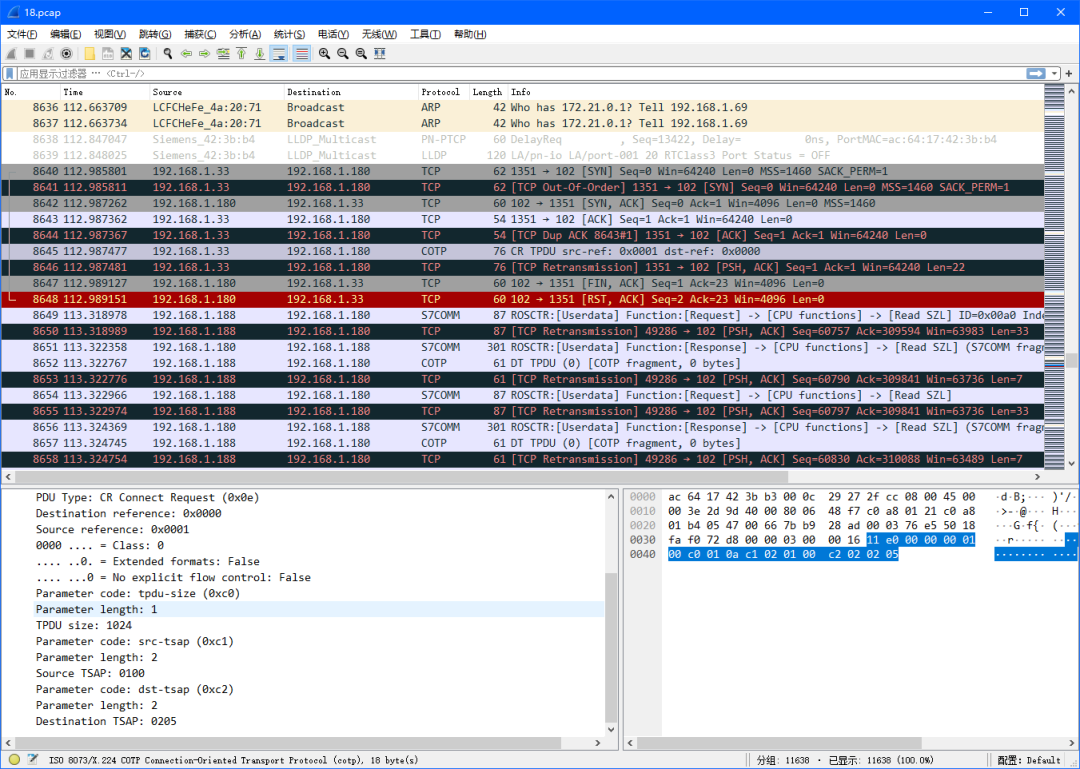

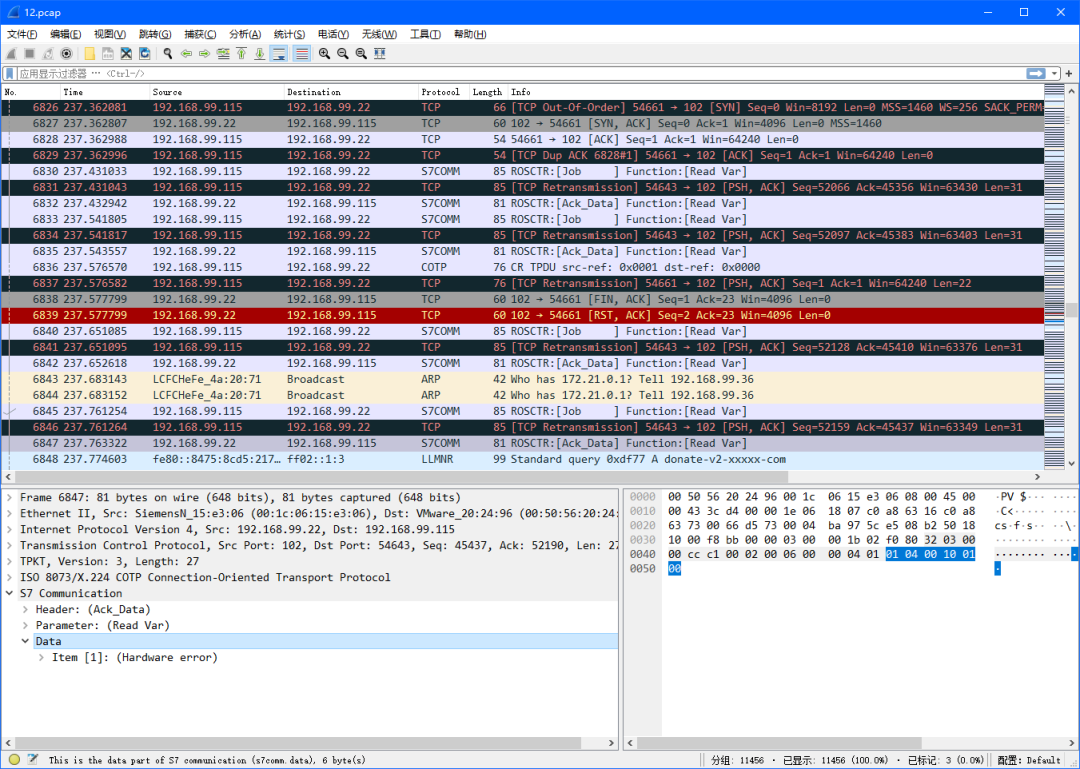

S7Comm 攻击协议分析

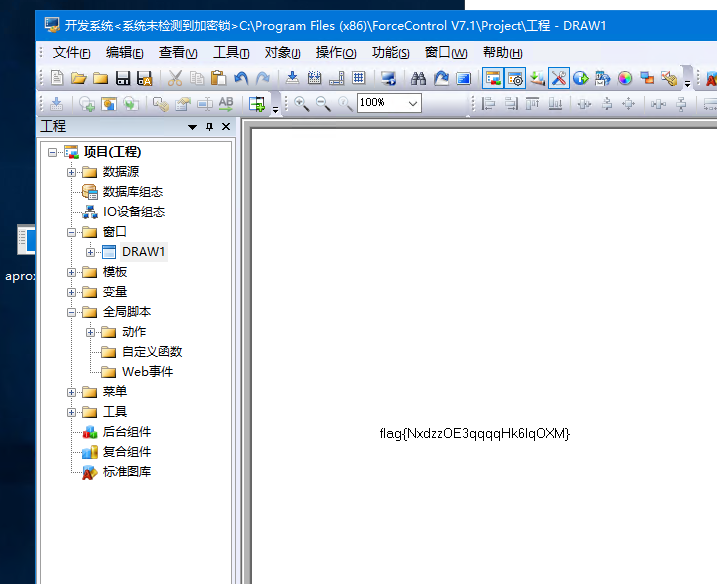

可得flag

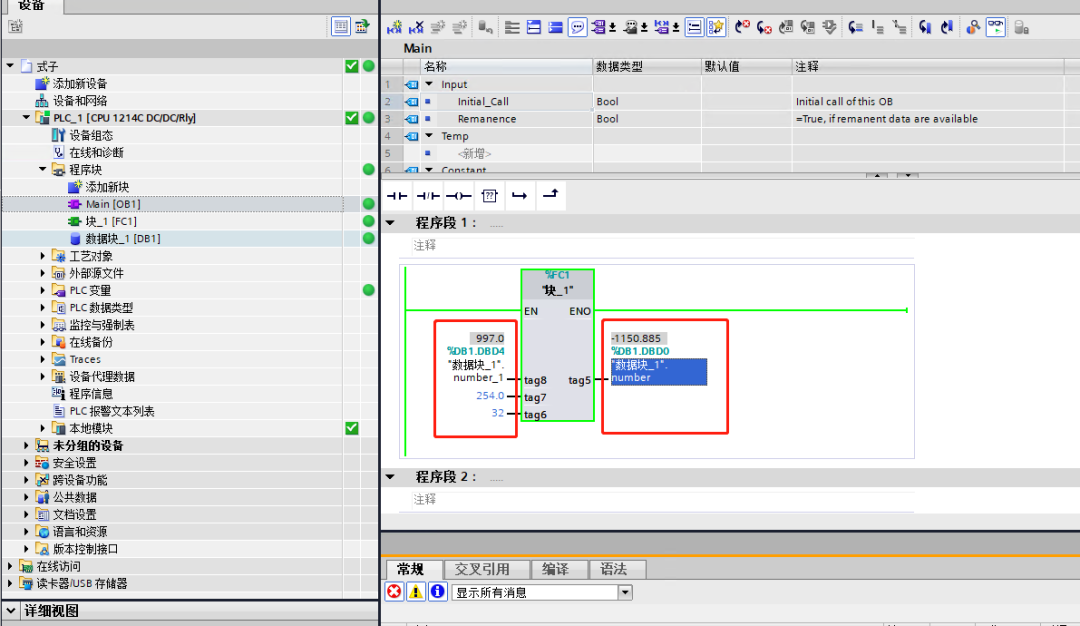

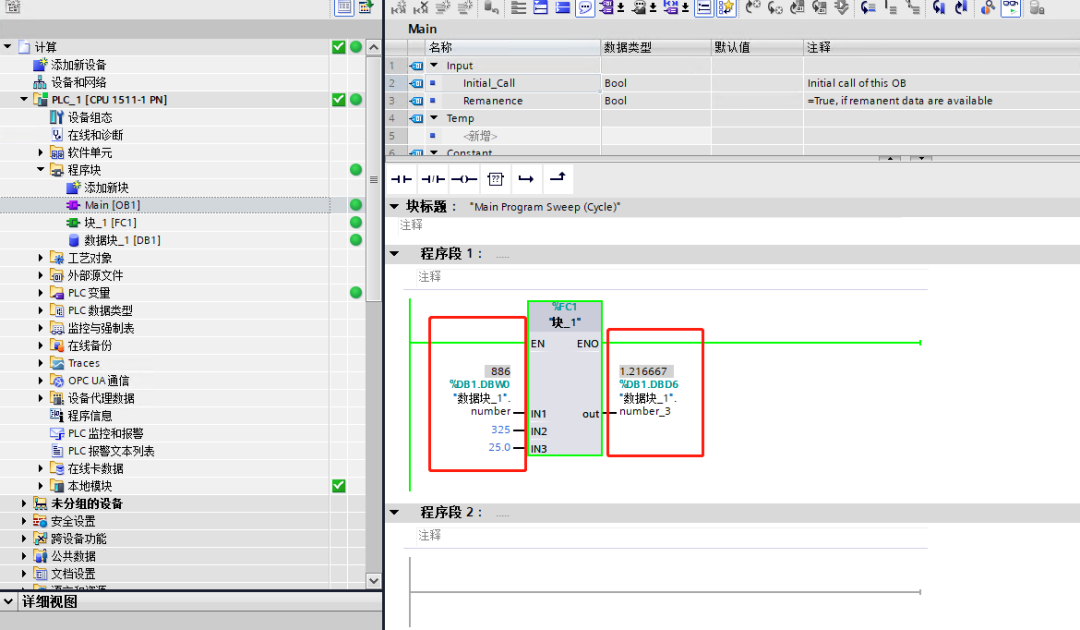

梯形图2

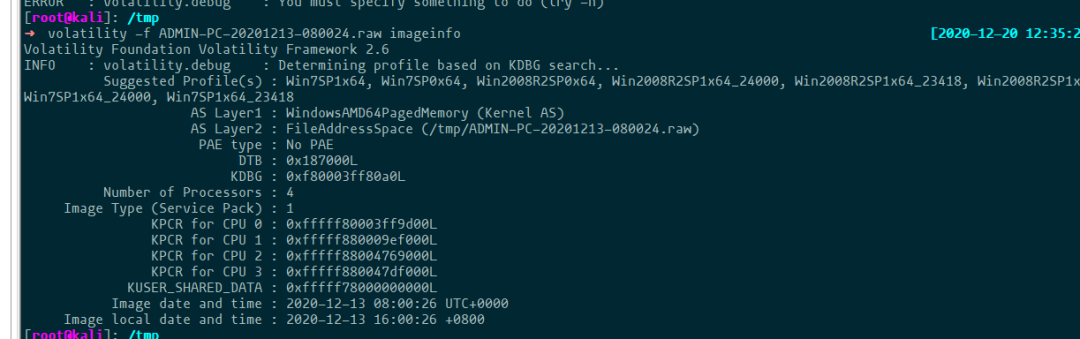

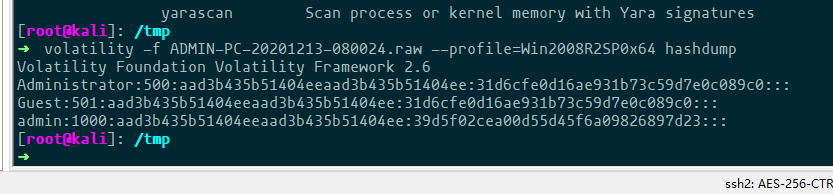

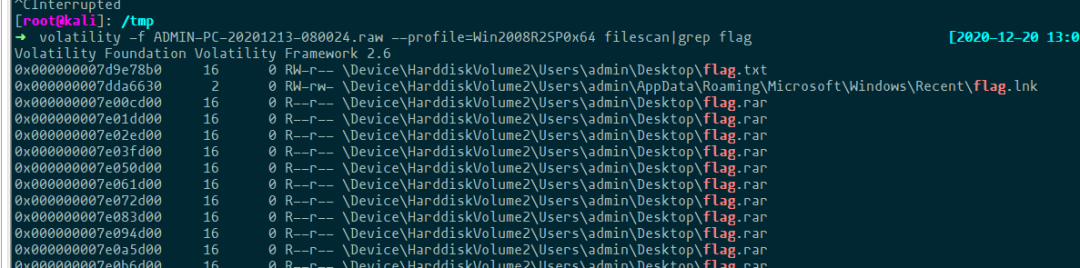

内存取证分析

密码为空

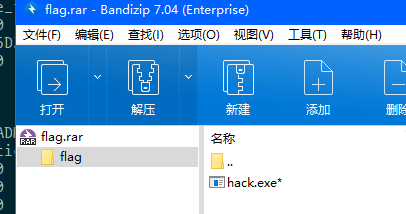

发现有个notepad的进程。打开了flag。txt,还有个flag.rar

提取两个文件。发现flag。txt是加密的。压缩包也是加密的

附件直接string可得flag

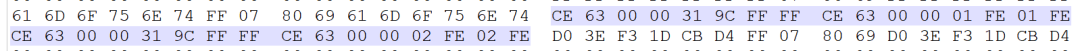

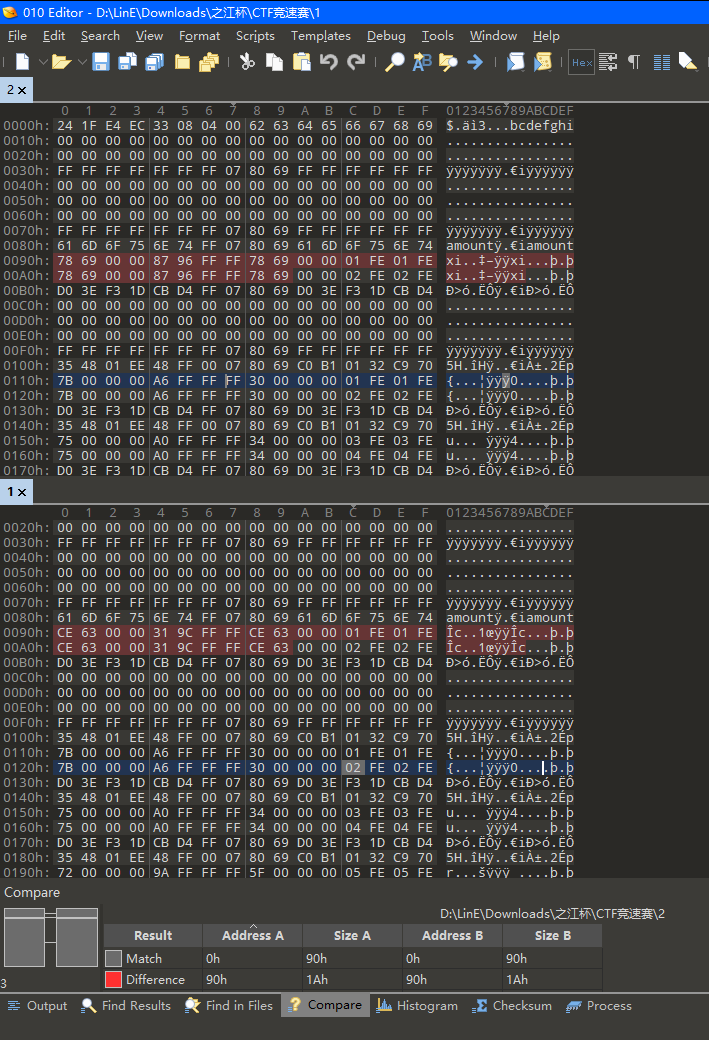

IC卡分析

两个文件不同的点

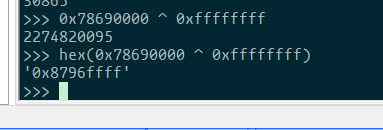

金额是两个字节存储,按4字节为一组,前俩字节是数据,后俩字节是校验,校验方式为异或

比如0x7896 ^ 0x0000

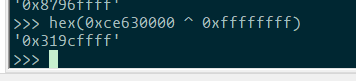

后续的数据如下

7B 00 00 00 A6 FF FF FF 30 00 00 00

75 00 00 00 A0 FF FF FF 34 00 00 00

72 00 00 00 9A FF FF FF 5F 00 00 00

31 00 00 00 96 FF FF FF 6B 00 00 00

65 00 00 00 A0 FF FF FF 6D 00 00 00

79 00 00 00 A0 FF FF FF 73 00 00 00

69 00 00 00 8C FF FF FF 74 00 00 00

65 00 00 00 8D FF FF FF 7D 00 00 00

4字节一组。类似7B 00 00 00直接取值,即为0x7b,类似A6 FF FF FF的进行ff异或,即为0xa6^0xff

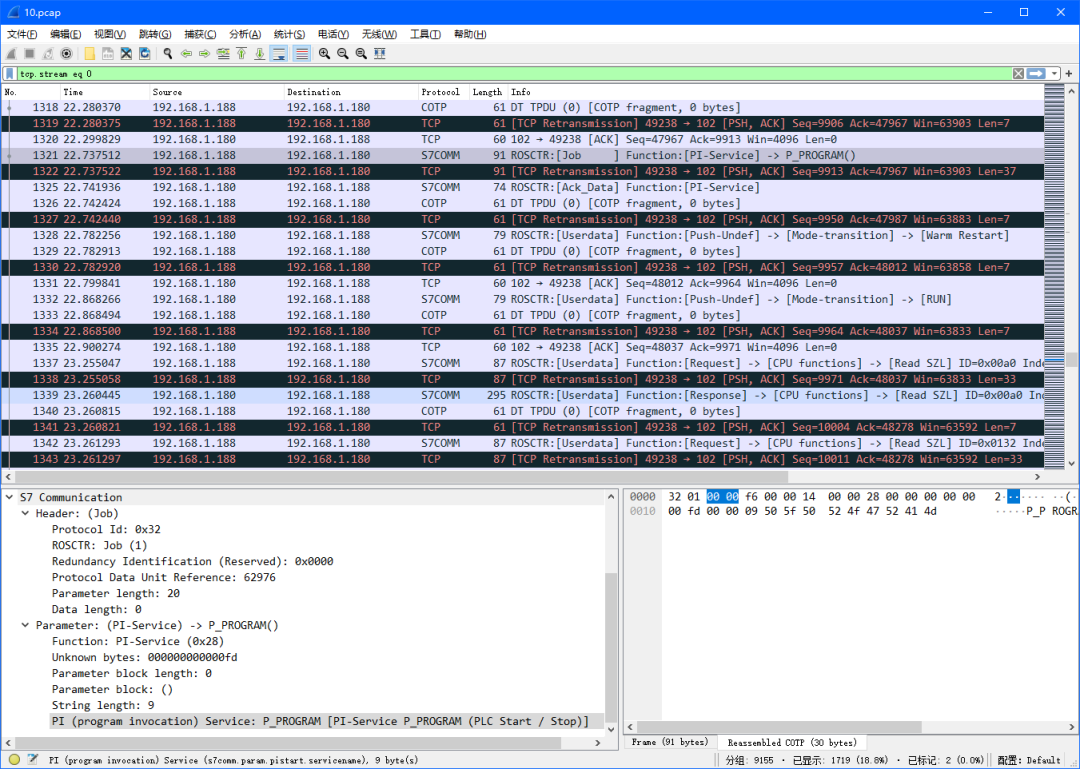

上位机通讯异常分析

S7协议恶意攻击分析

有个发到PLC的STOP包

异常的流量分析

strings 时发现有张图片,打开可得flag

梯形图分析1

工控组态分析

力控直接加载项目

modbus

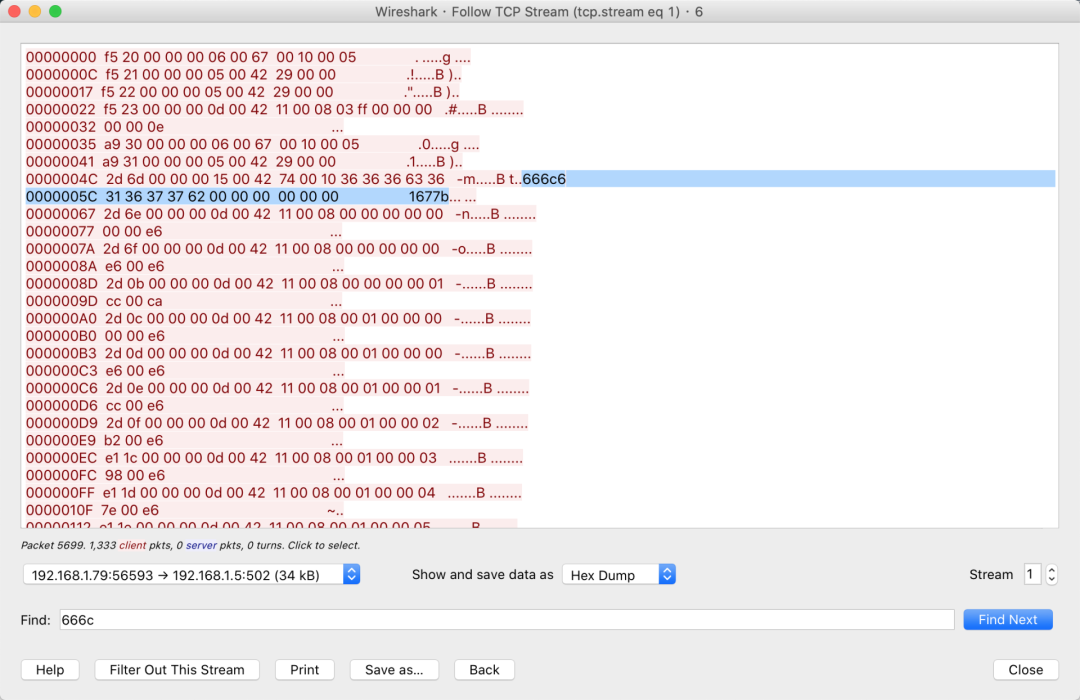

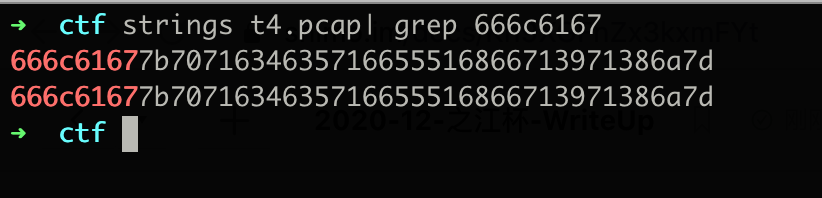

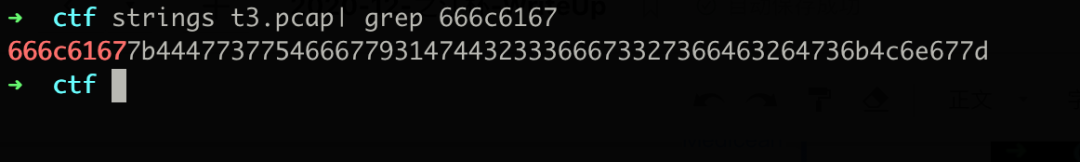

tcp.stream eq 1

317772337d

1wr3}

666c61677b => flag{

3138676854 => 18ghT

317772337d => 1wr3}

注册表分析

工控现场的恶意扫描

简单Modbus协议分析

病毒文件恢复

https://lesuobingdu.360.cn/

上传信息直接在线解密

异常的工程文件

结束

招新小广告

ChaMd5 Venom 招收大佬入圈

新成立组IOT+工控+样本分析 长期招新

欢迎联系admin@chamd5.org

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 从“水之道”感悟“国之交” 7904556

- 2 日方挑衅中国收割民意非常危险 7808119

- 3 泰国总理:做好一切准备维护国家主权 7712997

- 4 全国冰雪季玩法大盘点 7618662

- 5 日本记者街头采访找不到中国游客 7521281

- 6 周星驰《鹿鼎记》重映首日票房仅18万 7425514

- 7 净网:网民造谣汽车造成8杀被查处 7332712

- 8 原国务委员王丙乾逝世 7233637

- 9 退学北大考上清华小伙被欠家教费 7141347

- 10 流感自救抓住“黄金48小时” 7041028

Chamd5安全团队

Chamd5安全团队