微软、思科等企业源代码被黑客在线售卖,打包价100万美元

1 月 12 日,一个名叫 SolarLeaks 网站启动了,该网站表示正在出售微软、思科、FireEye 和 SolarWinds 的源代码以及相关数据。这几家公司的产品源代码均被标上了不同的价格,从 5 万到 60 万不等,全部打包售卖的价格为 100 万美元,并且不支持议价。

SolarLeaks 网站声称以 60 万美元的价格出售微软 2.6G 大小的源代码和存储库。

微软曾于 1 月 3 日在其博客上发布消息,表示在其内部环境中检测到 SolarWinds Orion 平台供应链攻击期间下载的恶意可执行文件。微软表示,黑客设法提升了微软内部网络里的访问权限,因而可以访问少量内部帐户,并利用这些帐户访问了微软的源代码库。微软还强调被访问的帐户只有查看权限,声称黑客没有对代码或工程系统进行任何更改,想以此淡化对公司的影响:

“微软采用一种内部开源(inner source)方法,采用开源软件开发最佳实践,有类似的开源文化,使源代码在微软内部可见。这意味着我们并不依赖源代码的保密性来确保产品的安全性,而我们的威胁模型假定攻击者对源代码有了解。因此查看源代码并不意味着风险随之提高。”

但是这次的黑客行动明显打了微软的脸:并不是微软所讲的“只有访问权限,没什么大不了的”,黑客不仅查看了代码,而且还打包下载了相关代码和数据。

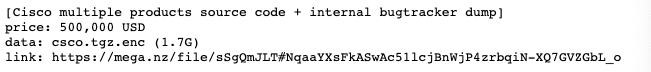

此外,黑客还声称要以 50 万美元出售思科的多种产品源代码,甚至包括思科内部的错误分析工具。

思科随后表示他们知道 SolarLeaks 网站,但没有发现相关证据表明攻击者窃取了他们的源代码,也没有证据表示客户数据被盗。

同时泄漏的还有美国顶级安全公司 FireEye 的红队渗透工具,叫价最为便宜,只要 5 万美元。

FireEye 曾在去年 12 月 8 日发布通告称一个由国家赞助的高度复杂的 APT 组织偷走了他们的红队渗透工具。红队渗透工具是一种网络武器库,能够复制全球最复杂的黑客攻击方法,而且大多数工具都被保存在由 FireEye 密切监控的数字保险库当中。有网安人士表示,黑客可以利用 FireEye 的工具,以合理的方式大肆入侵各类高风险、高知名度目标。

FireEye 创始人凯文·曼迪亚(Kevin Mandia)还曾在上个月发文说:“虽然攻击者能够访问我们的某些内部系统,但是在我们的调查中,没有发现证据表明攻击者从主要系统中窃取了数据。”

打鹰的被鹰啄了眼,此次攻击对这个顶级安全公司来说堪称奇耻大辱,凯文·曼迪亚也只能“佩服”黑客的技术太过厉害了:“根据我 25 年的网络安全经验和对事件的响应,我得出的结论是,我们目睹了一个拥有一流进攻能力的国家的袭击。这次攻击与多年来我们应对的成千上万起事件不同。攻击者量身定制了其世界一流的功能,专门针对和攻击 FireEye。他们在操作安全方面接受过严格的培训,并有纪律和专注地执行。他们秘密采取行动,使用对抗安全工具和法医检查的方法。他们使用了我们或我们的合作伙伴过去从未见过的新颖技术组合。”

最后 SolarLeaks 网站还说,只要花费 100 万美元就可以打包买到所有数据,而且不支持议价,“免得浪费我们的时间”。

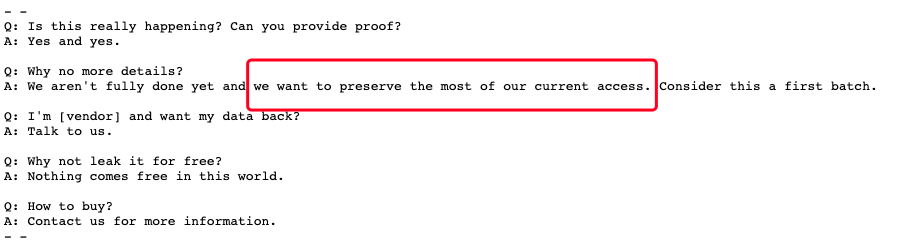

他们还表示未来将分批出售被盗的数据并发布更多信息,没有全部透露是因为目前他们还需要保留大部分访问权限。

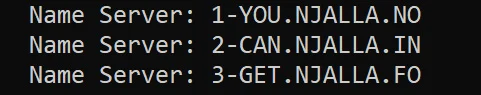

有研究人员发现"SolarLeaks"网站才刚注册,使用的域名注册商是 NJALLA。NJALLA 曾被俄罗斯黑客组织 Fancy Bear 和 Cozy Bear 使用过。

在查看 Solarleaks [。] net 的 WHOIS 记录时,分配的名称服务器还会返回“你无法获得任何信息”这样的语句,以嘲笑研究人员。

网络安全公司 Rendition Infosec 的总裁杰克·威廉姆斯 (Jake Williams) 表示,此次交易倾向于具有商业价值的数据,而不是从政府机构窃取的情报,可能表明这是一个真实的黑客组织。

对于黑客组织的具体信息,美国 FBI、NSA 都认为来自俄罗斯。因为 JetBrains 的三位创始人 Sergey Dmitriev、Eugene Belyaev 及 Valentin Kipiatkov 来自俄罗斯,所以上周美国调查机构还怀疑黑客攻击是通过 JetBrains 旗下的 TeamCity(CI/CD 服务器)产品,想对 JetBrains 发起调查。JetBrains 的产品也的确应用广泛,全美财富 100 强公司中有 79 家是 JetBrains 的客户,有 30 万家企业的开发人员在使用 JetBrains 的产品,SolarWinds 就是其中之一。随后,JetBrains 回应说他们从未以任何方式参与或涉及到黑客攻击中。

这次被盗代码的 SolarWinds 也在 1 月 12 日发表博客表示黑客入侵的部署时间可追溯到 2019 年 9 月,从潜伏到代码售卖,时间长达一年多。

只是黑客到底是谁,通过软件开发环境中的什么流程入侵的,大家还无从得知。

今日荐文

点击下方图片即可阅读

海外 IT 老兵谈 996:人才不是加班加出来的,期待有企业能站出来破局

全球疫情期间,大批企业迎来了海外业务的爆发式增长。然而,企业出海过程中往往面临带宽需求高涨、网络不佳和数据合规等挑战,疫情中全球网络面临的安全威胁也显著增加。例如,Akamai 平台就在去年监测并抵御了全球最大规模的 DDoS 攻击,单次攻击流量高达 1.4T。针对中国企业面临的种种出海难题,在全球化出海专场的圆桌讨论环节,蓝城兄弟 CTO 刘元晨、VIPKID 运维总监谷玉虎讲述了 Akamai 平台帮助企业搭建全球化认证战略、高效应对欧美严苛法规要求的实践故事。Akamai 技术专家则分享了全球支持团队助力企业应对双 11、黑五等超大电商流量冲击的技术与服务细节,并解析了 Akamai 平台在大促期间应对安全威胁的有效策略。

扫描下图【二维码】或点击【阅读原文】,立即观看完整全球化出海专场视频,了解更多技术干货和实际应用案例。

点个在看少个 bug 关注公众号:拾黑(shiheibook)了解更多 [广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 从“水之道”感悟“国之交” 7903985

- 2 台当局被曝和日本出现军事勾连迹象 7809448

- 3 1818名明星网红等人查补税款15.23亿 7714341

- 4 全国冰雪季玩法大盘点 7616701

- 5 泰国总理:做好一切准备维护国家主权 7520241

- 6 周星驰《鹿鼎记》重映首日票房仅18万 7424388

- 7 净网:网民造谣汽车造成8杀被查处 7328518

- 8 外交部回应普京对中印关系评论 7233846

- 9 日方挑衅中国收割民意非常危险 7140283

- 10 流感自救抓住“黄金48小时” 7042317

InfoQ

InfoQ