安全无小事|一站式云原生监控平台帮助企业动态定位云端高风险资产

对于很多转型路上的客户,已经习惯于利用云端的弹性及便捷的方式开启一些新型的业务。然而,从安全监控的角度,却找不到合适的方式来看到云端所发生的事情。如果使用传统的本地监控方式,这样的方式既无法适应云端层出不穷的新型业务环境,也无法完全利用云端的产品优势,只能监控 IaaS 层面虚拟机的一些终端情况,无法自如的应对 PaaS 级别的各项服务的安全监控,特别是针对网络层的很多服务,传统的利用镜像流量进行监控和分析的方式从成本和便捷程度上还是偏重。对于很多用户来说如何在云端搭建一套起步的安全监控环境,作为小而美的过渡方案来配合云端业务的逐渐成长和成熟,已慢慢成为一个心结。虽说安全无小事,但很少有公司在前期规划阶段就会投重金和人力成本搭建一套完整的、全网全终端覆盖的安全运营中心来保障云端业务的安全运营。

针对企业云端安全监控的这一重要需求,我们设计了一套可以一键部署,也可以动态调整的安全监控模板方案,希望可以给客户带来最直观的安全监控方案以及后续深入调查的平台。

接下来我们就会通过一个 demo 环境演示整套方案是如何带给客户安全监控的能力。

首先我们一起来看下方案的组成部分:

基于很多用户对于云环境的需求大多都是起始于搭建一些对外的,面向全网的服务,从而能够把一些风险从本地数据中心中隔离转移出去,以及保证业务的灵活搭建,快速响应市场的需求。因此这些业务将会是很多攻击者眼中最直接的攻击目标,利用其暴露的 IP 和端口,发起一轮又一轮的攻击。

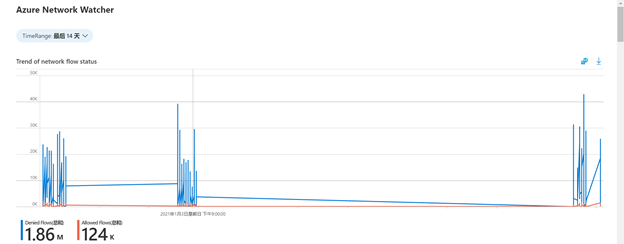

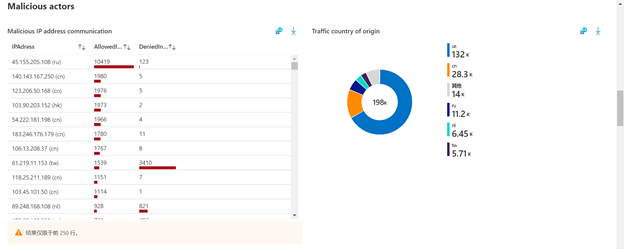

因此,我们设计了阶段一对于全网环境的网络日志的监控和分析,借助网络观察程序搜集到的各个网络安全组上的日志,再利用日志分析工具(Log Analytics)从诸如可疑 IP 的访问、每日流量的观察、内部网段互访等维度来帮助企业的安全团队定位一些存在风险的虚拟机。

经过了阶段一,企业安全团队将会从网络层对于企业的网络情况有了一个全局的可见性,之后根据从业务端的理解和梳理,就能够初步甄别一些危险信号,定位一些可疑的终端目标。接下来就需要通过阶段二进入到具体的终端服务器上的日志,通过分析具体的行为来判定机器是否存在异常。

在进入阶段二的高风险机器中,我们需要通过终端服务器的日志的具体行为,利用 Azure Defender( 原名 Azure Security Center)或者 Microsoft Defender for Endpoint( 原名 Microsoft Defender ATP)根据 MITRE ATT&CK 上所定义的,以及微软安全团队总结的一些与当年威胁相关的动作,对应到具体的 SysLog 或者 Windows Events 中的具体日志,监控和狩猎是否存在一些异常情况,来最终确定机器是否存在泄漏的问题。

当客户经过一段时间的观测和梳理,逐渐掌握了云端各个资源的正常业务情况,便可以进入阶段三,通过 Sentinel 接入更多的非 Azure 云端的系统,利用同一套监控逻辑和日常安全运维的思路,统一管理本地的或者第三方云端的虚拟机集群。当然也可以加入更多的第三方的安全设备,建立更多维度的安全监控服务,提升企业的安全监控等级。

接下来,我们就一起来看下客户可以通过预设的模板一键部署以后能够用来监控的各个维度:

通过该模板,首先客户可以从几个关键的维度出发,来掌握云端资源在网络层面的一些行为,例如总的流量的实时进出,细化到各个机器,各个子网段的情况;另外还能从可疑 IP 对于公司资源的访问情况,细化到对于每台机器、每个端口的访问情况。如下图所示就是客户从网络端可以观察到的维度,这些维度可以给到客户对于整个云端网络层的运行状态的大致状态的理解,后续可以再根据相应的异常状态进行深入的分析,例如下图一所示,可以看到 Denied Flow 在某几天的特定时段有个指数级的暴增,这就需要深入调查这些 Flow 指的是对应到哪些 IP 的攻击,攻击的是什么端口,来源是哪里等。

这边我们尝试搜索上述实例中排在攻击我们 Demo 环境第二多的来自 CN 的 IP:

首先我们会看到这个 IP 的源是哪里(可见云资源对于任何使用者都是十分便捷的资源),可以看到具体被全球哪几个机构标记成了 Malicious IP 的记号。

以上就是我们在第一阶段,通过网络层每个网络安全组上所落点的所有东西向、南北向流量的日志的初步统计和分析结果,客户的安全团队可以通过一些排名和总计,动态掌握每周或者每月哪些服务器是需要重点关注的。有了以上的初步定义以后,便可以通过抓取和分析终端机上的日志来了解具体终端机和用户的行为,来做进一步的判断。

同样在虚机层面,我们也针对一些维度提供了一些已经预先写好的查询语句,帮助客户安全团队快速掌握整个局面。针对单机的检查,我们提供了以下三个维度的情况:身份登录情况、补丁情况以及异常进行的情况。

身份登录检查

终端机上的用户行为分析是比较直观以及能够快速跟业务部门沟通了解情况的维度,因此这里通过把 Windows Events 中和身份相关的 事件都做了搜集和排名,可以快速的掌握各个账户相对应的行为情况。此外,这里还按照具体账号的维度,以及单点服务器的维度展开了各类事件发生的频率和变化趋势,从而有助于客户的安全团队能够快速通过是否有新的账号的登录或者是单台服务器上是否有新的事件产生等信息,快速判断出对应服务器是否存在异常。

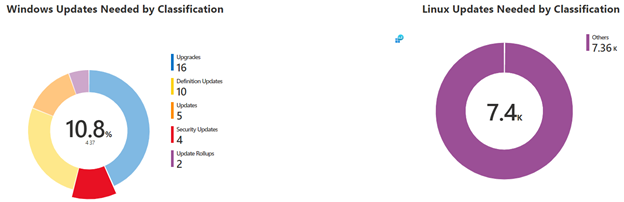

补丁情况检查

补丁检查一直以来都是客户在做资产清点和固件维护中十分重要的一环,由于云端业务的快速拉起以及影子 IT 的影响,这部分信息可能也无法在云端被实时掌控,而只要通过此部分的监控面板,客户就能很清楚的看到所监控的环境中有多少机器缺乏多少补丁,并且可以根据单台服务器详细展开其缺失的补丁,快速掌握新上线服务器的系统状态。

进程情况检查

在终端服务器上,另一个最直观的反应就是可疑进程,同样的,在这个维度,客户的安全团队可以在面板上快速根据进程名字,进程的行为(Windows Events),终端服务器,用户以及时间等维度快速了解对应的情况,比如是否在非工作时间,一些服务器上有些异常的进程。如上图 Demo 中所示,在 BigDataS 这台机器上,CMD 在下班时间短时间内运行了28次,这个异于日常的操作马上就会引起安全团队的警觉,需要进一步做深入的调查。

使用以上的云原生监控面板,可以通过网络端抓取并分析全网的流量情况,由面定点,多维度的定位企业的疑似风险服务器,再通过针对终端机的分析,全面排查风险服务器的情况,真正做到动态监控企业的云端环境,帮助企业构建 SecOps 的能力。那在后续的文章中,我们会通过一个 Demo 环境的演示来展示如何利用现有的监控面板对突发情况做深入的调查与分析,敬请期待!

推荐阅读

精彩活动

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中法元首外交再写佳话 7904521

- 2 又一个万亿城市来了 7808811

- 3 张荣恭:敢宣布“台独”大陆立刻动手 7713694

- 4 C909飞机已交付174架 7615974

- 5 少拿500多休5天 员工全票通过 7520068

- 6 老干妈不需要创新 7427290

- 7 美军承认:击落美军战机 7328763

- 8 尖叫之夜直播 7235211

- 9 地铁回应女子打翻奶茶用围巾擦净 7140685

- 10 流感超过一周还有传染性吗 7039859

![YiningLynn11月 愿所有美好如约而至[太阳]2深圳·深圳宝安机场 ](https://imgs.knowsafe.com:8087/img/aideep/2022/4/5/8036fd1696aef536dd2611a956590c36.jpg?w=250)

微软科技

微软科技