快上车,12天到手20万的众测活动终于又来了!

最近的夜晚

大家都沉浸在被基金绿的悲伤

当有人聊起基金

低情商:你今天基金赚了多少

高情商:一起去BSRC挖洞补仓

为了让大家尽快回血

BSRC推出重磅翻倍活动

上一次的众测活动

榜一的师傅12天到手20W+

这一次 就看你的了~

众测范围:百度全域

提交地址:https://bsrc.baidu.com

众测活动时间:2021.3.8 10:00-2021.3.19

众测活动奖励形式:

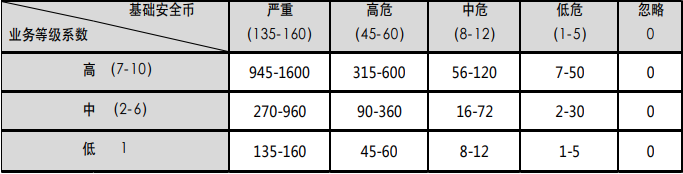

高危漏洞/情报:4倍安全币奖励

严重漏洞/情报:5倍安全币奖励

威胁情报:提交漏洞时请在漏洞类型处勾选【入侵事件安全情报】,有效情报即送百度周边礼品1份,每个ID限1份

除了丰厚的众测翻倍奖励

BSRC还有日常活动奖励计划

可与此次活动叠加

个人前三可获得5k、3k、1k的额外奖励

团队奖励最高获得当月安全币(翻倍前)总额

漏洞评审处理流程参照【BSRC漏洞处理流程6.0版本】

测试验证数据应控制在10条范围内,否则将计0分处理,并保留追究法律责任的权利,漏洞危害级别根据漏洞影响而定,即同一个类型的漏洞其危害等级不一样,会根据其实际影响而决定,请仔细阅读《BSRC用户协议》及漏洞测试规范(详见BSRC公告),以避免由此带来的风险。

注:本次奖励安全币会在后台发放,不影响月榜单排名

百度安全应急响应中心

百度安全应急响应中心,简称BSRC,是百度致力于维护互联网健康生态环境,保障百度产品和业务线的信息安全,促进安全专家的合作与交流,而建立的漏洞收集以及应急响应平台。地址:https://bsrc.baidu.com

长按关注

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 为未成年人健康成长营造良好环境 7904556

- 2 卖国弃民!高市早苗国会现场遭痛斥 7808294

- 3 飞机凌晨在兰州上空盘旋 轰鸣数小时 7711880

- 4 中国玩具“玩转”全球大市场 7619299

- 5 独居女子离世 无法用遗产购买墓地 7519762

- 6 海清和朱亚文有新身份 7424533

- 7 菲方人员持刀威胁中国海警画面公开 7328073

- 8 老师群内发言希望学生“全都甲流” 7237577

- 9 柬军士兵猛烈扫射 一只鸡意外抢镜 7142249

- 10 全球航司为何排队来这里修飞机 7039391

百度安全应急响应中心

百度安全应急响应中心