FLIR-AX8热像仪漏洞分析与复现

前段时间正好分析了下FLIR-AX8热像仪,下面做一下分析过程的回顾。

首先简单了解下设备。

设备简介

FLIR-AX8是美国菲力尔公司(Teledyne FLIR)旗下的一款工业红外热像仪AX8,英文名为Teledyne FLIR AX8 thermal sensor cameras。菲力尔公司专注于设计、开发、生产、营销和推广用于增强态势感知力的专业技术,通过热成像、可见光成像、视频分析、测量和诊断以及先进的威胁检测系统,将创新的传感解决方案带入日常生活中,广泛服务于政府与国防、工业和商业市场。

AX8这款设备尺寸小巧,价格经济实惠,将红外热像仪和可见光相机合二为一,提供连续温度监控和报警功能,能持续监测配电柜、加工和制造区域、数据中心、发电和配电设施、运输和公共交通,仓储设施和冷库。

历史漏洞

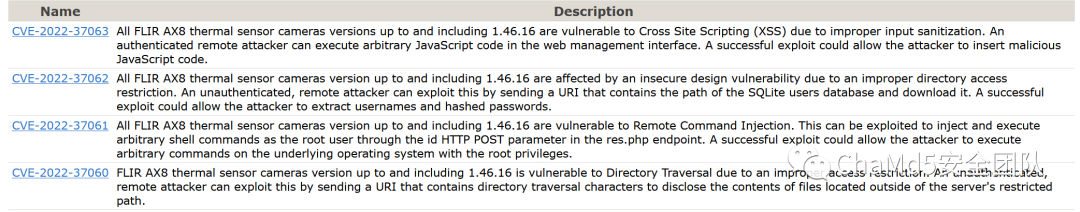

为了后续cve提交不产生重复,同时快速的了解这款设备,我选择从已有漏洞入手,通过cve-list查看存在的漏洞。

| cve | 描述 |

|---|---|

| CVE-2022-37063 | 由于输入清理不当,所有 FLIR AX8 热传感器相机版本(包括 1.46.16)都容易受到跨站脚本 (XSS) 的攻击。经过身份验证的远程攻击者可以在 Web 管理界面中执行任意 JavaScript 代码。成功的利用可能允许攻击者插入恶意 JavaScript 代码。 |

| CVE-2022-37062 | 由于不正确的目录访问限制,所有 FLIR AX8 热传感器相机版本(包括 1.46.16)都受到不安全设计漏洞的影响。未经身份验证的远程攻击者可以通过发送包含 SQLite 用户数据库路径的 URI 并下载它来利用此漏洞。成功的利用可能允许攻击者提取用户名和散列密码。 |

| CVE-2022-37061 | FLIR AX8 版本 1.46.16 及以下未经身份验证的远程操作系统命令注入漏洞。res.php 页面中的 id 参数可以通过命令拼接,以 root 用户身份注入和执行任意 shell 命令,成功的利用可能允许攻击者以 root 权限在底层操作系统上执行任意命令。 |

| CVE-2022-37060 | 由于访问限制不当,FLIR AX8 热传感器摄像机版本(包括 1.46.16)容易受到目录遍历的影响。未经身份验证的远程攻击者可以通过发送包含目录遍历字符的 URI 来利用此漏洞,从而泄露位于服务器受限路径之外的文件内容。 |

固件下载及解包

官网下载地址为 https://flir.custhelp.com/app/account/fl_download_software

解包命令为

unsquashfs -f flir-image-nettan-neco.squashfs-xz

文件系统目录如下

aufs bin boot dev etc FLIR home lib media mnt proc run sbin sys tmp usr var www

本以为web是在/www目录下,其实不然,web在/FLIR/usr/www目录下,目录结构为

├── application

│ ├── config

│ ├── controller

│ ├── libs

│ ├── models

│ └── views

├── download.php

├── FLIR

│ ├── db

│ ├── images

│ ├── upload

│ └── videos

├── index.php

├── palette.php

├── prod.php

├── public

│ ├── audio

│ ├── css

│ ├── img

│ └── js

├── res.php

├── snapshot.jpg

├── src

│ ├── Communicator

│ ├── Controller

│ ├── Model

│ ├── ResourceTree

│ └── ValueObject

├── tools

│ ├── create_database.php

│ ├── debug_database.php

│ └── test_login.php

├── upload.php

├── vendor

│ ├── autoload.php

│ ├── composer

│ ├── dflydev

│ ├── nikic

│ ├── pimple

│ ├── psr

│ └── zendframework

└── websocket.php

很明显,管理端的web是php写的。

CVE-2022-37061 漏洞分析与复现

漏洞信息

FLIR AX8 版本 1.46.16 及以下未经身份验证的远程操作系统命令注入漏洞。res.php 页面中的 id 参数可以通过命令拼接,以 root 用户身份注入和执行任意 shell 命令,成功的利用可能允许攻击者以 root 权限在底层操作系统上执行任意命令。

受影响版本:1.46.16及以下

漏洞分析

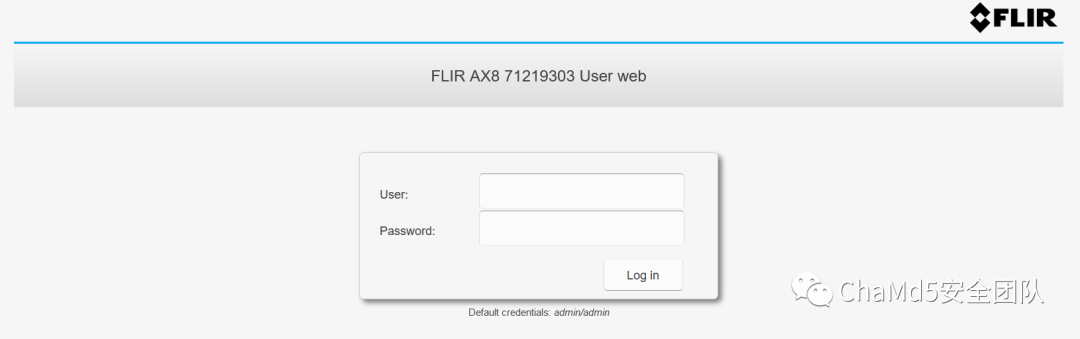

FLIR AX8 安装完毕后,可以通过 http://ip/login/ 访问其web服务。界面如下:

默认管理密码为admin:admin

漏洞存在于res.php文件中,调用shell_exec 函数时有未经处理的 HTTP GET/POST 参数 ,这可以被利用来注入任意 系统命令并获得远程代码执行。

故通过"action=alarm"以及"id=1;{cmd}"即可执行cmd命令。

漏洞复现

总结

这个漏洞比较基础,是一个非常简单的php命令拼接漏洞,无意间看到漏洞一线情报报告了这个洞就试着复现了一下,完整完成了一整个设备的研究,同时也了解了热像仪以及ITC相关产业,收获还是有的。

end

招新小广告

ChaMd5 Venom 招收大佬入圈

新成立组IOT+工控+样本分析 长期招新

欢迎联系admin@chamd5.org

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 习近平出席马克龙举行的欢迎仪式 4932608

- 2 蝴蝶停在新郎胸口那一刻心震了 4918630

- 3 美菲军演击沉中国造的船只 中方回应 4864811

- 4 增强中欧关系的稳定性 4742045

- 5 国家烟草专卖局原局长凌成兴被逮捕 4674945

- 6 动能释放 活力彰显 4530849

- 7 云南一医院恶性伤人事件致2死21伤 4464117

- 8 和尚开宾利载女眷出入寺庙?官方回应 4388068

- 9 小龙虾很脏是误解 4202621

- 10 云南医院伤人案亲历者:有医生受伤 4138855

Chamd5安全团队

Chamd5安全团队