学习帖,北约是怎么进行网络安全红蓝军对抗的

最近,网络安全防御演习愈演愈热。

就在不久前,来自北约的25个成员国在位于塔林的北约卓越联合网络防卫中心再次举行了一年一度的全球最大规模的网络防御演习---锁定盾牌2017。

2014年3月,日本开展了迄今最大规模的网络战演习;

2016年美国举行了“网络神盾”演习;

由欧盟网络和信息安全局举办的“网络欧洲”演习创办于2010年,每两年举办一次,截至2016年已经是第三届。

这些演习都是旨在测试、提升国家、组织应对网络攻击的迅捷性和有效性,以及协同应对网络安全事件的能力。未焚徙薪,有备无患,此起彼伏的网络攻防演习,事实上已经成为网络强国建设的检验范例,是维护网络空间安全和长远发展的绸缪之举。

网络防御演习看似酷炫,一切尽在掌控,但实际上幕后可没那么简单。

在演习的过程中,攻击的捕获、攻击数据的采集、攻击数据的分析都是研究中遇到的主要问题,如何准确的将这场虚拟战场里发生的打出的每一枪每一炮都完整的记录下来,并且支持以实时、直观的方式向研究人员展示出来,这些都是研究中的首要问题。

蜜罐则在这方面拥有得天独厚的优势,经过略微修改的蜜网系统即能够满足网络防御演习中的研究需要---MazeRunner就是一个例子。

在与锁盾演习同期举行的十字剑(CrossedSwords)演习中,国外著名的网络安全厂商Cymmetria携旗下攻击欺骗产品MazeRuner受邀参演。

以下文章翻译自http://blog.cymmetria.com/nato-crossed-swords-exercise,完整讲述了演习过程中攻击欺骗产品是如何捕获攻击者和攻击过程的。

注:渗透团队在本篇文章里通常就指的是攻击者团队。

每一年,来自北约各国的红方团队和渗透测试小组都会来到塔林(爱沙尼亚首都)的北约卓越联合网络防卫中心(Cooperative CyberDefence Centre of Excellence)进行参观,并在那里参加名为十字剑( Crossed Swords )的军事演习。

参加演习的红方团队和渗透测试小组被给定了一个具有特定目标和特定入口的网络环境,然后进行自由的渗透。在整个演习过程中,还有一组黄方团队专门负责监控整个网络,同时向红方人员分析和展示渗透小组是如何被捕获到的,旨在提高红方人员的网络攻防能力。

有时候演习也会邀请安全厂商一同参与,但在这些厂商同时也被警告:“目前还没有任何一家厂商的网络防御产品能成功的捕获到红方的攻击者,它们最多只是捕获到一些自动化攻击工具的痕迹。”“如果对手是人类的话”,北约卓越联合网络防卫中心的研究员Hillar Aarelaid解释到,“这些安全产品表现的通常不忍直视”。

这此演习Cymmetria的任务只有一个,就是伏击这些渗透测试者,并且将他们抓个现行。

我们参与这次圣十字剑演习的规则很简单:使用MazeRunner创建好我们想要的一切资产---诱捕机,“面包屑”文件等等。为了完整记录到渗透人员是在何时何地被捕捉到的,除了MazeRunner外,我们还部署了若干个知名开源项目的普通蜜罐。(与MazeRunner创建的蜜罐数量基本一致)。

因为本次演习的目标是帮助红方人员提高他们的网络攻防能力,因此我们会在演习开始前告知他们演习网络环境已事先部署了我们的MazeRunner,并且在渗透小组被蜜罐捕获的时候实时告知他们。(现场渗透人员不会实时告知)

渗透人员将他们已经取得root或者管理员权限的机器标记为红色,而那些仅有普通访问权限的机器标记为黄色。

除了技术层面上的渗透,渗透小组还允许具有一个特殊的能力,那就是成立特种部队小组,潜入酒店房间,拷贝目标笔记本电脑上的内容。

最近,网络安全防御演习愈演愈热。

就在不久前,来自北约的25个成员国在位于塔林的北约卓越联合网络防卫中心再次举行了一年一度的全球最大规模的网络防御演习---锁定盾牌2017。

2014年3月,日本开展了迄今最大规模的网络战演习;

2016年美国举行了“网络神盾”演习;

由欧盟网络和信息安全局举办的“网络欧洲”演习创办于2010年,每两年举办一次,截至2016年已经是第三届。

这些演习都是旨在测试、提升国家、组织应对网络攻击的迅捷性和有效性,以及协同应对网络安全事件的能力。未焚徙薪,有备无患,此起彼伏的网络攻防演习,事实上已经成为网络强国建设的检验范例,是维护网络空间安全和长远发展的绸缪之举。

网络防御演习看似酷炫,一切尽在掌控,但实际上幕后可没那么简单。

在演习的过程中,攻击的捕获、攻击数据的采集、攻击数据的分析都是研究中遇到的主要问题,如何准确的将这场虚拟战场里发生的打出的每一枪每一炮都完整的记录下来,并且支持以实时、直观的方式向研究人员展示出来,这些都是研究中的首要问题。

蜜罐则在这方面拥有得天独厚的优势,经过略微修改的蜜网系统即能够满足网络防御演习中的研究需要---MazeRunner就是一个例子。

在与锁盾演习同期举行的十字剑(CrossedSwords)演习中,国外著名的网络安全厂商Cymmetria携旗下攻击欺骗产品MazeRuner受邀参演。

以下文章翻译自http://blog.cymmetria.com/nato-crossed-swords-exercise,完整讲述了演习过程中攻击欺骗产品是如何捕获攻击者和攻击过程的。

注:渗透团队在本篇文章里通常就指的是攻击者团队。

每一年,来自北约各国的红方团队和渗透测试小组都会来到塔林(爱沙尼亚首都)的北约卓越联合网络防卫中心(Cooperative CyberDefence Centre of Excellence)进行参观,并在那里参加名为十字剑( Crossed Swords )的军事演习。

参加演习的红方团队和渗透测试小组被给定了一个具有特定目标和特定入口的网络环境,然后进行自由的渗透。在整个演习过程中,还有一组黄方团队专门负责监控整个网络,同时向红方人员分析和展示渗透小组是如何被捕获到的,旨在提高红方人员的网络攻防能力。

有时候演习也会邀请安全厂商一同参与,但在这些厂商同时也被警告:“目前还没有任何一家厂商的网络防御产品能成功的捕获到红方的攻击者,它们最多只是捕获到一些自动化攻击工具的痕迹。”“如果对手是人类的话”,北约卓越联合网络防卫中心的研究员Hillar Aarelaid解释到,“这些安全产品表现的通常不忍直视”。

这此演习Cymmetria的任务只有一个,就是伏击这些渗透测试者,并且将他们抓个现行。

我们参与这次圣十字剑演习的规则很简单:使用MazeRunner创建好我们想要的一切资产---诱捕机,“面包屑”文件等等。为了完整记录到渗透人员是在何时何地被捕捉到的,除了MazeRunner外,我们还部署了若干个知名开源项目的普通蜜罐。(与MazeRunner创建的蜜罐数量基本一致)。

因为本次演习的目标是帮助红方人员提高他们的网络攻防能力,因此我们会在演习开始前告知他们演习网络环境已事先部署了我们的MazeRunner,并且在渗透小组被蜜罐捕获的时候实时告知他们。(现场渗透人员不会实时告知)

渗透人员将他们已经取得root或者管理员权限的机器标记为红色,而那些仅有普通访问权限的机器标记为黄色。

除了技术层面上的渗透,渗透小组还允许具有一个特殊的能力,那就是成立特种部队小组,潜入酒店房间,拷贝目标笔记本电脑上的内容。

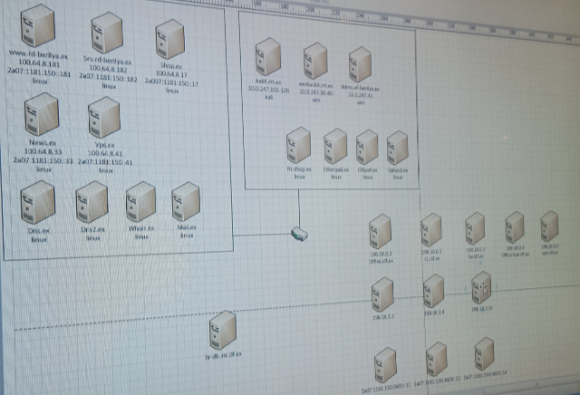

就像其他军事行动一样,攻击者在行动前第一步要做的就是情报搜集。红方在演习前会被给到目标网络半数的主机情报信息,但另一半是未知的,因此他们首先要做的就是端口扫描以便获取到更多的主机信息(当然这其中有一些是蜜罐)

就像其他军事行动一样,攻击者在行动前第一步要做的就是情报搜集。红方在演习前会被给到目标网络半数的主机情报信息,但另一半是未知的,因此他们首先要做的就是端口扫描以便获取到更多的主机信息(当然这其中有一些是蜜罐)

最先打破突破口的是一台有缺陷的服务器,攻击者利用了一个公开的漏洞成功的拿下来这台机器。然后他们又利用钓鱼攻击的方式成功拿下了另外两台终端机器。他们在这些机器寻找一些可利用的凭证,而这些凭证正是MazeRunner设置的面包屑(所谓面包屑就是那些被攻击者利用来进行横向移动的数据凭证,比如证书、cookies,配置文件等)。因此,随后的第三台被拿下的机器就是我们部署的其中的一台蜜罐了,这台蜜罐被仿真为一台人力资源数据库服务器。

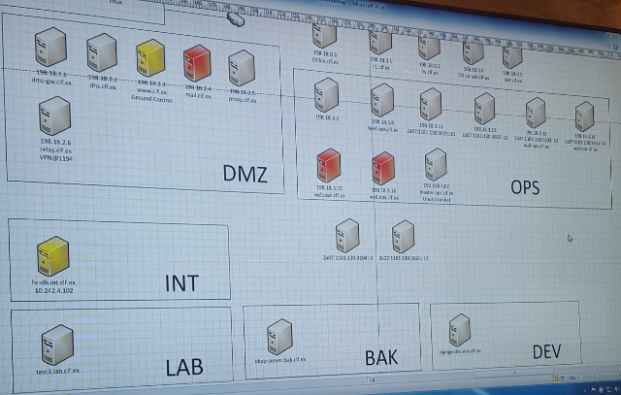

在下图中,我们可以看到这台我们的蜜罐已经被攻击者标记为了黄色(这意味着渗透人员已经成功拿下了这台机器并且认为它是网络中的一台常规服务器),在这台已被攻陷的蜜罐上,攻击者找到了指向另一台SQL数据库服务器的用户登录凭证,然而这台SQL数据库服务器,又是另一个蜜罐。

最先打破突破口的是一台有缺陷的服务器,攻击者利用了一个公开的漏洞成功的拿下来这台机器。然后他们又利用钓鱼攻击的方式成功拿下了另外两台终端机器。他们在这些机器寻找一些可利用的凭证,而这些凭证正是MazeRunner设置的面包屑(所谓面包屑就是那些被攻击者利用来进行横向移动的数据凭证,比如证书、cookies,配置文件等)。因此,随后的第三台被拿下的机器就是我们部署的其中的一台蜜罐了,这台蜜罐被仿真为一台人力资源数据库服务器。

在下图中,我们可以看到这台我们的蜜罐已经被攻击者标记为了黄色(这意味着渗透人员已经成功拿下了这台机器并且认为它是网络中的一台常规服务器),在这台已被攻陷的蜜罐上,攻击者找到了指向另一台SQL数据库服务器的用户登录凭证,然而这台SQL数据库服务器,又是另一个蜜罐。

我们是来帮忙的,但这更是一场演习,所以,当我们看到攻击者记录道:“我们已经成功拿到6号工作站的中继机中的凭证,搞定!”的时候,没有任何事情能让我们更加兴奋和满足了,因为攻击者完全的按照我们规划的线路在走。

由于我们的面包屑是攻击者在Post Expoiltation阶段(注:指拿下shell后做的操作阶段)获取到的第一个情报,因此他们的攻击路径非常的简单和直接。基于我们的欺骗数据,他们绘制了这个新发现的网络,而新发现的蜜罐也在不断被加入中。

我们是来帮忙的,但这更是一场演习,所以,当我们看到攻击者记录道:“我们已经成功拿到6号工作站的中继机中的凭证,搞定!”的时候,没有任何事情能让我们更加兴奋和满足了,因为攻击者完全的按照我们规划的线路在走。

由于我们的面包屑是攻击者在Post Expoiltation阶段(注:指拿下shell后做的操作阶段)获取到的第一个情报,因此他们的攻击路径非常的简单和直接。基于我们的欺骗数据,他们绘制了这个新发现的网络,而新发现的蜜罐也在不断被加入中。

而正在这时,发生了一件让我们感到吃惊的事,我们的蜜罐与中心管理服务器失联了。

红方人员的负责人(他是能够即时获知整个攻击状态和知道演习中部署有攻击欺骗系统的知情人)过来问我,渗透小组正在你们的其中一台蜜罐里活动为何我在报警屏幕上看不到任何信息,出了什么问题么?

此时我们的蜜罐当中的多数都出现了与中心管理服务器的连接问题,这挺糟糕的,不过我们很快发现了原因,攻击者当时正在进行猛烈的arp欺骗攻击,导致ssl无法正常连接。于是我们马上锁定了ARP表,这样我们的蜜罐与中心服务器的连接又重新恢复了正常。

当天晚些时候,攻击者成功的使DNS区网络开始工作,并且已经成功绘制出了剩余其他区域的所有网络图。

而正在这时,发生了一件让我们感到吃惊的事,我们的蜜罐与中心管理服务器失联了。

红方人员的负责人(他是能够即时获知整个攻击状态和知道演习中部署有攻击欺骗系统的知情人)过来问我,渗透小组正在你们的其中一台蜜罐里活动为何我在报警屏幕上看不到任何信息,出了什么问题么?

此时我们的蜜罐当中的多数都出现了与中心管理服务器的连接问题,这挺糟糕的,不过我们很快发现了原因,攻击者当时正在进行猛烈的arp欺骗攻击,导致ssl无法正常连接。于是我们马上锁定了ARP表,这样我们的蜜罐与中心服务器的连接又重新恢复了正常。

当天晚些时候,攻击者成功的使DNS区网络开始工作,并且已经成功绘制出了剩余其他区域的所有网络图。

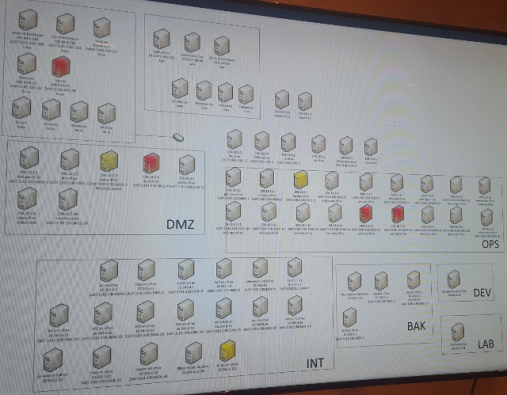

随着第一天演习的结束和攻击者眼里的网络图被绘制出来,他们控制机器,并不断朝目标推进的意图也开始取得了巨大的进展。

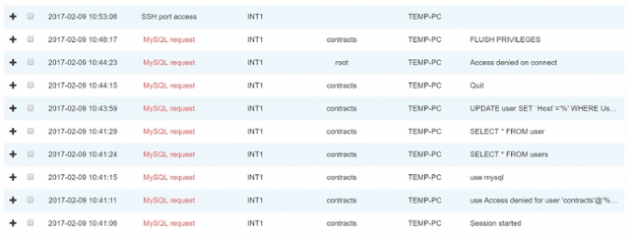

与此同时渗透小组的客户端攻击分队也正在努力工作,他们将已获取的凭证带到INT网络的域控制器中,并运行mimikatz和其他的post-exploitation工具对任何有可能找到凭证的内容进行分析,以及试图对域控制器发起golden ticket 攻击。

随着第一天演习的结束和攻击者眼里的网络图被绘制出来,他们控制机器,并不断朝目标推进的意图也开始取得了巨大的进展。

与此同时渗透小组的客户端攻击分队也正在努力工作,他们将已获取的凭证带到INT网络的域控制器中,并运行mimikatz和其他的post-exploitation工具对任何有可能找到凭证的内容进行分析,以及试图对域控制器发起golden ticket 攻击。

请注意那些网络中被同时标记为黑色和黄色的机器,就如同自然界一样,这些颜色意味着危险。这些机器都是被攻击者标记的他们认为为是蜜罐的机器。而所有被这样标记的机器全都是开源蜜罐,在整个演习过程中,并没有任何MazeRunner的蜜罐被攻击者标记。

我们向攻击者展示第一天他们是如何被蜜罐捕获的,这样有助于他们更好的了解蜜罐,但是尽管如此,渗透小组的人员仍然不能识别出任何的陷阱,包括那些第一天演习中曾经被他们使用过的那些蜜罐机。

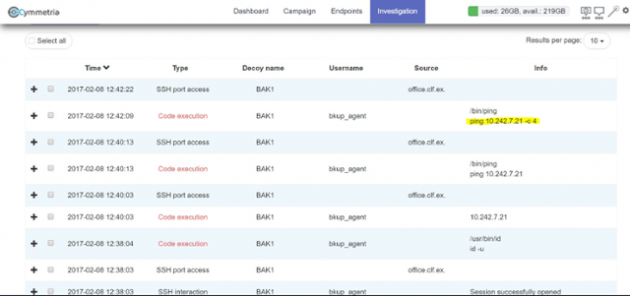

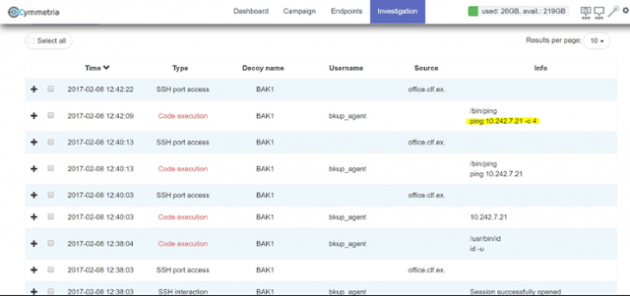

在搞定了INT网后,攻击者开始着手研究其他的网络,BAK(备份网)是他们接下来选定的目标,由于我们部署的蜜罐是他们在该网络内进行侦查阶段发现的第一批主机,因此也成为了他们的首选目标。

请注意那些网络中被同时标记为黑色和黄色的机器,就如同自然界一样,这些颜色意味着危险。这些机器都是被攻击者标记的他们认为为是蜜罐的机器。而所有被这样标记的机器全都是开源蜜罐,在整个演习过程中,并没有任何MazeRunner的蜜罐被攻击者标记。

我们向攻击者展示第一天他们是如何被蜜罐捕获的,这样有助于他们更好的了解蜜罐,但是尽管如此,渗透小组的人员仍然不能识别出任何的陷阱,包括那些第一天演习中曾经被他们使用过的那些蜜罐机。

在搞定了INT网后,攻击者开始着手研究其他的网络,BAK(备份网)是他们接下来选定的目标,由于我们部署的蜜罐是他们在该网络内进行侦查阶段发现的第一批主机,因此也成为了他们的首选目标。

一个攻击者常常会犯的错误就是,他们通常在攻下了某个终端机器后,会使用该机器测试是否能连接上某另外一台机器,但在得到确认的信息后往往又是用自己的机器直接连接。这使得蜜罐不仅能获取到攻击者已控制的机器的IP地址等情报,还能得知攻击者真实的地址。

攻击者对新拿下的蜜罐进行检查,查看它是否已经连接上了DEV(开发网),并且尝试ping一台开发网里他已经发现的主机(你猜到了,没错,这又是一台蜜罐)

一个攻击者常常会犯的错误就是,他们通常在攻下了某个终端机器后,会使用该机器测试是否能连接上某另外一台机器,但在得到确认的信息后往往又是用自己的机器直接连接。这使得蜜罐不仅能获取到攻击者已控制的机器的IP地址等情报,还能得知攻击者真实的地址。

攻击者对新拿下的蜜罐进行检查,查看它是否已经连接上了DEV(开发网),并且尝试ping一台开发网里他已经发现的主机(你猜到了,没错,这又是一台蜜罐)

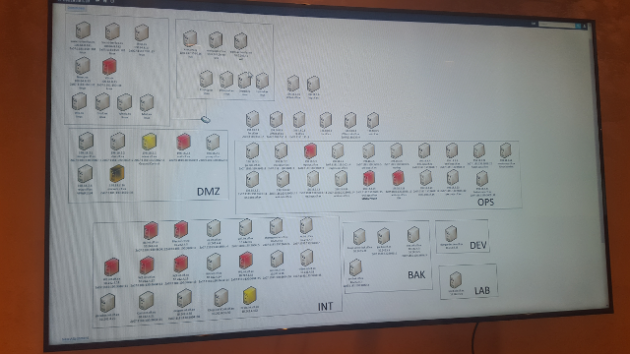

到这里已经是演习第三天并且也是最后一天了,此时攻击者离他们的目标仍然有很大一段距离,于是他们决定加大动作,冒险采取进一步的检测。

在最后的这段演习时间里,我们看到了许多有意思的事情,在攻击者检测到三个普通开源蜜罐后,他们使用了我们的一台蜜罐机作为跳板进行横向移动,我们决定让他们继续而没有踢其下线。

攻击者尝试了所有可能的手段试图进入DEV和LAB网,其中的一个攻击者甚至开始对一台备份蜜罐进行了研究,并开始怀疑他在网络中真正扮演的角色。此时,他开始下意识的去看MazeRunner的监控屏幕(整个演习中可见,但是去掉了IP地址)并试图从屏幕的显示信息和他在蜜罐上敲的命令操作之间找出一些蛛丝马迹。这是整个演习中首台也是唯一一台被攻击者正确检测到的蜜罐。

到这里已经是演习第三天并且也是最后一天了,此时攻击者离他们的目标仍然有很大一段距离,于是他们决定加大动作,冒险采取进一步的检测。

在最后的这段演习时间里,我们看到了许多有意思的事情,在攻击者检测到三个普通开源蜜罐后,他们使用了我们的一台蜜罐机作为跳板进行横向移动,我们决定让他们继续而没有踢其下线。

攻击者尝试了所有可能的手段试图进入DEV和LAB网,其中的一个攻击者甚至开始对一台备份蜜罐进行了研究,并开始怀疑他在网络中真正扮演的角色。此时,他开始下意识的去看MazeRunner的监控屏幕(整个演习中可见,但是去掉了IP地址)并试图从屏幕的显示信息和他在蜜罐上敲的命令操作之间找出一些蛛丝马迹。这是整个演习中首台也是唯一一台被攻击者正确检测到的蜜罐。

再来看看渗透小组的Web攻击分队,他们花费了大量的时间去破解第一台他们遇到的蜜罐,就是那台人力资源数据库主机。我们看见攻击者使用了所有他们搜集到的凭证去尝试通过验证,并且提交了大量形式各异的查询语句和GET请求去试图黑掉这台机器,在整个演习过程中,他们一直没有放弃。这也证明了在真实的网络防御中,攻击欺骗技术是非常有价值的,因为它不仅通过攻击行为获取到关于攻击者非常清晰和明确的情报,也极大的消耗了攻击者的时间和资源。

再来看看渗透小组的Web攻击分队,他们花费了大量的时间去破解第一台他们遇到的蜜罐,就是那台人力资源数据库主机。我们看见攻击者使用了所有他们搜集到的凭证去尝试通过验证,并且提交了大量形式各异的查询语句和GET请求去试图黑掉这台机器,在整个演习过程中,他们一直没有放弃。这也证明了在真实的网络防御中,攻击欺骗技术是非常有价值的,因为它不仅通过攻击行为获取到关于攻击者非常清晰和明确的情报,也极大的消耗了攻击者的时间和资源。

在结束这次演习之前,正当攻击者要达到他们的目标的时候,他们在其中的一个网络中做了最后一次扫描,并且发现了一些有趣的东西。

在结束这次演习之前,正当攻击者要达到他们的目标的时候,他们在其中的一个网络中做了最后一次扫描,并且发现了一些有趣的东西。

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 中法友谊蕴山水 7904553

- 2 你以为的进口尖货 其实早已国产了 7808256

- 3 劲酒如何成了年轻女性的神仙水 7712981

- 4 盘点2025大国重器新突破 7619410

- 5 美国称将调整与中国经济关系 7523962

- 6 大雪吃三宝是指哪三宝 7426050

- 7 美军承认:击落美军战机 7333979

- 8 尖叫之夜直播 7238205

- 9 老干妈不需要创新 7138480

- 10 周末去哪玩?雪场“不打烊” 7044033

锦行科技

锦行科技