Evi1m0 - OpenSSL漏洞爆发后

2014年4月8日,XP宣布正式停止服务的日子,也是Openssl爆出大漏洞的日子。

整个下午我们都处于应急状态中,精神紧绷,这个漏洞影响30-50%比例使用https的网站,其中包括大家经常访问的:支付宝、微信、淘宝、网银、社交、门户等知名网站。

只要访问https的网站便有可能存在被嗅探数据的风险,下午5点左右ZoomEye完成了这个数据扫描:全国443端口:1601250,有33303个受本次OpenSSL漏洞影响!不知道放眼世界,有多少使用https的受到威胁。

OpenSSL是什么?

他为网络通信提供安全及数据完整性的一种安全协议,囊括了主要的密码算法、常用的密钥和证书封装管理功能以及SSL协议,并提供了丰富的应用程序供测试或其它目的使用。

OpenSSL漏洞

OpenSSL是一种开放源码的SSL实现,用来实现网络通信的高强度加密,现在被广泛地用于各种网络应用程序中。OpenSSL Heartbleed模块存在一个BUG,当攻击者构造一个特殊的数据包,满足用户心跳包中无法提供足够多的数据会导致memcpy把SSLv3记录之后的数据直接输出,该漏洞导致攻击者可以远程读取存在漏洞版本的openssl服务器内存中长大64K的数据。

存在该漏洞的版本

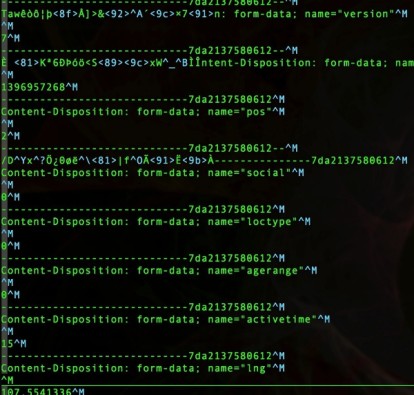

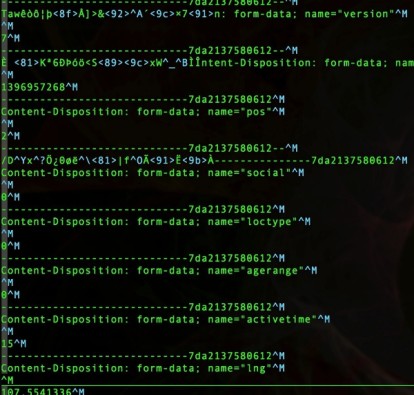

上面是嗅探到陌陌的部分数据,整个数据包里面包含详细经纬度、陌陌UID、版本、手机型号等详细信息。

上面是嗅探到陌陌的部分数据,整个数据包里面包含详细经纬度、陌陌UID、版本、手机型号等详细信息。

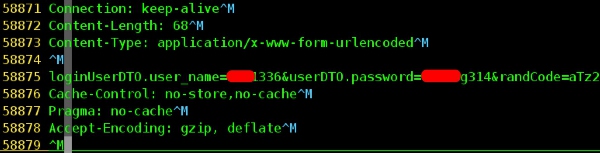

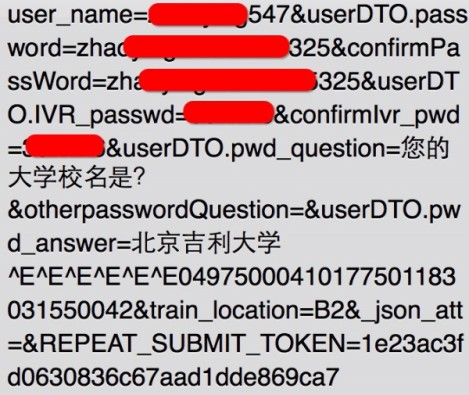

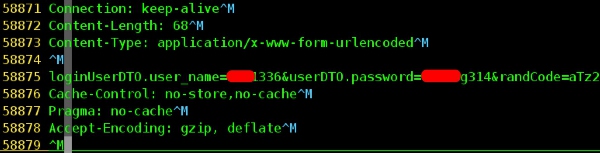

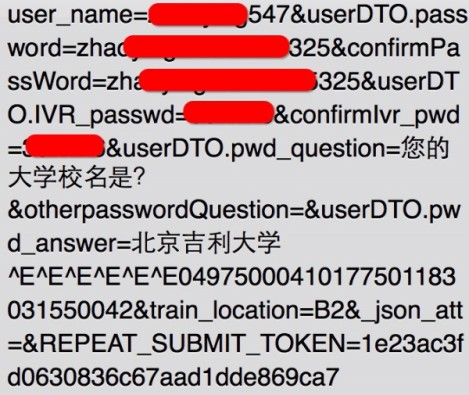

同样,在另外一个社交网站中我获取到了用户登录的帐号以及密码甚至是安全问题与答案,这里的密码使用的明文传输,以至于通过这样的漏洞攻击我成功的登录了上百个账户,当然我什么都没做,出于测试而已。

用户修改密码、发送消息、登录等请求以及很多操作全部在数据包中暴露出来,这里我就不列举更多受影响的网站了。其实这个漏洞据说早在2012年就被挖掘出来,直到昨天CVE纳入编号CVE-2014-0160,8号才正式爆发。使用HTTPS的网站大多是因为数据需加密防止嗅探等攻击的发生,漏洞爆发后彻底将这层大门打破,于是很多网站处于被监听的状态中。

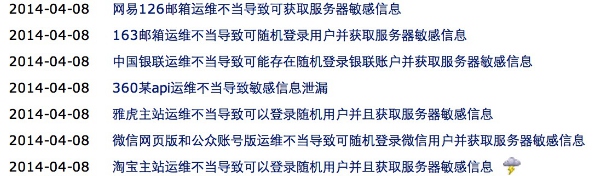

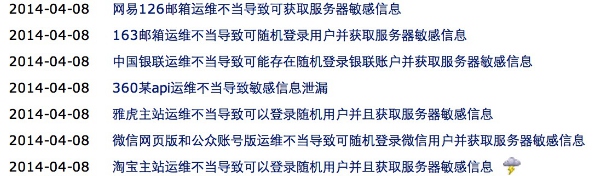

此漏洞POC早已有人公布,所以导致WooYun漏洞平台上很多白帽子开始对大范围网站进行了测试刷分,场面颇为壮观:

同样,在另外一个社交网站中我获取到了用户登录的帐号以及密码甚至是安全问题与答案,这里的密码使用的明文传输,以至于通过这样的漏洞攻击我成功的登录了上百个账户,当然我什么都没做,出于测试而已。

用户修改密码、发送消息、登录等请求以及很多操作全部在数据包中暴露出来,这里我就不列举更多受影响的网站了。其实这个漏洞据说早在2012年就被挖掘出来,直到昨天CVE纳入编号CVE-2014-0160,8号才正式爆发。使用HTTPS的网站大多是因为数据需加密防止嗅探等攻击的发生,漏洞爆发后彻底将这层大门打破,于是很多网站处于被监听的状态中。

此漏洞POC早已有人公布,所以导致WooYun漏洞平台上很多白帽子开始对大范围网站进行了测试刷分,场面颇为壮观:

因此漏洞非用户安全所致,只要网站使用了存在漏洞的OpenSSL版本,用户登录该网站时就可能被黑客实时监控到登录账号和密码,此漏洞应由服务商尽快提供OpenSSL的升级。

可喜的是诸如腾讯、网易、淘宝这些大的厂商对安全问题的应急相应速度很快,很多存在OpenSSL问题的网站已经修复,剩下一些相信也会通过白帽子们的努力很快修复。

截止23:00,L对我说:不少大型网站的数据还在不断嗅探录入。

----------------

Evi1m0@知道创宇

每条回复必看,文章将全部更新至博客:http://evilsay.cc

感谢关注,喜欢本文就点击分享一下,微信公众号:Evil-say

截止23:00,L对我说:不少大型网站的数据还在不断嗅探录入。

----------------

Evi1m0@知道创宇

每条回复必看,文章将全部更新至博客:http://evilsay.cc

感谢关注,喜欢本文就点击分享一下,微信公众号:Evil-say

- OpenSSL 1.0.1 through 1.0.1f (inclusive) are vulnerable

- OpenSSL 1.0.1g is NOT vulnerable

- OpenSSL 1.0.0 branch is NOT vulnerable

- OpenSSL 0.9.8 branch is NOT vulnerable

上面是嗅探到陌陌的部分数据,整个数据包里面包含详细经纬度、陌陌UID、版本、手机型号等详细信息。

上面是嗅探到陌陌的部分数据,整个数据包里面包含详细经纬度、陌陌UID、版本、手机型号等详细信息。

同样,在另外一个社交网站中我获取到了用户登录的帐号以及密码甚至是安全问题与答案,这里的密码使用的明文传输,以至于通过这样的漏洞攻击我成功的登录了上百个账户,当然我什么都没做,出于测试而已。

用户修改密码、发送消息、登录等请求以及很多操作全部在数据包中暴露出来,这里我就不列举更多受影响的网站了。其实这个漏洞据说早在2012年就被挖掘出来,直到昨天CVE纳入编号CVE-2014-0160,8号才正式爆发。使用HTTPS的网站大多是因为数据需加密防止嗅探等攻击的发生,漏洞爆发后彻底将这层大门打破,于是很多网站处于被监听的状态中。

此漏洞POC早已有人公布,所以导致WooYun漏洞平台上很多白帽子开始对大范围网站进行了测试刷分,场面颇为壮观:

同样,在另外一个社交网站中我获取到了用户登录的帐号以及密码甚至是安全问题与答案,这里的密码使用的明文传输,以至于通过这样的漏洞攻击我成功的登录了上百个账户,当然我什么都没做,出于测试而已。

用户修改密码、发送消息、登录等请求以及很多操作全部在数据包中暴露出来,这里我就不列举更多受影响的网站了。其实这个漏洞据说早在2012年就被挖掘出来,直到昨天CVE纳入编号CVE-2014-0160,8号才正式爆发。使用HTTPS的网站大多是因为数据需加密防止嗅探等攻击的发生,漏洞爆发后彻底将这层大门打破,于是很多网站处于被监听的状态中。

此漏洞POC早已有人公布,所以导致WooYun漏洞平台上很多白帽子开始对大范围网站进行了测试刷分,场面颇为壮观:

截止23:00,L对我说:不少大型网站的数据还在不断嗅探录入。

----------------

Evi1m0@知道创宇

每条回复必看,文章将全部更新至博客:http://evilsay.cc

感谢关注,喜欢本文就点击分享一下,微信公众号:Evil-say

截止23:00,L对我说:不少大型网站的数据还在不断嗅探录入。

----------------

Evi1m0@知道创宇

每条回复必看,文章将全部更新至博客:http://evilsay.cc

感谢关注,喜欢本文就点击分享一下,微信公众号:Evil-say

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 中法元首相会都江堰 7904399

- 2 中方不接受日方所谓交涉 已当场驳回 7808477

- 3 大闸蟹为何会在欧美泛滥成灾 7712848

- 4 国际机构看中国经济 关键词亮了 7617175

- 5 药酒里泡了十余年的海马竟是塑料 7523143

- 6 日方军机滋扰擅闯或被视为训练靶标 7425162

- 7 日军机滋扰辽宁舰训练 中方严正交涉 7331028

- 8 国乒8比1击败日本队 11战全胜夺冠 7234440

- 9 罪犯被判死缓破口大骂被害人一家 7143417

- 10 千吨级“巨无霸”就位 7048263

邮箱投递

邮箱投递