防护方案:匿名者攻击跟踪分析

5月29日,接国家网络与信息安全信息通报中心(以下简称通报中心)通告。该监测工作随即升级为应急响应,绿盟科技威胁响应中心随即启动应急机制,响应工作随即启动。

网页篡改方面

常见的网页篡改形式,包括利用漏洞控制Web服务器,XSS跨站攻击,DNS劫持与污染,ARP攻击诱使访问者访问其他页面等,从历次攻击情况来看,前面几种使用的较多。

目前监测情况

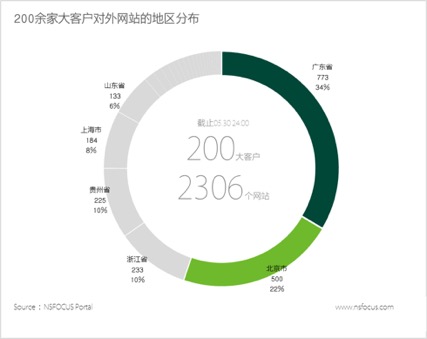

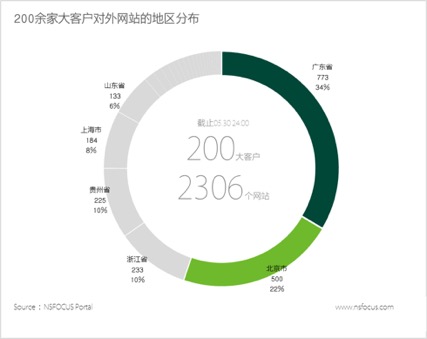

绿盟科技威胁响应中心共汇总了3方面的信息,包括威胁信息监测、云安全运营平台、各部服务团队。经过与200余家大客户的持续沟通与协作,目前总体情况良好,涉及这些大客户的2306个网站系统尚未发现受到攻击的情况。我们将会与用户通力协作,持续追踪事态进展。

网页篡改方面

常见的网页篡改形式,包括利用漏洞控制Web服务器,XSS跨站攻击,DNS劫持与污染,ARP攻击诱使访问者访问其他页面等,从历次攻击情况来看,前面几种使用的较多。

目前监测情况

绿盟科技威胁响应中心共汇总了3方面的信息,包括威胁信息监测、云安全运营平台、各部服务团队。经过与200余家大客户的持续沟通与协作,目前总体情况良好,涉及这些大客户的2306个网站系统尚未发现受到攻击的情况。我们将会与用户通力协作,持续追踪事态进展。

以上数据覆盖的地区分布情况如下:

以上数据覆盖的地区分布情况如下:

根据以往应对“匿名者”攻击的防护经验来看,在一些大型的企业或组织中,这样的防护或许并不能快速执行,其原因在于:1需要考虑业务系统的可用性;2需要考虑整体实施方案制定;3需要尽可能降低加固动作对业务环境的二次伤害。这就需要企业自身、漏洞相关厂商、安全厂商一起协作才能形成快速、安全、有效的行动方案,避免业务系统在获得安全加固之前遭受攻击。

而另外一方面,一些小型的网站也有可能面临无法快速防御的局面,这些网站往往知道漏洞情况,并且也知道面临的威胁,但限于资源配备及专业技术支持,面对攻击的时候往往有心无力。

根据以往应对“匿名者”攻击的防护经验来看,在一些大型的企业或组织中,这样的防护或许并不能快速执行,其原因在于:1需要考虑业务系统的可用性;2需要考虑整体实施方案制定;3需要尽可能降低加固动作对业务环境的二次伤害。这就需要企业自身、漏洞相关厂商、安全厂商一起协作才能形成快速、安全、有效的行动方案,避免业务系统在获得安全加固之前遭受攻击。

而另外一方面,一些小型的网站也有可能面临无法快速防御的局面,这些网站往往知道漏洞情况,并且也知道面临的威胁,但限于资源配备及专业技术支持,面对攻击的时候往往有心无力。

- 28日,绿盟科技威胁响应中心接报,匿名者(Anonymous)发起Opchina的动作,信息监测升级;

- 29日,接通报中心通报,监测工作升级为应急响应,启动相关分析及数据汇总工作,云安全运营团队,服务团队与各行业客户保持24小时候畅通;

- 30日,将线上及线下信息汇总形成报告,呈送CNCERT、通报中心及网信办;

- 1日,对各方面信息汇总,并发布防护方案。

- 绿盟科技威胁响应中心微博 :http://weibo.com/threatresponse

- 绿盟科技微博:http://weibo.com/nsfocus

- 绿盟科技微信号:搜索公众号 绿盟科技

攻防态势

2015年5月28日夜,绿盟科技的信息监测显示,匿名者(Anonymous)将于30日发动对华网络攻击,代号“OpChina”,疑与近期国际局势有关。消息一经传出,引起各界高度关注。鉴于以往历年该组织对华攻击的事件及防护经验,绿盟科技威胁响应中心启动了相关工作。本文将会深入分析此次的攻击态势,并给出防护方案。攻击:匿名者及#opchina

匿名者(Anonymous)黑客组织是一个松散的黑客团体,任何人都可以宣称代表该组织或属于该组织。该组织的特点是有自己的网站,并通过IRC频道定期举行聚会。匿名者发起的攻击,以DDoS攻击为主,目标是政府网站、口碑较好的企业网及宗教网站。该组织从诞生的那天起,就有着极为浓厚的政治背景。 其攻击展开一般分成3个阶段,第一个阶段是进行网路的招募和沟通,第二个阶段是识别并进行针对网络应用的攻击,第三个阶段是大规模的DDoS攻击。由于其组织比较松散,其招募和沟通过程,常常会有一个关键词来标识对应的行动。早在2011年,Twitter上就出现了针对中国的关键词#opchina ,后续在Facebook上又出现了 Operation China的账户,意指针对中国的攻击行动。类似的关键词还有2011年的#opsony,2013年的#opSyria等。 事实上,匿名者针对中国的攻击从未停止。2015年4月,针对香港事件,湖南警察学院在内的多个中国政府及机构网站受到影响;2014年10月,针对香港事件的攻击,影响了包括香港工展会等机构网站;2012年5月,该组织对中国部分政府网站进行攻击,其宣称400多个网站遭到入侵或造成网站服务器信号中断,并窃取了部分网站的客户资料。这次的攻击事件就是某些人打着#opchina的旗号,于5月29日发起针对中国的网络攻击。DDoS攻击及网页篡改为主

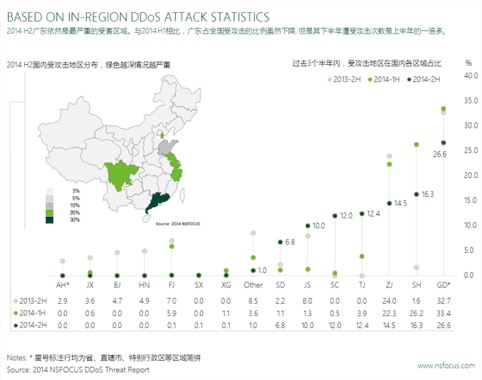

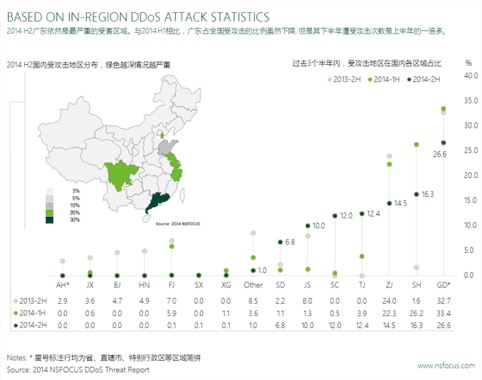

截止5月30日24时止,从获取的信息来看,已知的攻击源主要来自日本、菲律宾和越南,攻击的主要形式依然是DDoS,配合一些网页篡改的攻击形式。结合以往的经验来看, DDoS攻击方面 如果发生大规模DDoS攻击事件,大多数会在18点到23点之间进行,这个时间段网络流量比较大,攻击效果会“事半功倍”;而结合我国的信息产业分布情况,北上广等一线城市受攻击的层面会比较大,这从绿盟科技DDoS态势报告中相关介绍可以看到。但目前从监测情况来看,并未发现大规模DDoS攻击事件。 网页篡改方面

常见的网页篡改形式,包括利用漏洞控制Web服务器,XSS跨站攻击,DNS劫持与污染,ARP攻击诱使访问者访问其他页面等,从历次攻击情况来看,前面几种使用的较多。

目前监测情况

绿盟科技威胁响应中心共汇总了3方面的信息,包括威胁信息监测、云安全运营平台、各部服务团队。经过与200余家大客户的持续沟通与协作,目前总体情况良好,涉及这些大客户的2306个网站系统尚未发现受到攻击的情况。我们将会与用户通力协作,持续追踪事态进展。

网页篡改方面

常见的网页篡改形式,包括利用漏洞控制Web服务器,XSS跨站攻击,DNS劫持与污染,ARP攻击诱使访问者访问其他页面等,从历次攻击情况来看,前面几种使用的较多。

目前监测情况

绿盟科技威胁响应中心共汇总了3方面的信息,包括威胁信息监测、云安全运营平台、各部服务团队。经过与200余家大客户的持续沟通与协作,目前总体情况良好,涉及这些大客户的2306个网站系统尚未发现受到攻击的情况。我们将会与用户通力协作,持续追踪事态进展。

以上数据覆盖的地区分布情况如下:

以上数据覆盖的地区分布情况如下:

防护:主管机构

面对匿名者发起攻击的形式,国家互联网应急中心及各地相关安全机构迅速反应。网络与信息安全信息通报中心于29日对各组织相关机构发出通告,通报技术支持单位将进行24小时监测,要求各单位加强对重要信息系统和网站的安全监测。防护:用户

随着主管机构的通报以及各界媒体的快速报道,广大的用户也积极行动起来,通过自建系统或安全厂商提供的安全设备,对相关的业务环境进行监测及防护,也有相当多的用户主动找到我们,要求获取相关信息及持续的技术支持。我们也建议用户尽快建议网页防篡改的监测及防护机制。网站监测

就此次攻击中出现的网页篡改问题,绿盟科技的许多产品已经可以对网站进行实时监控。以绿盟网站安全监测系统WSM为例(NSFOCUS WEB Security Monitoring System简称:NSFOCUS WSM),该系统能够帮助监管者和运营者,在面对辖区大量网站安全评估时,通过自建网站监测统一平台,从网站漏洞扫描、页面挂马、篡改、域名劫持、敏感内容、可用性多个维度,实现7*24小时综合高效监测,最大程度提高网站安全风险管理。 WSM不仅仅使用通常的水印技术来判断篡改,而是通过分析目标网页,提取网页中包含的各种特征,用这些网页特征来记录网页。依据数据库特征对比分析页面,更准确的判断页面发生的变化是属于正常变化还是非法篡改,提高了页面篡改检测的准确度。如下为网页篡改监测设置选项及告警画面。

根据以往应对“匿名者”攻击的防护经验来看,在一些大型的企业或组织中,这样的防护或许并不能快速执行,其原因在于:1需要考虑业务系统的可用性;2需要考虑整体实施方案制定;3需要尽可能降低加固动作对业务环境的二次伤害。这就需要企业自身、漏洞相关厂商、安全厂商一起协作才能形成快速、安全、有效的行动方案,避免业务系统在获得安全加固之前遭受攻击。

而另外一方面,一些小型的网站也有可能面临无法快速防御的局面,这些网站往往知道漏洞情况,并且也知道面临的威胁,但限于资源配备及专业技术支持,面对攻击的时候往往有心无力。

根据以往应对“匿名者”攻击的防护经验来看,在一些大型的企业或组织中,这样的防护或许并不能快速执行,其原因在于:1需要考虑业务系统的可用性;2需要考虑整体实施方案制定;3需要尽可能降低加固动作对业务环境的二次伤害。这就需要企业自身、漏洞相关厂商、安全厂商一起协作才能形成快速、安全、有效的行动方案,避免业务系统在获得安全加固之前遭受攻击。

而另外一方面,一些小型的网站也有可能面临无法快速防御的局面,这些网站往往知道漏洞情况,并且也知道面临的威胁,但限于资源配备及专业技术支持,面对攻击的时候往往有心无力。

防护:安全厂商

从目前获取数据来看,一线城市大中型客户受到此次攻击影响极小,偶有受到攻击的事件来自二三线城市。云端监测

针对这种情况,绿盟科技云安全运营团队建议用户将网站域名告知绿盟科技安全专家,在获得用户授权后,即可进行7×24小时的远程网站安全监测。一旦发现客户的网站存在风险状况,绿盟安全专家团队会第一时间通知客户、提供专业的安全解决建议,并定期为客户出具周期性的综合评估报告,帮助客户全面掌握网站的风险状况及安全趋势。 如果您业务环境中也存在类似的情况,请尽快登录绿盟客户自助门户系统:https://portal.nsfocus.com/

匿名者攻击防护方案

在了解“匿名者”攻击态势之后,那么防护工作也就知道该如何做了。参考上面的信息,大家需要尽快制定并启动应对方案,包括漏洞加固、DDoS防护、应用防护,最后我们还提供了一套解决方案,以便用户可以进行整体防护体系的搭建。漏洞加固

在此次攻击中还出现一些利用系统漏洞进行攻击的形式,根据经验越是近期出现的漏洞,越有可能被利用;另一方面“匿名者”的许多成员也正通过各种渠道收集及分享漏洞的利用方法,建议大家及时关注及修补近期出现的漏洞。 最近一周公告数量排名前五的厂商/项目为IBM(16),wireshark(9),linux(8),HP(6),arubanetworks(6):。绿盟科技网络安全威胁周报显示,近期值得关注的高危漏洞如下:| CVE编号 | CVSS评分 | 厂商 |

| CVE-2015-2110 | 10 | hp |

| CVE-2015-3331 | 9.3 | linux |

| CVE-2015-1550 | 9 | arubanetworks |

| CVE-2015-2123 | 9 | hp |

| CVE-2015-0160 | 9 | ibm |

| CVE-2014-6628 | 9 | arubanetworks |

| CVE-2015-2120 | 8.7 | hp |

| CVE-2015-3810 | 7.8 | wireshark |

| CVE-2015-2122 | 7.8 | hp |

| CVE-2015-2121 | 7.8 | hp |

| CVE-2015-1157 | 7.8 | apple |

| CVE-2015-3812 | 7.8 | wireshark |

| CVE-2015-3809 | 7.8 | wireshark |

| CVE-2015-3808 | 7.8 | wireshark |

| CVE-2014-8147 | 7.5 | icu_project |

| CVE-2015-0120 | 7.5 | ibm |

| CVE-2015-0935 | 7.5 | bomgar |

| CVE-2015-0986 | 7.5 | moxa |

| CVE-2015-2945 | 7.5 | h-fj |

| CVE-2014-8146 | 7.5 | icu_project |

| 日期 | 信息 |

| 2015/05/25 | PHP PHAR 'phar_tar_process_metadata()' Function Heap Memory Corruption Vulnerability 来源:http://www.securityfocus.com/bid/74703 简述:攻击者利用这个问题,可以在受影响应用程序上下文中执行任意代码。 CVE-编号:2015-3307 |

| 2015/05/26 | 万达电商某站漏洞影响4600万会员数据 来源:http://www.wooyun.org/bugs/wooyun-2015-0115981 简述:万达电商某站漏洞影响4600万会员数据 |

| 2015/05/26 | 南阳市公安局交通管理支队存在sql注入漏洞可导致泄露大量信息 来源:http://www.wooyun.org/bugs/wooyun-2015-0115963 简述:南阳市公安局交通管理支队存在sql注入漏洞可导致泄露大量信息 |

| 2015/05/26 | 一亩田商城存在注入可获取500w+用户信息和600w+商户信息 来源:http://www.wooyun.org/bugs/wooyun-2015-0116138 简述:一亩田商城存在注入可获取500w+用户信息和600w+商户信息 |

DDoS防护

建议用户尽快部署抗拒绝服务攻击的产品或者流量清洗服务,以便应对可能出现的DDoS攻击。以绿盟抗拒绝服务系统(NSFOCUS Anti-DDoS System,简称NSFOCUS ADS)为例,产品部署后可防护各类基于网络层、传输层及应用层的拒绝服务攻击,如SYN Flood、UDP Flood、UDP DNS Query Flood、(M)Stream Flood、ICMP Flood、HTTP Get Flood以及连接耗尽等常见的攻击行为;同时提供完备的异常流量检测、攻击防御、设备管理、报表生成、增值运营等功能;支持灵活的部署方式。产品支持包括串联、串联集群、旁路以及旁路集群等不同部署方式。旁路部署下支持多种路由协议进行流量的牵引和回注,满足各种复杂的网络环境下的部署需求。应用防护

同时,部署绿盟Web应用防火墙(Web Application Firewall,简称WAF),更可以实现网站应用的防护。按照网页篡改事件发生的时序,绿盟WAF提供事中防护以及事后补偿的在线防护解决方案。事中,实时过滤HTTP请求中混杂的网页篡改攻击流量(如SQL注入、XSS等);事后,一方面可通过硬件WFAF自动监控网站所有需保护页面的完整性,检测到网页被篡改,第一时间对管理员进行短信告警,对外仍显示篡改前的正常页面,保证用户可正常访问网站,另一方面可通过HWAF对网站进行实时保护,一旦发现页面被篡改,将给与秒级的页面恢复能力。 请所有使用绿盟产品的用户尽快升级产品规则。绿盟科技已在软件升级公告中提供规则升级包,规则可以通过产品界面的在线升级进行。如果您的业务系统暂时还无法升级规则包,那么可以在软件升级页面中,找到对应的产品,通过下载升级包,以离线方式进行升级。 相关信息请访问:解决方案

在此次匿名攻击事件中,越发的可以看到“人与人对抗”的攻防本质。绿盟科技云安全运营平台可以为客户提供专业、快速、有效的7×24小时的安全保障,并面向互联网网站推出可管理的安全运营解决方案.。该方案为客户提供基于网站访问行为、基于安全事件事前、事中、事后的7×24小时网站安全运营服务业务。

We’re keeping, we’re watching

从目前“匿名者”攻击及各方面应对情况来看,对于一些高级攻击形式,关键在于尽可能快的了解到相关的情报,以便尽可能快的启动应急响应机制。这无论对于解决传统安全或者APT攻击来说都是重要的手段之一,威胁情报的获取及响应都体现了防御能力的建设程度,威胁情报服务体系至少包含了威胁监测及响应、数据分析及整理、业务情报及交付、风险评估及咨询、安全托管及应用等各个方面,涉及研究、产品、服务、运营及营销的各个环节,绿盟科技通过研究、云端、产品、服务等立体的应急响应体系,向企业和组织及时提供威胁情报,并持续对对匿名者攻击事件进行关注,保障客户业务的顺畅运行。 如果您对我们提供的内容有任何疑问,或者需要了解更多的信息,可以随时通过在微博、微信中搜索绿盟科技联系我们,欢迎您的垂询!关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。 基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。 北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 习近平同马克龙交流互动的经典瞬间 7904520

- 2 日本飞机多次抵近滋扰中国海军训练 7808114

- 3 荷兰大臣:没想到中方叫停芯片出口 7714304

- 4 三项世界级成就见证中国实力 7615841

- 5 全网寻找的用围巾擦地女乘客找到了 7522131

- 6 仅退款225个快递女子曾打造富婆人设 7428416

- 7 轰-6甲投下我国第一枚氢弹 7332222

- 8 公考枪手替考89次敛财千万 7232937

- 9 为让婚车不走回头路司机放倒三轮车 7139744

- 10 今日大雪 要做这些事 7043745

绿盟科技

绿盟科技