phpdisk sql注入 无视防御

- 发布时间:2014-06-03

- 公开时间:2014-09-01

- 漏洞类型:sql注射

- 危害等级:高

- 漏洞编号:WooYun-2014-63189

- 测试版本:20140529

简要描述

我发的好像都是无视防御的。。这个也是,输入点的问题 绕过全局过滤详细说明

ajax.php行75case 'uploadCloud':

$folder_id = (int)gpc('folder_id','P',0);

$folder_id = $folder_id ? $folder_id : -1;

$data = trim(gpc('data','P',''));

…………省略部分代码…………

if($data){

$file_key = random(8);

if(strpos($data,',')!==false){

$add_sql = $msg = '';

$arr = explode(',',$data);

for($i=0;$i<count($arr)-1;$i++){

$file = unserialize(base64_decode($arr[$i])); //base64_decode 无视防御

$file[file_id] = (int)$file[file_id]; //file_id 检查了

$file[file_size] = (int)$file[file_size]; //file_size检查了

$file[file_extension] = $db->escape(trim($file[file_extension])); //file_extension检查了

$file[file_name] = $db->escape(trim($file[file_name])); //file_name检查了

…………省略部分代码…………

//这里的$file[file_description]没过滤!

$add_sql .= "({$file[file_id]},'{$file[file_name]}','$file_key','{$file[file_extension]}','application/octet-stream','{$file[file_description]}','{$file[file_size]}','$timestamp','$is_checked','$in_share','$report_status','$pd_uid','$folder_id','$onlineip'),";

…………省略部分代码…………

//进查询了

$db->query_unbuffered("insert into {$tpf}files(yun_fid,file_name,file_key,file_extension,file_mime,file_description,file_size,file_time,is_checked,in_share,report_status,userid,folder_id,ip) values $add_sql ;");

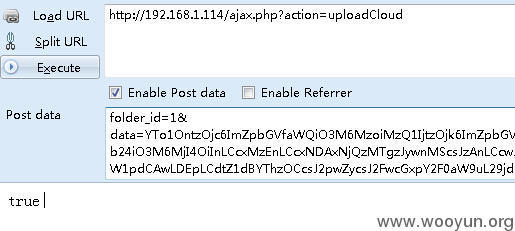

漏洞证明

先注册一个账号 然后去“我的网盘”新建一个文件夹 记住这个folder_id ! 生成payload

提交请求folder_id=刚才记住的id&data=刚才生成的payload

生成payload

提交请求folder_id=刚才记住的id&data=刚才生成的payload

查看网盘中的文件就能看到注入结果了

查看网盘中的文件就能看到注入结果了

修复方案

别漏了 作者:索马里的乌贼 链接:https://www.jianshu.com/p/35f483b697dd关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 增强高质量发展动力活力 7904806

- 2 大屠杀幸存者在悉尼枪击案中弹身亡 7807875

- 3 《怦然心动》导演与妻子家中遇害 7712729

- 4 多部委开列2026年任务清单 7618682

- 5 首批L3自动驾驶车型获批 7520670

- 6 全网“最不扫兴的”校长遭雪球围攻 7423576

- 7 菲方人员曾持刀威胁中方执法海警 7331178

- 8 小吃街一夜间换上同一个收款码 7233085

- 9 北京雪地上有蚊子在爬?专家回应 7142564

- 10 2025年粮食实现丰收 7045848

HackerEye

HackerEye