老调重弹-access注入过主机卫

本文作者:i春秋签约作家——非主流

大家好,我是来自农村的非主流,今天就给在座的各位表演个绝活。

首先打开服务器上安装了主机卫士的网站。

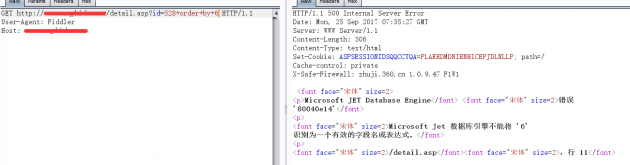

尝试在变量id的值后面插入万恶的单引号,根据报错,我们可以分析出来,网站使用的是access数据库。

尝试在变量id的值后面插入万恶的单引号,根据报错,我们可以分析出来,网站使用的是access数据库。

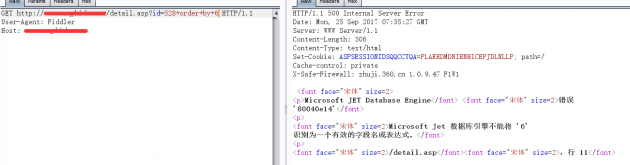

通过order+by查看当前表有多少个列,发现6的时候报错,5的时候正常,表明当前表中有5个列

通过order+by查看当前表有多少个列,发现6的时候报错,5的时候正常,表明当前表中有5个列

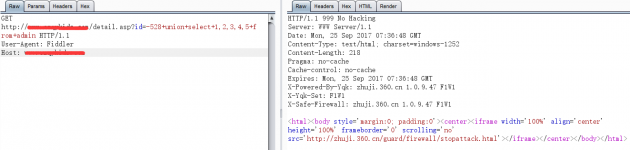

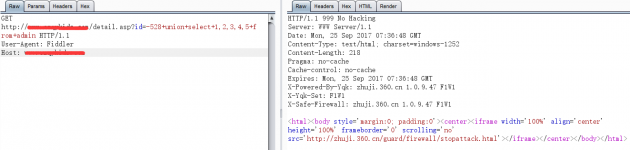

接着试试联合查询

接着试试联合查询

Duang的一下,就被拦截了~~~(呜呜呜~~~),那只能操出万能的黑客神技:fuzz了!

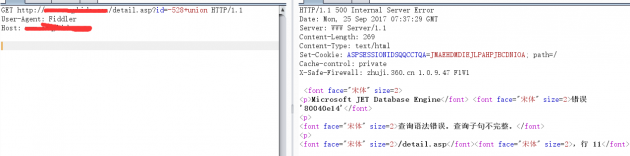

只有一个union时,提示语法错误

Duang的一下,就被拦截了~~~(呜呜呜~~~),那只能操出万能的黑客神技:fuzz了!

只有一个union时,提示语法错误

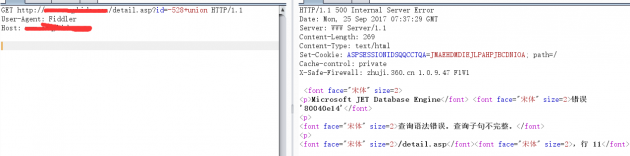

Union+select时,被拦截

Union+select时,被拦截

当只没有select时,没有被拦截,说明其实目前为止,我们发现只拦截了select

当只没有select时,没有被拦截,说明其实目前为止,我们发现只拦截了select

当只有select时,也只是提示语法错误

当只有select时,也只是提示语法错误

通过上述的一些基础的模糊测试,我们发现,主机卫士其实只拦截union+select这样的语句。通过之前的一篇文章,也可以看到主机卫士的绕过:

https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=25534

但是问题来了,access没有注释啊。。这怎么破?可惜他忘记了一个东西:空格!

于是,我们就构造了如此的payload:

加入了足够多的空格,让union和select都相互被孤立起来,成功的绕过

我删除了很多的%20,以方便各位观看。

通过上述的一些基础的模糊测试,我们发现,主机卫士其实只拦截union+select这样的语句。通过之前的一篇文章,也可以看到主机卫士的绕过:

https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=25534

但是问题来了,access没有注释啊。。这怎么破?可惜他忘记了一个东西:空格!

于是,我们就构造了如此的payload:

加入了足够多的空格,让union和select都相互被孤立起来,成功的绕过

我删除了很多的%20,以方便各位观看。

既然表都能爆了,就不继续了,溜了遛了。。

既然表都能爆了,就不继续了,溜了遛了。。

尝试在变量id的值后面插入万恶的单引号,根据报错,我们可以分析出来,网站使用的是access数据库。

尝试在变量id的值后面插入万恶的单引号,根据报错,我们可以分析出来,网站使用的是access数据库。

通过order+by查看当前表有多少个列,发现6的时候报错,5的时候正常,表明当前表中有5个列

通过order+by查看当前表有多少个列,发现6的时候报错,5的时候正常,表明当前表中有5个列

接着试试联合查询

接着试试联合查询

Duang的一下,就被拦截了~~~(呜呜呜~~~),那只能操出万能的黑客神技:fuzz了!

只有一个union时,提示语法错误

Duang的一下,就被拦截了~~~(呜呜呜~~~),那只能操出万能的黑客神技:fuzz了!

只有一个union时,提示语法错误

Union+select时,被拦截

Union+select时,被拦截

当只没有select时,没有被拦截,说明其实目前为止,我们发现只拦截了select

当只没有select时,没有被拦截,说明其实目前为止,我们发现只拦截了select

当只有select时,也只是提示语法错误

当只有select时,也只是提示语法错误

通过上述的一些基础的模糊测试,我们发现,主机卫士其实只拦截union+select这样的语句。通过之前的一篇文章,也可以看到主机卫士的绕过:

https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=25534

但是问题来了,access没有注释啊。。这怎么破?可惜他忘记了一个东西:空格!

于是,我们就构造了如此的payload:

加入了足够多的空格,让union和select都相互被孤立起来,成功的绕过

我删除了很多的%20,以方便各位观看。

通过上述的一些基础的模糊测试,我们发现,主机卫士其实只拦截union+select这样的语句。通过之前的一篇文章,也可以看到主机卫士的绕过:

https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=25534

但是问题来了,access没有注释啊。。这怎么破?可惜他忘记了一个东西:空格!

于是,我们就构造了如此的payload:

加入了足够多的空格,让union和select都相互被孤立起来,成功的绕过

我删除了很多的%20,以方便各位观看。

既然表都能爆了,就不继续了,溜了遛了。。

既然表都能爆了,就不继续了,溜了遛了。。关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 从“水之道”感悟“国之交” 7904556

- 2 日方挑衅中国收割民意非常危险 7808119

- 3 泰国总理:做好一切准备维护国家主权 7712997

- 4 全国冰雪季玩法大盘点 7618662

- 5 日本记者街头采访找不到中国游客 7521281

- 6 周星驰《鹿鼎记》重映首日票房仅18万 7425514

- 7 净网:网民造谣汽车造成8杀被查处 7332712

- 8 原国务委员王丙乾逝世 7233637

- 9 退学北大考上清华小伙被欠家教费 7141347

- 10 流感自救抓住“黄金48小时” 7041028

i春秋

i春秋